무료 와이파이 서비스 지역이 까페에서부터 레스토랑 체인에 이르기까지 나날이 확대되고 있다. 하지만 무료 와이파이의 편리함 이면에는 바이러스나 신원 도난 같은 위협이 따른다.

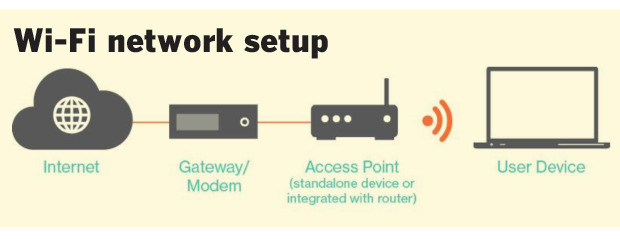

와이파이의 핵심 요소는 유선 네트워크와 와이파이 네트워크를 연결하는 AP다. 이 AP는 일반적으로 내장한 네트워크 라우터를 통해 인터넷에 연결된다.

공격자들로부터 데이터 탈취를 방어하기 위해 와이파이 기술에는 사용자 기기 인증 및 데이터 암호화 프로토콜 세트가 포함되어 있다.

AP와 연결 기기 모두에 들어있는 이런 프로토콜은, 사전 정의된 암호나 다른 형태의 독특한 신원 인증을 활용하거나 데이터를 암호화해서 정해진 기기에서만 접속할 수 있게 한다.

현재 보안 표준으로 널리 활용되는 WPA2는 PSK(pre-shared key)를 사용자 인증과 데이터 암호화를 위해 텍스트 문자 시리즈의 형태로 사용한다. 참고로 디지털 기기와 AP가 WPA2 프로토콜을 활용해 커뮤니케이션 하는 방식은 4단계(포웨이 핸드셰이크) 과정으로 이뤄진다.

퍼블릭 와이파이의 위험

“핫스팟”이라 불리는 공공 AP는 특정 장소 내의 많은 사람들이 인터넷에 접속할수 있게 해준다. 다시 말해 스타벅스 매장 내의 모든 사람들이 “스타벅스 와이파이” 채널을 통해 인터넷에 접속할 수 있다는 이야기다.

안타깝게도 공공 핫스팟은 그 구역 내의 누구라도 공중에 떠다니는 데이터를 읽어낼 가능성을 남긴다. 아래는 공공 와이파이를 사용할 때 프라이버시가 침해될 수 있는 몇 가지 흔한 방식들이다.

네트워크 스니핑 : 공격자는 채널상의 모든 눈에 보이는 트래픽을 수집하고 가로채는 “스니핑(sniffing)” 애플리케이션만 있으면 개인 정보를 훔칠 수 있다.

WPA2가 와이파이 네트워크와 사용자의 클라이언트 사이 각각의 연결을 암호화하지만, 이는 PSK를 모르는 사람들만 네트워크에서 막기 위해 만들어진 것이다.

만약 공격자가 포웨이 핸드셰이크(fourway handshake)를 탐지해 PSK를 잡아내면 PSK가 변경될 때까지 기기로 들어오는 모든 트래픽의 암호를 해제해버릴 수 있다.

심지어 공격자에게 PSK가 없다 하더라도 무차별대입공격을 시도할 수도 있다. 이 때에는 무선 네트워크 관리자가 선택한 PSK의 품질(길이, 대소문자 조합, 심볼이나 알려진 단어 사용 등)이 키 탈취의 난이도에 결정적 영향을 미친다. 커피숍 등에서 관리자가 어려운 PSK 암호를 설정해야 하는 이유다.

써드파티 데이터 수집 : 해커가 없다고 할지라도 공공 핫스팟에 접속할 때 프라이버시가 완전히 안전하지 않다. 특히 무료 와이파이를 사용할 때 그렇다.

가끔 AP 근방에 소재한 고객을 식별하기 위해 와이파이가 쓰이는 경우가 있는데, 이게 사용자가 방문하는 웹사이트를 추적하는데 사용되기도 한다. 비록 치명적으로 악성적인 건 아니지만, 이런 써드파티 데이터 수집 역시 프라이버시 침해다.

다음은 핫스팟 제공자들이 와이파이 사용자들의 정보를 취득하기 위해 사용하는 흔한 기법들이다.

악성 AP : 종종 선택 가능한 네트워크가 여러 개가 있어서 특정 시설에 소속된 핫스팟이 무엇인지 불확실할 때가 있다.

사용자에 따라서는 암호 설정이 되어있지 않다는 이유만으로 전혀 알지 못하는 네트워크에 덜컥 접속하기도 한다. 그러나 만약 공격자가 미리 조작해둔 AP라면 그로 인해 심각한 위험에 빠질 수 있다.

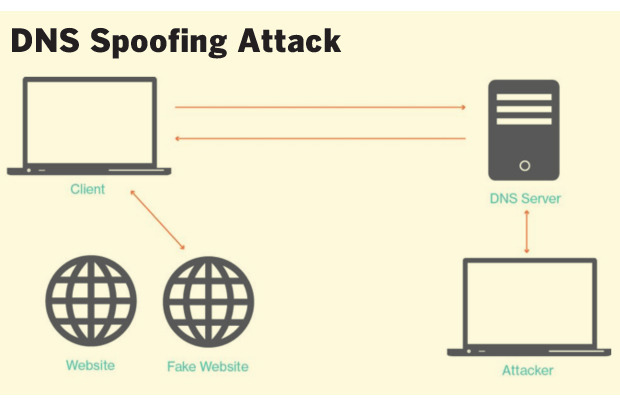

가장 큰 위협 중 하나로 “페이지 스푸핑(page spoofing)”을 들 수 있다. 이는 악성 AP가 도메인명을 숫자 IP 주소로 변환하는 DNS(domain name resolution)를 제어하는 방식으로 이뤄지는 공격이다.

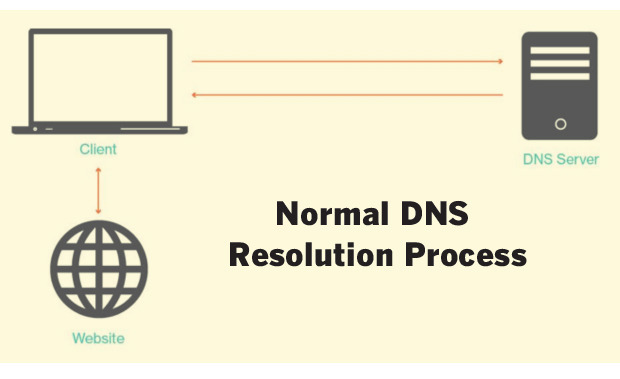

정상정인 DNS 과정

일반적인 DNS 프로세스에서는 클라이언트 기기가 인터넷 접속을 위해 서버와 통신한다. 그러나 스푸핑 공격에서는 해커가 가짜 웹사이트를 만들어 연결시킴으로써 신원 정보를 훔칠 수 있다.

예를 들어 페이스북상 무언가에 “좋아요”를 누르도록 요청 받고 실제와 똑같아 보이는 가짜 페이스북 로그인 페이지에 로그인 하도록 유도하는 식이다.

여기서 로그인하면 이 가짜 페이지는 그 로그인 정보를 기록하고 로그인 에러를 표시한다. 글 후 다시 진짜 페이스북 페이지 로그인으로 유도해 “두 번째 로그인 시도”를 하도록 만든다. 무슨 일이 일어났는지도 모르는 새에 소셜 신원 정보가 탈취되는 것이다.

DNS 스푸핑 공격

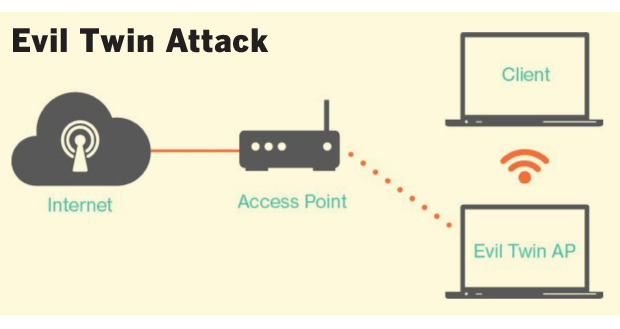

또 “악성 쌍둥이 공격(Evil Twin Attack)” 방식도 있다. 이는 가짜 AP를 활용해 사용자의 데이터를 해킹하는 것이다. 이 방식은 공공 장소에서 종종 시도된다. 무선 카드를 장착한 노트북을 활용해 해커는 정상적인 AP에 접속해 비슷한 이름을 가진 “가짜 쌍둥이”를 생성해낸다.

공원에 놀러갔는데, 자신의 태블릿이 “공원1”이라는 이름의 무료 와이파이 핫스팟을 잡아낸다고 상상해보라. 많은 사람들은 그 이름만 보고 의심 없이 그 네트워크에 접속하게 될 것이다. 이를 통해 해커들이 더욱 넓은 영역에서 개인 정보를 탈취할 수 있게 된다.

악성 쌍둥이 공격

공공 와이파이를 안전하게 사용하는 전략

애석하게도 공공 핫스팟을 완벽하게 안전하게 만드는 것은 불가능하다. 몇몇 공공장소는 영수증상에 PSK를 인쇄해서 시설 사용자들만 그들의 와이파이를 사용할 수 있게 하기도 한다.

그러나 여전히 키는 사실상 공개되는 것과 마찬가지다.. 그래서 데이터는 라디오 주파수를 통해 수동적으로 수집되고 차후에 암호 해제가 가능할 수 있다.

안전한 커뮤니케이션을 사용하려면 최종사용자가 AP 접속 이전에 독특한 PSK를 취득해야 하는데, 이는 대부분의 공공 장소에서 이뤄지긴 어려운 일이다.

몇몇 통신사들은 안전 셀룰러 네트워크를 통해 접속 정보를 취득함으로써 접속 핫스팟에 더 안전하게 접속할 수 있게 하지만, 이런 접근방식은 셀룰러 네트워크 제공자들에게만 제한된 방식이다. 또 이마저도 나름의 보안 취약점이 있다.

이렇듯 비록 공공 와이파이 핫스팟에 접속할 때 어느 정도의 위험은 피할 수 없는 일이지만, 스스로를 보호하는 어느 정도의 조치는 가능하다. 가장 흔하게 실행할 수 있는 조치들은 다음과 같다:

1. 와이파이 네트워크에 접속하기에 앞서 적법성을 확인한다. 이름만 확인하는 것이 아니어야 한다. 특히 동일한 이름의 AP가 있다면 관계자에게 물어 확인한다. 장소에 따라 서비스 이용 계약 조항을 꼼꼼하게 확인할 필요도 있다.

2. 공공 와이파이에 연결했을 때에는 민감한 작업을 하지 않는다. 꼭 로그인 해야 한다면 HTTPS로 시작하는 사이트에만 방문한다. 이 때 HTTPS를 이용하는 웹사이트라고 할지라도 해당 웹사이트의 이미지는 HTTP를 통해 배포될 수 있다는 점에 유의해야 한다. 이와 관련해 오늘날의 브라우저 대다수는 연결된 콘텐츠가 안전하지 않을 경우 경고를 발하는 기능을 내장하고 있다.

3. 공공 와이파이를 이용할 때는 결코 소프트웨어를 설치하지 않는다. 흔히 쓰이는 공격 방식이 있다. 브라우저가 구식 플래시를 사용하고 있다며 가짜 어도비 웹사이트로 연결시켜 바이러스가 주입된 소프트웨어를 설치하도록 하는 것이다.

4. 좋은 방법 중 하나는 VPN을 이용하는 것이다. VPN은 사용자 기기와 써드파티 서버 사이에 터널을 만드는 것과 유사하다. 이 터널을 지나는 모든 데이터가 암호화되기에 스니핑으로부터 보호받을 수 있다. 오픈SSL이나 IPSec를 이용하는 ‘프라이빗 와이파이’ 등의 검증된 써드파티 VPN을 이용하는 것도 좋다.

무료 와이파이 접속을 당연하게 생각하기 쉽다. 안타깝게도 공공 핫스팟이 점점 흔해지면서 해커들 역시 늘어날 것이다. 데이터 탈취에 대한 최선의 방어는 와이파이 작동 방식과 그 취약점에 대한 확실한 이해하고 상식적인 주의 조치를 취하는 것이다.

'보안칼럼정리' 카테고리의 다른 글

| 국내 인터넷 뱅킹을 노리는 'URSNIF "다시 일본어 메일로 확산 (0) | 2016.07.07 |

|---|---|

| 정보 유출, 크게 보고 결정 내려야… 현업 임원 역할 중요 (0) | 2015.04.23 |

| A10 네트웍스 기고 | 디도스 공격 방어법 ABC (0) | 2015.04.17 |

| 안드로이드가 사용자를 추적하는 4가지 방법과 ‘막는 방법’ (0) | 2015.04.17 |

| SMB가 고려해야 할 사이버 범죄 비용 5가지 (0) | 2015.04.17 |