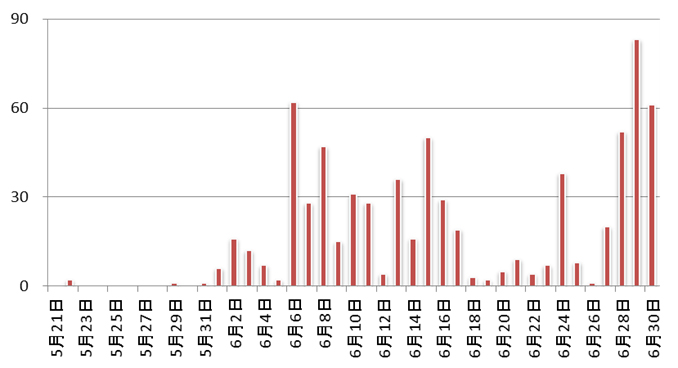

얼마 전 한 기사 에 이어 국내 인터넷 뱅킹을 노리는 'URSNIF (아스니후 별명 : GOZI) "가 다시 이메일을 통해 확산되고있는 것이 확인되었습니다. 공격의 내용 자체에 큰 변화는없고, 다양한 주제와 내용의 일본어 악성 스팸이 들어오는 수신자가 첨부 파일을 열어 버리면 인터넷 불법 사이트에서 다운로드하여 최종적으로 「URSNIF "이 침입합니다. 지난 5 월 말에서 6 월 7 일까지 약 10 일 동안 3 만 건 이상의 악성 스팸이 관측 된 이후에도 소규모 계속하고있었습니다. 그리고 이번에는 6 월 27 일부터 이틀 만에 4 만 건을 관측 및 이전 확산을 웃도는 규모로되어 있습니다. 온라인 은행 사기 도구의 본체 인 'TSPY_URSNIF "감지 대수 추이를 보더라도 6 월 27 일 이후 급증 5 월 이후 최대의 발견 대수가 있기 때문에 공격자가 더 큰 규모의 공격을 시도하고 있다는 점은 의심의 여지가 없습니다.

그림 1 : 일본 국내에서 "TSPY_URSNIF"감지 대수 추이

■ 다양한 악성 스팸주의

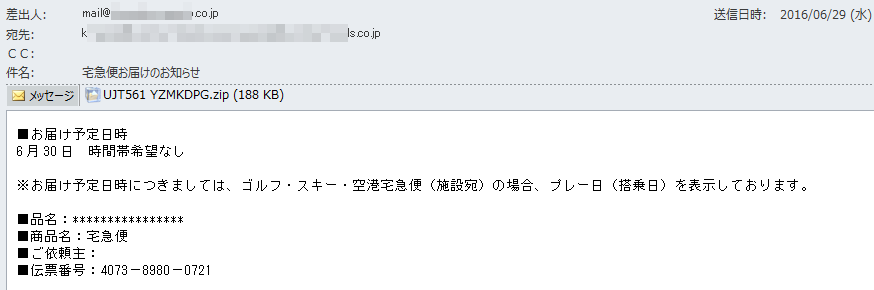

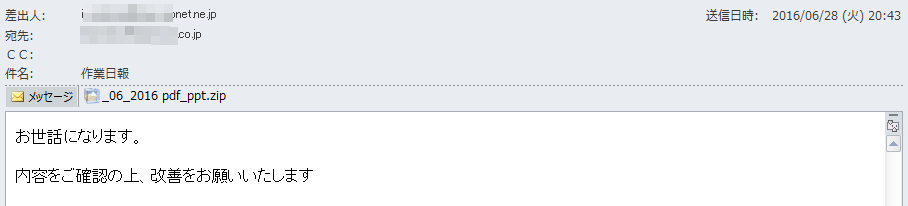

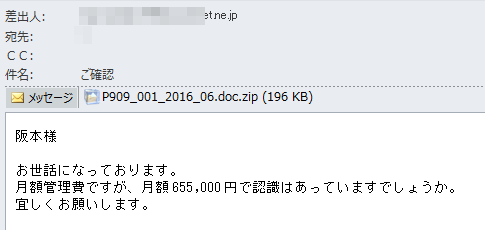

지난해 말부터 세계적으로 볼 수있는 널리 인터넷 이용자 노리는 악성 스팸에서 송장이나 주문 확인, 짐과 상품의 배송 확인, Fax 나 복합기에서 메시지 등의 명목 메일을 중심으로 확인되어 왔습니다. 그러나이 "URSNIF '의 확산을 노린 악성 스팸은 더 다양한 내용의 메일이 확인되고 있습니다. 전회도 "연차 휴가 신청 ','도급 계약 ','연간 운용 보고서」, 「산정 신고서」, 「상황 일람표"인터넷 쇼핑몰에서 '지불 확인 "등 다양한 명목의 내용을 나타내는 제목이나 본문이있었습니다 만, 이번도 "안전 점검", "택배 배송 안내 ','상품 신고 안내 ','작업 일보」, 「회계 처리에 대해" "확인" 하면 바로 공격자가 손을 바꿔 제품을 바꿔 악성 스팸을 전송하고있는 모습을 간파 할 수 있습니다. 또한 이전부터 이번까지 제목을보고 있다고 "연차 휴가 신청 ','도급 계약 ','작업 일보」, 「회계 처리에 대해"등 법인 이용자를위한 것으로 보인다 제목이 많아지고있는 점도 주목됩니다.

내용 적으로도 합법적 인 업체가 실제로 보내고있다 통지의 내용을 복사하여 사용하는 실제 업체의 이메일 주소와 국내 유명 업체의 이메일 주소를 보낸 사람으로 위장하는 등 눈에 의심 고 간파 할 수없는 수법이 사용되고 있습니다.

| 제목 | 원본 주소 (헤더 프롬) | 첨부 파일 이름 |

| 안전 점검 | 국내 대형 업체의 이메일 주소 | CERT_ {11 자리 숫자} XLS.zip 예) CERT_02267042375 XLS.zip |

| 택배 배송 안내 | 정규 업체의 이메일 주소 | {6 자리 대문자 알파벳} 공백 {7 자리 대문자 알파벳} 예) GO4D7O 01NAA8Q.zip |

| 상품 신고 안내 | 정규 업체의 이메일 주소 | {6 자리 대문자 알파벳} 공백 {7 자리 대문자 알파벳} 예) GO4D7O 01NAA8Q.zip |

| 작업 일보 | 국내 대형 업체의 이메일 주소 | DSC {18 자리 숫자} .JPG.zip 또는 DSC {18 자리 숫자} .JPG |

| 회계 처리에 대해 | 국내 대형 업체의 이메일 주소 | 1-15_J_2016_001_002_003.zip |

| 확인 | 국내 대형 업체의 이메일 주소 | S {11 자리 숫자} {3 자리 숫자} {4 자리 숫자} .2016.06.28.zip 예) S00652790047.001.0061.2016.06.28.zip |

| 【연락 요망] 수선 의뢰 | 국내 대형 업체의 이메일 주소 | img-doc {20 자리 숫자} .zip 예) img-doc02335662950372549096.zip doc {3 자리 숫자} _AT {5 자리 숫자} _xls.zip 예) doc.029_AT90381_xls.zip |

| (은행) 불입 접수 안내 | 국내 대형 업체의 이메일 주소 | 2016 {MMDD} - {3 자리 숫자} - {1 자리 숫자} .zip 예) 20160628-009-7.zip |

표 : 이번에 확인 된 악성 스팸 변형

그림 2 : 제목 "택배 배송 안내"악성 스팸 이미지보기

그림 3 : 제목 "작업 일보"악성 스팸 이미지보기

그림 4 : 제목 "확인"악성 스팸 이미지보기

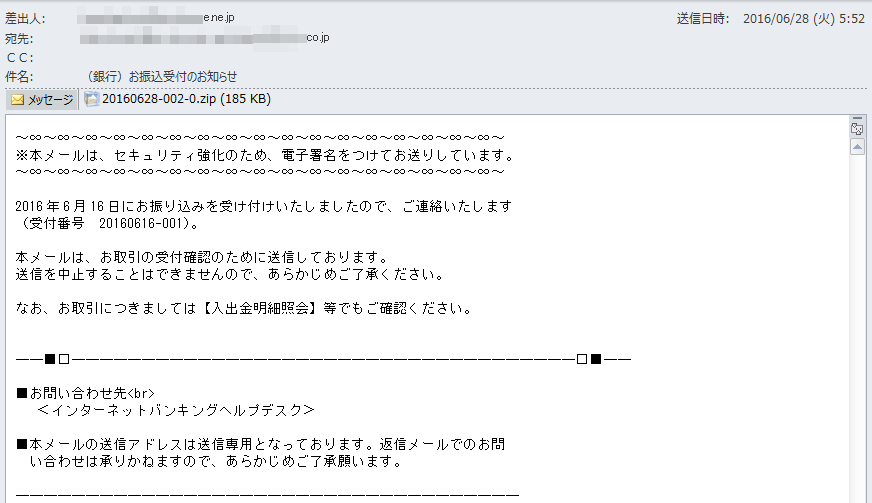

그림 5 : 제목 "(은행) 불입 접수 안내"악성 스팸 이미지보기

따라서 공격자는 자신의 공격을 성공시키기 위해 항상 공격 수법을 변화시켜갑니다. 이번 전한 공격의 내용은 다음에서 완전히 다른 것이되어 있을지도 모릅니다. 최신 위협 동향을 알고 새로운 수법에 속지 않도록주의를 기울여야합니다. 또한 원래 의심스러운 이메일을 가능한 필터링하고 일반 이용자의 수중에 닿지 않도록하는 대책도 중요합니다.

■ 피해를 당하지 않기 위해서는

온라인 은행 사기 도구 등의 악성 프로그램은 일반적으로 이메일을 통해 또는 Web 통해 PC에 침입합니다. 원래의 침입을 막기 위해이 두 경로에서 침입을 탐지하는 바이러스 제품의 도입도 중요합니다.

전자 메일을 통해 확산 관해서는 첨부 파일을 안전한 것이다 것처럼 수신자에게 착각하게 클릭하는 수법이 상투 화하고 있습니다. 이 같은 수법을 인식하여 아이콘이나 파일 이름 등의 조건에서 의심스러운 첨부 파일을 인식하고 나아가 악성 프로그램 감염을 방지 할 수 있습니다.

그러나받는 사람을 속일 메일 수법은 항상 변화 해 나가는 때문에 제목이나 본문에만 주목 한 메일 필터링에서의 대책은 효과가별로 기대할 수 없습니다. 그보다 첨부 파일에 착안하여 실행 파일 또는 스크립트 파일 등 공격에 이용되기 쉬운 파일 형식의 조건으로 필터링하는 공격자가 자주 사용하는 이중 확장자 등의 수법이 사용 된 경우 필터링하는 등의 대책 방법이 유효합니다.

'보안칼럼정리' 카테고리의 다른 글

| "Mirai"Windows 발견되었다는 소식 (0) | 2017.02.15 |

|---|---|

| 법 집행 기관에 의한 「딥 Web '수사 어려운 이유 중 하나는 자금 부족 (0) | 2016.08.06 |

| 정보 유출, 크게 보고 결정 내려야… 현업 임원 역할 중요 (0) | 2015.04.23 |

| 공공 무선랜은 '지뢰투성이' ··· 공격 기법과 방어 방안 (0) | 2015.04.17 |

| A10 네트웍스 기고 | 디도스 공격 방어법 ABC (0) | 2015.04.17 |