트렌드 마이크로는 2014 년 2 월 이후 다양한 애플리케이션에 존재하는 취약점을 이용한 표적 공격은 다양한 기업 · 단체의 침입이 있었다는 여러보고를 받고 있습니다. 이번 당사가 확인한 표적 공격 캠페인 "Siesta"에 대해 본 블로그에서보고합니다. 이 "Siesta"는 2013 년 5 월에 보도했다 표적 공격 캠페인 "Safe"(영문) 뿐만 아니라 공격이 비밀리에 실행되고 감시의 눈을 빠져 나간 것 같습니다. "Siesta"을 전개 한 공격자는 여러 악성 프로그램을 이용해 특정 기업 · 단체를 대상으로했습니다. 표적이 된 산업은 다음과 같이됩니다.

- 소비재 및 서비스

- 에너지

- 금융

- 의료 · 보건 관련

- 미디어 및 통신

- 행정 기관

- 방위 관련 기업

- 교통

공격자는 조직의 네트워크에 침입하기 위해 항상 강력한 공격 기술을 구사하는 것은 아닙니다. 그들은 표적자를 함정에 걸기 위하여 이번 사례와 같이 기본적인 소셜 엔지니어링 수법을 이용할 수도 있습니다.

■ 표적 공격 캠페인 "Siesta"의 실태

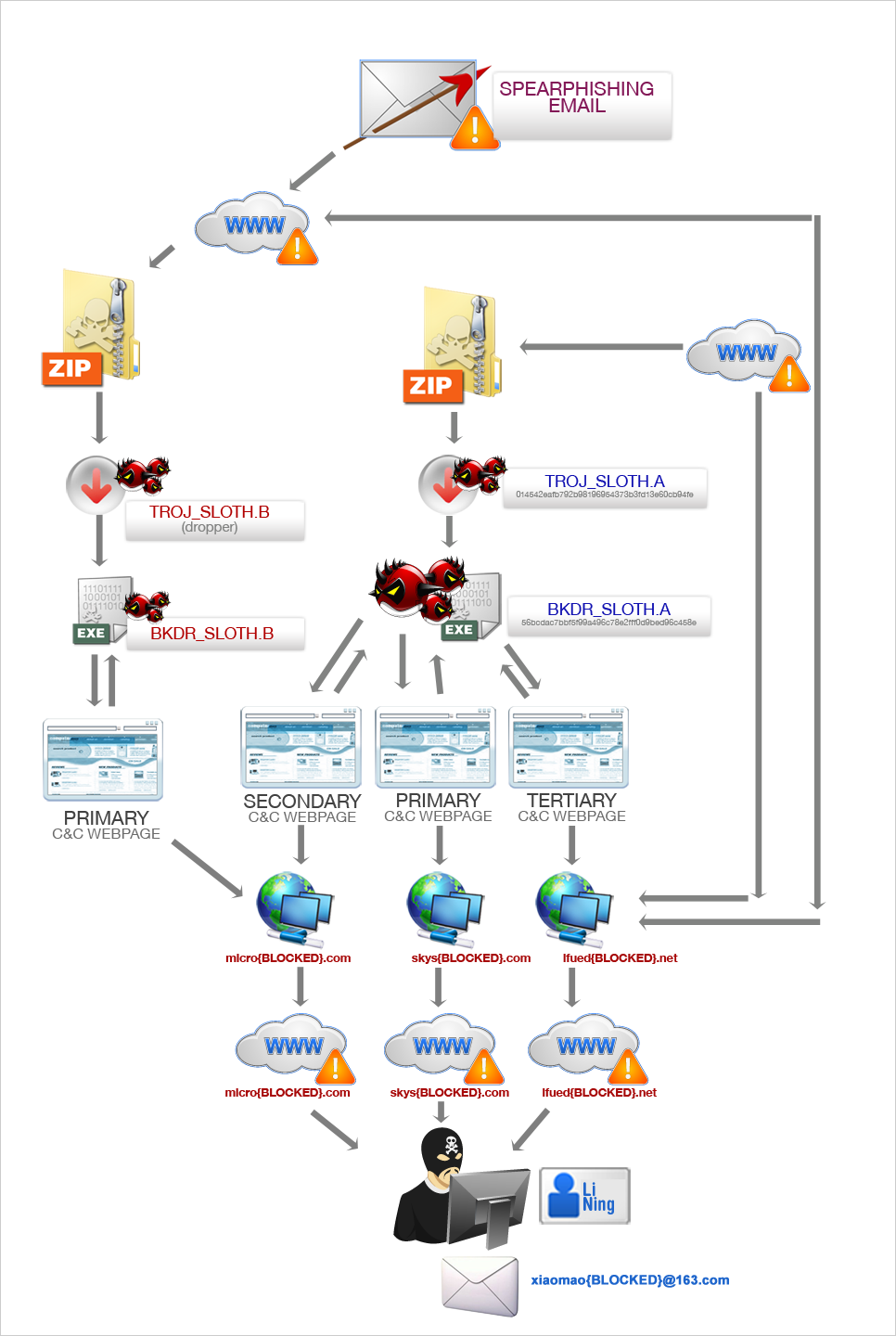

당사는 현재있는 회사의 임원에게 보내는 스피어 피싱 메일을 보낸 공격자에 대한 사례를 조사하고 있습니다. 이러한 스피어 피싱 메일은 기업 내 직원의 메일 주소로 위장하여 전송되었습니다. 이번 공격 캠페인은 첨부 파일 및 문서를 이용한 공격을 사용하는 대신에, 정규처럼 보이는 링크를 통해 악성 프로그램을 다운로드하고 있습니다.

표적으로 한 인물로 파일을 다운로드하기 위해 공격자는 아래와 같이 대상 기업 이름 다음에 오는 URL 경로 부하의 압축 파일을 이용합니다.

http:// <잘못된 도메인> \ <기업 이름> \ <정규 압축 파일 이름>. zip

문제의 압축 파일은 PDF 형식의 문서로 위장한 실행 파일 ( "TROJ_SLOTH"변종으로 검색)을 포함하고 있으며, 이것이 실행되면 정규 PDF 파일을 만들어 엽니 다. 이 PDF 파일은 표적으로 한 기업의 Web 사이트에서 가져온 것으로 생각됩니다. 이 정규 PDF 파일 이외에 다른 악성 파일도 뒤에서 작성 · 실행됩니다.

이 악성 파일은 트렌드 마이크로의 제품은 " BKDR_SLOTH.B "로 감지되고"google <생략>. exe "파일 이름입니다. 이 백도어 악성 프로그램은 자신의 명령 및 제어 (C & C) 서버 인 'http://www.micro <생략> .com / index.html "에 연결합니다. 또한 현재 조사 중이므로 현재 해시 값과 파일 이름은 공개 할 수 없습니다.

이 시점에서 "BKDR_SLOTH.B"는 공격자의 추가 명령을 기다립니다. "BKDR_SLOTH.B"가 수신하는 암호화 된 명령은 다음과 같습니다.

- "Sleep"

- 문제의 백도어 악성 프로그램을 지정된 시간 (분) 만 실행을 중지시키는 명령

- 분석하는 동안 "sleep : 120"의 명령을 확인합니다. 이 백도어 악성 프로그램은 다시 C & C 서버에 연결하기 전에 2 시간 동안 실행 중지

- "Download"

- 백도어 악성 프로그램이 특정 URL에서 실행 파일을 다운로드하고 실행시키는 명령입니다. 종종 Win32 실행 파일이 다운로드된다.

이번 공격 캠페인에서 이용되는 C & C 서버는 최근 등록되어 잠시 동안 이용되지 않습니다. 따라서 악성 프로그램의 행위를 추적하는 것이 어려워지고 있습니다.

당사의 조사에 따르면, 이번 공격 캠페인에서 이용되는 백도어 악성 프로그램의 변종은 두 가지입니다. 이러한 악성 활동은 동일하지 않지만 거의 동일합니다.

이러한 변종의 하나는 "Questionaire Concerning the Spread of Superbugs February 2014.exe (SHA1 : 014542eafb792b98196954373b3fd13e60cb94fe)"입니다. 이 변종은 "UIODsevr.exe"을 만듭니다. 이것은 "BKDR_SLOTH.B"와 유사한 악성 활동을 수행 백도어 악성 프로그램에서 "skys <생략> com"에있는 C & C 서버와 통신합니다. 이 변종은 트렌드 마이크로는 " BKDR_SLOTH.A "로 감지됩니다.

두 변종은 " Sleep "을 호출합니다. 이것은 악성 프로그램의 실행을 다양한 기간에 정지시킵니다. 이번 캠페인이 "Siesta"라고하는 이유입니다. "Siesta '는 스페인어로'낮잠 '을 의미합니다. 명령은 아래와 같이 다양한 키워드를 이용하여 HTML 페이지를 통해 전송됩니다.

변종 1

접 어 : "> SC <"변종 2

접두어 : "longDesc ="

접미사 : "txt"

당사의 분석에서 확인 된 "BKDR_SLOTH"명령은 다음과 같습니다.

변종 1

"run1"- 원격 셸 열기

"run2"- URL1에서 쉘 명령을 파이프

"run3"- URL2에서 쉘 명령을 파이프

"http"- C & C 서버에서 쉘 명령을 파이프

"x_ "- 지정된 시간 (분) 만 실행을 중지변종 2

"sleep"- 지정된 시간 (분) 만 실행 중지

"download :"- C & C 서버에서 다른 실행 파일을 다운로드하고 실행하는

■ 특성 :

캠페인이나 공격 수법의 특성을 파악하는 것은 종종 어렵습니다. 당사에서는 해시 값과 C & C 서버 등록자 명령 및 기타 정보를 조사하고, 이번 확인하는 캠페인을 특정 할 수있었습니다.

|

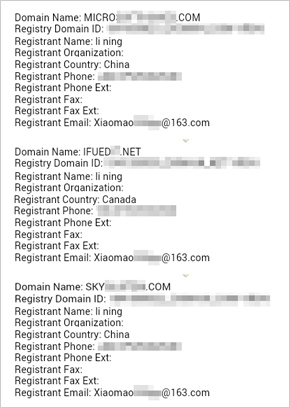

이번 공격 캠페인을 공부하고있는 과정에서 생성 된 악성 프로그램을 분석했습니다. 그리고 당사는 "sky <생략> .. com」의 등록자가 'micro <생략> .. com'의 등록자와 동일한 지 즉시 확인했습니다. 이 등록자는 "Li Ning"및 기타 이름을 사용하여 "xiaomao <생략> @ 163.com '이라는 메일 주소를 사용했습니다. 또한,이 인물은 최근 79 도메인을 새로 등록하고 동일한 메일 주소로 등록 된 도메인은 약 17.000 도메인입니다.

|

■ 결론 :

표적 형 공격으로부터 회사의 중요한 데이터를 보호하기 위해 조기에 공격을 탐지하는 것이 중요합니다. 조직과 대기업 네트워크 모니터링 솔루션 제품 " Trend Micro Deep Discovery "와 같은 위협으로부터 보호하는 기반이 필요합니다. 이러한 솔루션은 다양한 보안 기술과 세계적인 "위협 인텔리전스 '를 통해 표적 공격의 위험을 감소시킵니다. "Trend Micro Deep Discover '는'사용자 지정 디펜스 '솔루션의 핵심을 담당하고있어 공격의 라이프 사이클을 통해 세계적, 지역적 실시간 인텔리전스를 제공합니다. 따라서 IT 관리자는 해당 공격의 본질을 이해할 수있을 것입니다.

Trend Micro 제품을 준비 사용자가 우리의 클라우드 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 " E-mail 검증 "기술은 이러한 위협에 대한 E 메일을 차단합니다. 또한 " Web 평판 "기술은 이러한 위협과 관련된 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다. 사용자는 E 메일이나 링크를 열 때주의하십시오.

※ 협력 작성자 : Kervin Alintanahin, Dove Chiu 및 Kyle Wilhoit

참고 기사 :

by Maharlito Aquino (Threat Researcher)

'Security_News > 해외보안소식' 카테고리의 다른 글

| Google Docs Users Targeted by Sophisticated Phishing Scam (0) | 2014.03.19 |

|---|---|

| 중국 곤명 무차별 살상 사건에 편승 한 E 메일 공격 도구 "Gh0st RAT"유도 (0) | 2014.03.19 |

| 구글 클라우드에 의료정보 올리기 데이더 보호법위반 영국 단체 주징 (0) | 2014.03.18 |

| malware that went straing for victims money (0) | 2014.03.18 |

| 에너지 산업분야 대상 표적공격 시도 증가 (0) | 2014.03.18 |