우리나라도 파밍에 시달리는 분들 많겠지만, 일본도 마찬가지네요 ......

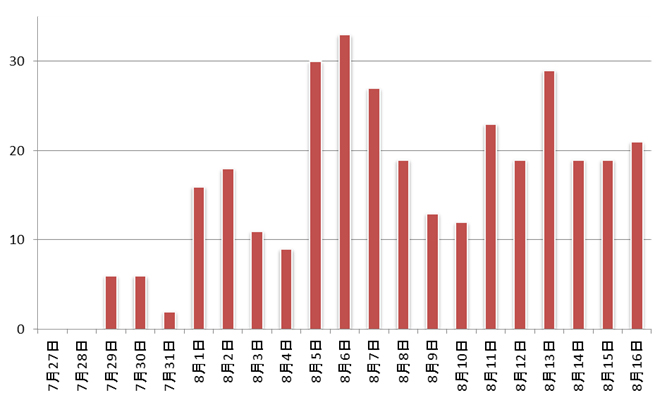

"금융 감독청 '을 말하는 거짓 표시 이용자의 정보 사취를 노리는 새로운 인터넷 뱅킹 위협을 7 월말부터 확인하고 있습니다. 이 새로운 수법을 할 온라인 은행 사기 도구 "KRBANKER"은 본 기사 집필 시점 (8 월 17 일)에서 국내에서 발견 대수가 300 건을 넘고있어 일정 이상의 확산을 볼 수 있습니다. 이 "KRBANKER"원래 한국의 금융 기관을 대상으로 해 온 온라인 은행 사기 도구이지만 일본의 인터넷 뱅킹도 공격 대상을 확대 해 온 것으로 생각됩니다. 국내 인터넷 뱅킹을 노리는 위협은 2015 년 말 이후 " ROVNIX " " BEBLOH (일명 : URLZONE)」 「URSNIF (일명 : GOZI) '등 새로운 공격이 속출하고 있으며, 랜섬웨어가 주목을 뒤에서 인터넷 뱅킹을 노리는 사이버 범죄자의 움직임도 활발하게 계속하고 있습니다. 본 기사에서는 이번에 확인 된 'KRBANKER "이 어떻게하여 인증 정보를 절취하는 것인지 그 새로운 수법에 대해 구체적으로 설명하겠습니다.

그림 1 : "금융 감독청 '을 사칭"KRBANKER "감지 대수 추이

◆ "KRBANKER"수법 1 : SNS에서 가짜 사이트를 호스팅하는 악성 서버의 IP 주소를 취득

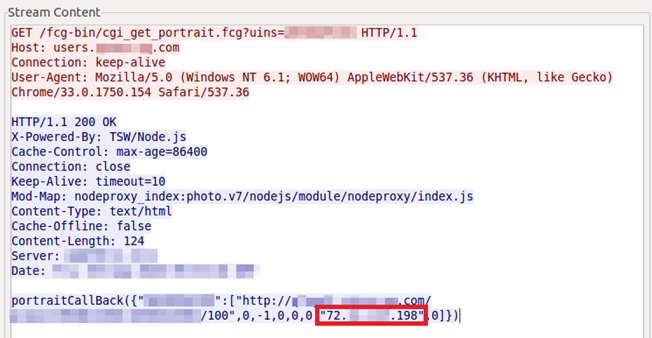

"KRBANKER"먼저 중국의 SNS에 접속하여 공격자가 작성한 것으로 보인다 계정의 프로필 정보에서 가짜 사이트를 호스팅하는 악성 서버의 IP 주소를 가져옵니다. SNS 나 블로그 등의 정규 서비스를 이용하여 통신의 은폐를 시도하고 있다고 생각됩니다.

"KRBANKER"는 또한 HTTP 응답 헤더에 포함 된 시간 정보를 확인하고 특정 시간을 경과 한 경우는 후술하는 불법 활동을하지 않고 종료하는 기능도 불법 활동의 은폐도 시도 있다고 생각됩니다.

그림 2 : SNS의 프로필 정보에서 가짜 사이트의 IP 주소를 취득 할 때의 통신 내용

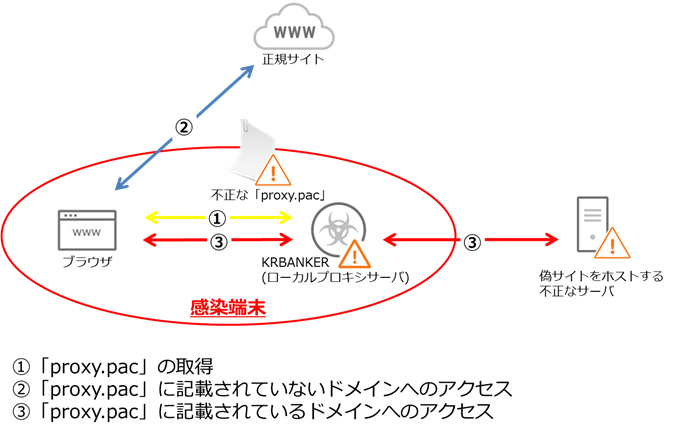

◆ "KRBANKER"의 수법 2 : 잘못된 "proxy.pac"고 로컬 프록시 의한 가짜 사이트로 유도

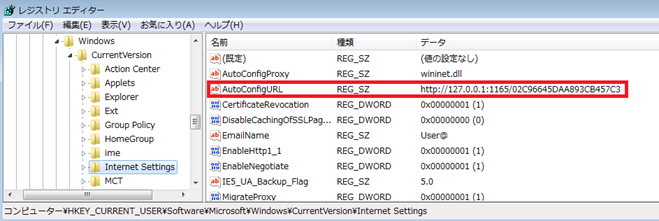

많은 온라인 은행 사기 도구가 브라우저의 프로세스에 악성 코드를 삽입하는 것으로, 정규 사이트에서 입력 한 인증 정보를 절취하는 반면 "KRBANKER"로컬 프록시 서버 역할을하는 것으로, 정규 사이트에 대한 액세스를 가짜 사이트로 리디렉션하고 인증 정보 절취를 시도합니다. "KRBANKER"가짜 사이트를 호스팅하는 악성 서버의 IP 주소 취득 후 로컬 프록시 서버로 동작하고, 레지스트리 값 (AutoConfigURL)을 변경하고 브라우저에서 "proxy.pac"문의하자 자신이 부정한 "proxy.pac"를 응답합니다."proxy.pac"프록시 자동 구성에 사용하는 파일이며, 액세스하려는 각 도메인에 대해 어떤 프록시를 통해 할 것인가 등의 정보가 포함되어 있습니다. 이러한 "proxy.pac"의 악용은 국내 인터넷 뱅킹을 노리는 것으로는 " WERDLOD '에 버금가는 것이라고 말할 수 있습니다.

그림 3 : 잘못된 "proxy.pac"를 읽도록 변경 된 레지스트리 값 (내용은 감염 환경에 따라 다름)

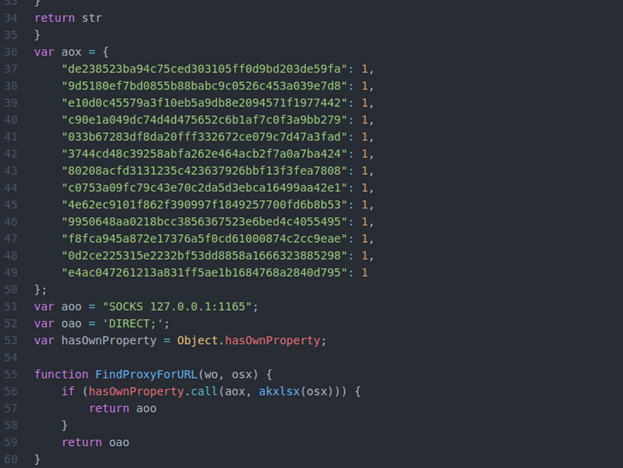

"KRBANKER"대답 할 잘못된 "proxy.pac"는 해시 (Salt + SHA1) 된 13 도메인 정보가 포함되어 있으며, 액세스 대상 도메인과 일치하는 경우 로컬 프록시 서버로 작동 자신을 통해하도록 설정되어 있습니다.이러한 해시를 해독 한 결과, 8 개 국내 은행 4 개의 검색 엔진, 그리고 하나의 사단 법인의 도메인 인 것이 판명되었습니다.

그림 4 : 잘못된 "proxy.pac"에 기재되어있는 해시 된 13 도메인

"KRBANKER"잘못된 "proxy.pac"를 응답하여 이용자가 대상 도메인에 액세스 할 때 로컬 프록시 서버 역할을하는 자신을 통과하도록하고, 결국 가짜 사이트 를 호스트하는 악성 서버로 통신을 리디렉션하고 인증 정보 절취를 시도합니다.

그림 5 : "KRBANKER '에 감염된 단말기의 브라우저에 의한 통신의 흐름

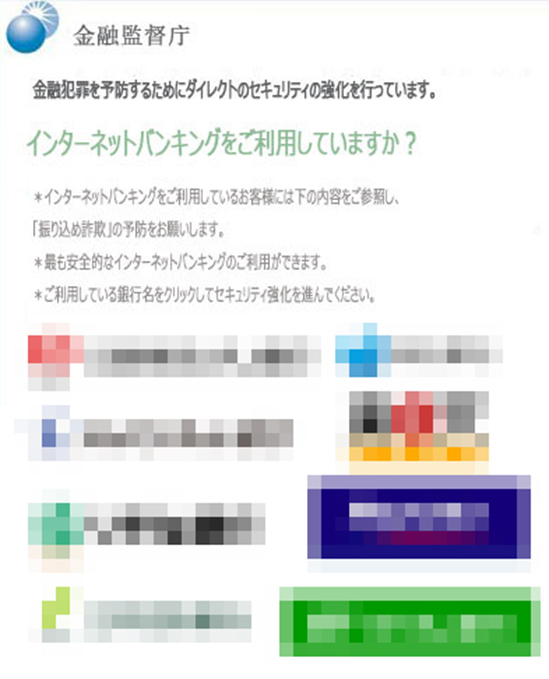

◆ "KRBANKER"의 수법 3 : "금융 감독청 '을 사칭 팝업 의한 가짜 사이트로 유도

부정한 "proxy.pac"에 설명 된 검색 엔진의 도메인에 액세스하면 "금융 감독청 '을 사칭 악성 팝업이 표시됩니다. 이 "금융 감독청 '는 현재 금융 기관의 전신 중 하나이며, 10 년 전부터 이미 존재하지 않는 부처 이름입니다. "KRBANKER"뒤에있는 사이버 범죄자의 확인을 달았다 수 있지만, 이용자의 착오를 이용한다는 측면에서 그다지 큰 실수는 없을지도 모릅니다.

그림 6 : 검색 사이트 등을 볼 때 표시되는 금융 감독청을 사칭 팝업의 예

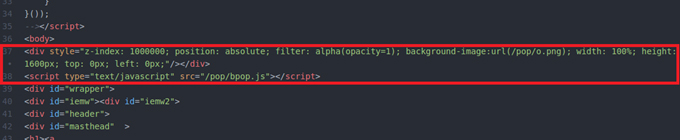

그림 7 : 검색 엔진의 페이지에 삽입 된 악성 팝업을 표시하는 코드

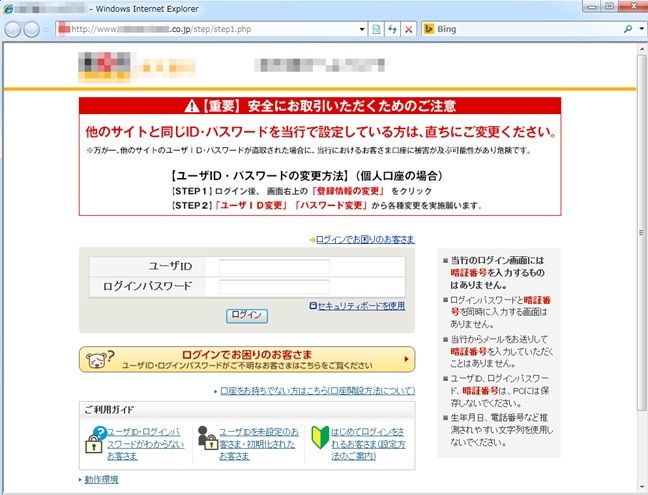

이 악성 팝업은 금융 범죄를 예방하기 위해 은행 사이트를 방문하여 보안 강화를 호소하는 내용의 메시지가 적혀 있으며, 팝업에 기재된 은행 이름을 클릭하면 같은 수법 통해 가짜 은행 사이트로 유도됩니다.가짜 은행 사이트의 로그인 페이지를 표시 할 때 브라우저의 주소 표시 줄을 주시하면 일반 은행 사이트의 로그인 페이지가 HTTPS 프로토콜을 이용하고있는 반면 가짜 사이트는 HTTP 프로토콜을 이용하여 있는지 알 수 있습니다. 이것은 가짜 사이트의 유도에 의한 SSL 서버 인증서 유효성 검사 오류를 발생시키지 않게하기 위해서입니다 만, 브라우저의 주소 표시 줄에 표시되는 도메인 이름은 합법적 인 것이기 때문에 이용자는 이변에 몰래 인증 정보를 입력 해 버릴 위험이 있습니다.

기존의 온라인 은행 사기 도구는 이용자가 대상 온라인 은행에 액세스하는 것을 기다릴 이른바 수동형였던 반면, "KRBANKER"은 그 외에도 검색 엔진 페이지에 팝업을 표시 하고 이용자에게 표적이되는 온라인 은행에 대한 액세스를 촉구하는 이른바 능동형 온라인 은행 사기 도구라고 말할 수 있습니다.

그림 8 : 가짜 은행 사이트의 로그인 페이지 예

■ 피해를 당하지 않기 위해서는

온라인 은행 사기 도구 등의 악성 프로그램은 일반적으로 이메일을 통해 또는 Web 통해 PC에 침입합니다. 이번 'KRBANKER'의 확산에 관해서는 국내 변조 사이트 등 Web 경유가 중심이었던 것으로 확인되고 있습니다. 최근의 Web을 통한 공격은 정규 사이트에서 악성 사이트로 유도하는 등으로 악성 프로그램을 확산시키는 수법이 주류를 이루고 있으며, "의심스러운 사이트에 액세스하지"등의 종래의 마음가짐만으로는 지킬 수없는 것 이되고 있습니다. 원래의 침입을 막기 위해도 이메일과 Web 두 경로에서 침입을 탐지하는 바이러스 제품의 도입이 중요합니다.

'malware ' 카테고리의 다른 글

| 아랍의 인권 운동가에 사용된 아이폰 제로데이 취약점 공격 (0) | 2016.08.26 |

|---|---|

| 공유기 취약점을 이용한 DNS 변조 악성코드 유포 (0) | 2016.08.22 |

| 네이버 계정 탈취 주의! (0) | 2016.08.18 |

| 새로운 암호화 된 랜섬웨어 'R980'을 확인 일회용 이메일 주소로 자신의 추적을 피하기 (0) | 2016.08.15 |

| 97 %의 Android 단말에 루팅의 우려 심각한 취약점 'CVE-2015-1805' (0) | 2016.04.14 |