부모 러시아 학자 "CyberBerkut"라는 집단이 2015 년 1 월 7 일 (현지 시간) 독일 정부의 여러 Web 사이트에 침입 했다고 범행 성명을 냈습니다. 트렌드 마이크로는 우크라이나의 우파 정당 (Pravy Sektor)가 "Pastebin"에 게시 된 정보를 바탕으로이 집단 구성원에 대한 정보를 입수했습니다.

■ CyberBerkut이란 무엇인가

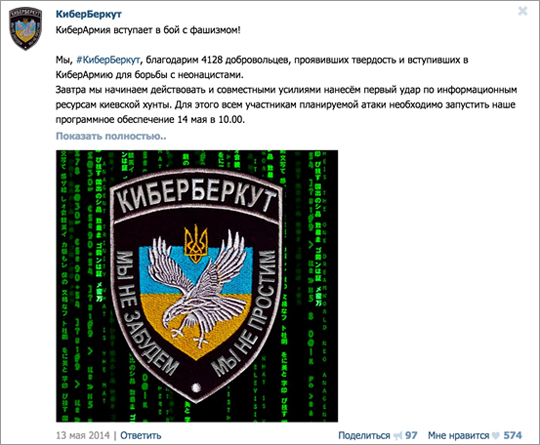

CyberBerkut 부모 러시아 파의 집단에서 반대 우크라이나의 정치 활동을 목적으로 한 하쿠티비스토입니다. CyberBerkut라는 조직 이름은 1992 년에 우크라이나 내무부에서 설립 된 "Berkut"(우크라이나어로 검 독수리)라는 특수 경찰 부대에 유래하고 있습니다. CyberBerkut이 특수 부대의 이름을 이용한뿐만 아니라 휘장도 모방하고 있습니다. 그림 1은 CyberBerkut의 모토 인 "우리는 잊지 않는다. 우리는 용서하지 않는다."를 내건 휘장입니다.

그림 1 : 우크라이나의 특수 경찰 부대의 휘장 (왼쪽), CyberBerkut 휘장 (오른쪽)

Berkut 폭동이나 인질 사건 발생시 높은 위험을 수반하는 무력 개입을하기 위해 설립 된 미국의 특수 화기 전술 부대 (SWAT)에 유사합니다. 그러나 우크라이나 전 대통령 빅토르 야누코비치는 국내의 항의에 대하여 다양한 폭력 목적으로 Berkut을 이용한 소문이 있습니다. Berkut은 2013 년 11 월 우크라이나 유럽 광장 에서 시위에 무력 개입 한 것으로 알려져 있습니다

이 유럽 광장에서 시위가 CyberBerkut의 시작되었으며 이후 서방 국가의 방황 자리 정부 관련 기관에 대한 사이버 공격에 관여하고 있습니다. CyberBerkut는 자신의 Web 사이트 나 소셜 네트워크의 프로필에서 모든 공격의 범행 성명을 내고 있습니다.

■ 독일 정부 계 Web 사이트를 공격했다고 주장

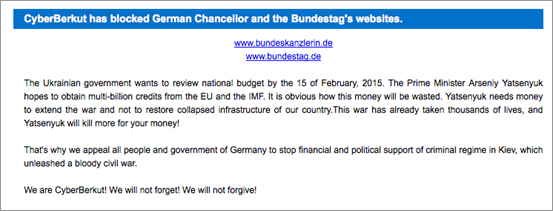

CyberBerkut는 2015 년 1 월 7 일 독일 의회와 총리 앙겔라 메르켈의 Web 사이트 를 중단했다고 성명을 자신의 Web 사이트 나 Twitter, Facebook의 계정에서 발표했습니다. 보고 에 따르면, 이러한 Web 사이트는 볼 수없는 상태가 몇 시간 계속 공격 이틀 후 독일 정부에서 "현재 복구 작업 중 '이라는 발표가있었습니다.

그림 2 : 독일 정부의 Web 사이트에 침입을 갔다는 것을 선언 CyberBerkut의 Web 사이트

부모 러시아 파의 하쿠티비스토의 집단이다 CyberBerkut는 우크라이나의 독립과 현 정권에 반대 입장을 표명하고 있으며, 크리미아의 현재의 문제를 낳은 배경에있는 것은 현 정권이라고 비난하고 있습니다 . 또한 CyberBerkut은 이와 관련 우크라이나 정부를 지원하는 독일과 미국도 비판 하고 있습니다.

다른 기관도 비슷한 이유로 비난하고 표적이되었습니다. 예를 들면, 2014 년 3 월 의 "북대서양 조약기구 (NATO)」의 Web 사이트에 대한 공격 이 8 월 폴란드의 Web 사이트에 대한 공격과 함께 10 월 우크라이나 방위성 Web 사이트 공격 등입니다. CyberBerkut는 우크라이나 정부가 말레이시아 항공 MH17 편 조사에 관한 기밀 정보를 받았다고하고 유출 한 서류를 자신의 Web 사이트에 게시했습니다.

CyberBerkut 키릴 어 버전의 Web 사이트는 영어 버전에는 존재하지 않는 "BerkutLeaks"라는 섹션이 있습니다. 그림 3은 그 URL입니다.

그림 3 : "BerkutLeaks"는 배신자 된 인물의 정보에 대한 여러 서류를 공개 된

■ CyberBerkut의 멤버는 누구

CyberBerkut을 구성하는 멤버는 다양한 호칭을 구사하고 있기 때문에이 하쿠티비스토 집단에 참여하는 인물을 정확하게 파악하는 것은 어렵습니다. 당사는 "Mink", "Artemov", "MDV"및 "KhA"라는 최소한 4 명의 멤버가 있는지 확인합니다.

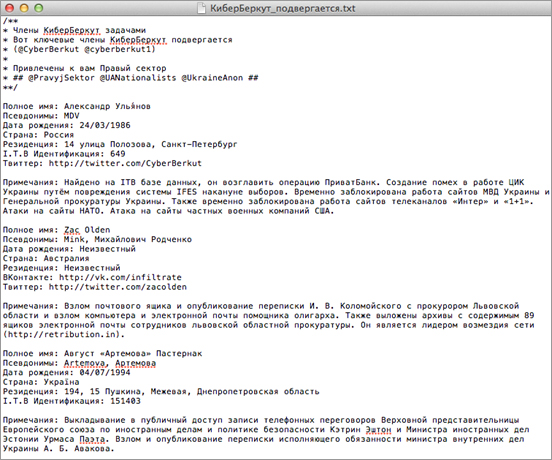

독일 정부의 Web 사이트가 공격을받은 2015 년 1 월 7 일 우파의 우크라이나 인 활동가의 "PravyjSektorUANationalistsUkraineAnon"는 Pastebin에서 CyberBerkut 특정 회원에 대한 개인 정보를 게시했습니다. Pastebin에서 게시물 삭제되어 있습니다 만, 당사는 스크린 샷을 취할 수있었습니다.

그림 4 : CyberBerkut 회원의 개인 정보가 포함 된 Pastebin에 게시

다음은이 게시물의 거친 일본어 번역입니다.

/ **

* CyberBerkut 회원의 임무

* 다음은 CyberBerkut의 주요 회원 정보이다

* (CyberBerkut @ Cyberberkut1)

*

* Brought to you right quadrant

* ## PravyjSektorUANationalistsUkraineAnon ##

** /

-

성명 : Alexander Ulyanov

일명 : MDV

생년월일 : 1986 년 3 월 24 일

국적 : 러시아

주소 : 14 Polozova Street, St. Petersburg

ITB 식별 : 649

Twitter : http://twitter.com/CyberBerkut

참고 : ITB 데이터베이스에서 확인 그는 작전 'Privat " 을 지휘하고있다. "국제 선거 제도 기금 (IFES)」에 의한 우크라이나 중앙 선거위원회의 임무를 방해하고 선거 전에 시스템에 손상을 준다. 일시적으로 우크라이나 산업 자원부와 검찰 총장의 임무를 방해했다. 일시적으로 TV 방송국 "Inter"및 "1 + 1"의 작업을 방해했다. NATO의 Web 사이트에 대한 공격했다. 미국의 민간 군사 기업의 Web 사이트에 대한 공격했다.-

성명 : Zac Olden

일명 : Mink, M. Rodchenko

생년월일 : 불명

국적 : 호주

주소 : 불명

VKontakte : http://vk.com/infiltrate

트위터 : http://twitter.com/zacolden

참고 : 리 비우 지역 IV Kolomoiskiy 씨와 검찰의 사서함 및 통신에 침입했다. PC 및 도우미의 E 메일에 침입했다. 리 비우 지역 검찰 직원의 89의 E 메일 계정의 아카이브의 내용을 바탕으로하고있다. 그가 보복을 수행하는 집단의 리더이다. (http://retribution.in)-

성명 : August "Artemov"Pasternak

일명 : Artemova, Artemov

생년월일 : 1994 년 7 월 4 일

국적 : 우크라이나

주소 : 194 15 Pushkin, Megeve, Dnipropetrovsk region

ITB 식별 : 151403

참고 : 유럽 연합 외무 · 안보 정책 수석 대표 Catherine Ashton 및 외무 장관 Urmas Paet의 대화 녹음 공용 액세스 가능한 전화 시스템을 설치했다. 우크라이나 내무 장관 대리 AB Avakova 통신에 침입했다.

■ 일명 'Mink "로 알려진"Zac Olden "

당사는 "Zac Olden"(호칭 "Mink")라는 멤버에 주목하여, 당사는이 인물에 대한 정보를 수집했습니다.Pastebin에 게시에서 얻은 초기 정보는 다음과 같습니다.

이름 : Zac Olden 일명 : Mink, M. Rodchenko 생년월일 : 불명 국적 : 호주 주소 : 불명 VKontakte : http://vk.com/infiltrate 트위터 : http://twitter.com/zacolden 참고 : 리 비우 지역의 IV Kolomoiskiy 씨와 검찰의 사서함 및 통신에 침입했다. PC 및 도우미의 E 메일에 침입했다. 리 비우 지역 검찰 직원의 89의 E 메일 계정의 아카이브의 내용을 바탕으로하고있다. 그가 보복을 수행하는 집단의 리더이다.(http://retribution.in)

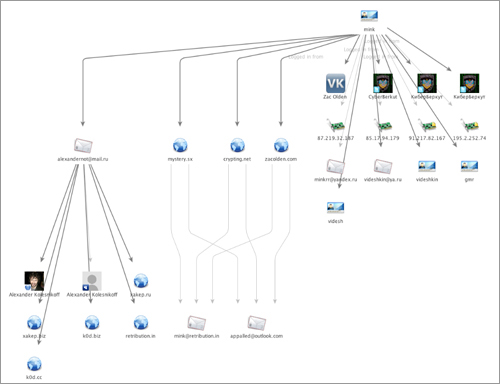

당사의 조사에 의해 "Mink"는 Pastebin에 게시에서 언급했던 이상에 깊이 관여하고있는 것이 판명되었습니다.

그림 5 : "Mink '에 대한 다양한 정보를 정리 한 그림 (클릭하면 확대합니다)

"Mink"는 "Videsh", "Videshkin"및 "Gmr"등 다양한 호칭을 사용합니다. 당사는 "Mink '가'inattack.ru", "antichat.ru"및 "damagelab"등 다양한 러시아 언더 그라운드 포럼과 "rootkit.com"라는 보안에 특화 한 오래된 포럼에 참여하고 있습니다 것을 확인했습니다.

또한 "Mink '는 호주의 구슬을 판매하는 일반적인 온 런 쇼핑을 모방 한 Web 사이트를 소유하고 있습니다.

Real store : http://www.beadcotasmania.com.au

Fake Store : https://zacolden.com/

다음은 "Mink"가 이용하고있는 E 메일 주소입니다.

- minkrr@yandex.ru

- alexandernot@mail.ru

- mink@retribution.in

- appalled@outlook.com

- retribution@null.net

- support@xakep.ru

- x@k0d.biz

- videshkin@ya.ru

러시아 소셜 네트워크 "Vkontakte.ru"에서 "Mink"는 "k0d.cc '라는 포럼 및"crypting.net "라는 Web 사이트를 홍보하고 있습니다.

도메인은 다음과 같습니다.

- net

- cc

- sx

- com

- in

"Mink '는'Kolesnikov Alexandr"및 "MIKHAILOVICH RODCHENKO '이라는 가명을 사용하고 있습니다."Mink"에 대한 추가 온라인 정보는 아래에서 확인하실 수 있습니다.

- http://my.mail.ru/mail/alexandernot/

- Skype : CyberBerkut

"Mink '의 Pastebin의 계정은 그의 다양한 게시물을 확인하실 수 있습니다. "Mink"는 동지와 동료에 대해 조금 의심해 깊은 것을 알 수 있습니다. 2014 년 10 월 "MDV"를 배신자로 관련 정보를 공개했습니다. 그 정보는 다음의 Pastebin의 URL에서 확인할 수 있습니다.

- http://pastebin.com/DYhPfTSx

또한 "Mink '는 2014 년 6 월 16 일, 마찬가지로"artemova "에 대한 정보를 공개했다. 공개 된 정보는 다음의 Pastebin의 URL에서 확인할 수 있습니다.

- http://pastebin.com/2LY7isZ8

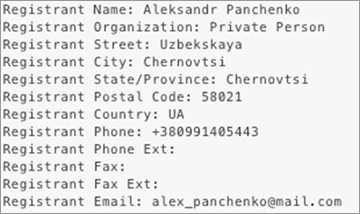

CyberBerkut의 Web 사이트에 대해 다음 정보를 확인했습니다.

그림 6 : "CyberBerkut.net"등록에 이용한 정보

그림 7 : "CyberBerkut.net"관련 도메인에 대한 정보 (클릭하면 확대합니다)

도메인은 CDN 서비스 "CloudFlare"기초에 있기 때문에 그 정보는 조금 밖에 없습니다.

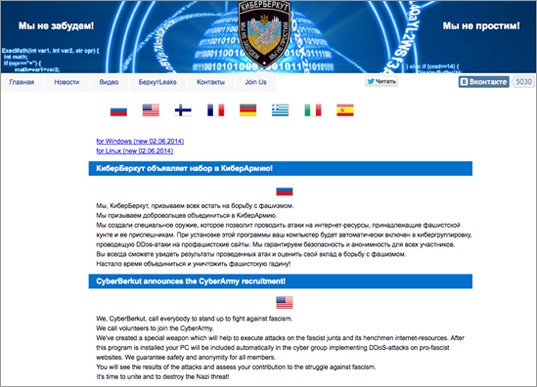

■ CyberBerkut 어떻게 해 DDoS 공격을 수행하는지

CyberBerkut는 2014 년 3 월 소셜 네트워크 "VKontakte (VK) '에 새로운 메시지를 게시하고"ClientPort "라는"분산 서비스 거부 (DDoS ) 공격 '을 수행하는 도구를 사용하여 우크라이나와 투쟁에 참여하는 지원자를 요구했습니다. 도구는 Windows와 Linux 용의 두 가지 버전이 준비되어 공격은 2014 년 3 월 14 일 오전 10시에 실행 된 것으로 전해지고 있습니다. 또한 CyberBerkut이 공격 참가자에게 자신의 Web 사이트 ( http://cyber-berkut.org/army.php )에서 도구를 다운로드 할 것을 호소했습니다.

그림 8 : CyberBerkut의 VK에 게시

그림 9 : "http://cyber-berkut.org/army.php"페이지

당사는 "ClientPort"의 두 가지 버전을 얻을 수있었습니다. "ClientPort"익명 통신 시스템 "The Onion Router (Tor)"에 접속하여 "epwokus5rkeekoyh.onion"에 접속하여 표적으로하는 도메인 이름을 가져옵니다. "ClientPort"는 HTTP 플러드 공격, UDP 플러드 공격 및 TCP Syn 홍수 공격 등 불법 활동을 수행 할 수 있습니다. 이것은 봇넷의 전형적인 사례입니다. 당사는 이번 DDoS 공격도 공격에 참가하는 부모 러시아 파 지지자들을 모아 같은 방법으로 실행 된 가능성이 있다고 생각하고 있습니다. 참가자들은 VK와 "Odnokalsninki"같은 소셜 네트워크와 다음과 같은 CyberBerkut가 계정을 소지하고있는 다른 소셜 네트워크에서 수집했습니다.

- http://ok.ru/kiberberkut

- https://twitter.com/cyberberkut2

- http://vk.com/cyberberkut1

- https://www.facebook.com/cyberberkut3

■ 결론

첫째, CyberBerkut 회원은 정치적인 이유에서 싸우는 부모 러시아 파의 사이버 범죄자입니다. 많은 하쿠티비스토 집단이 그렇듯이, 그들은 DDoS 공격을 이용하여 정부의 공식 Web 사이트를 중단시키고 방해하고 특정 표적으로 한 PC를 감염 시켰습니다. 이러한 공격의 목적은 E 메일 인증 정보를 수집하고 표적으로 한 조직의 통신을 감청하고 서류를 읽을 수있다. E 메일 인증 정보를 절취하기 위해 트로이 목마 악성 프로그램이나 키로거 등 다양한 악성 프로그램이 이용 될 수 있습니다.

또한 CyberBerkut는 정치적 동기에 따라 특정 활동을하고 있기 때문에 이번 공격은 표적 형 사이버 공격에 확실히 구분되는 것으로 생각됩니다

'malware ' 카테고리의 다른 글

| Another Network Forensic Tool for the Toolbox - Dshell (0) | 2015.02.04 |

|---|---|

| cve-2015-0016-escaping-the-internet-explorer-sandbox (0) | 2015.01.28 |

| Flash Player에 존재하는 취약점 "CVE-2015-0311"의 철저한 분석 (0) | 2015.01.28 |

| Analyzing CVE-2015-0311: Flash Zero Day Vulnerability (0) | 2015.01.27 |

| Over a Decade and Still Running: Targeted Attack Tool Hides Windows Tasks (0) | 2015.01.27 |