트렌드 마이크로는 이동 중에도 안전하게 네트워크에 연결하기의 어려움에 대해 전해 왔습니다. 이것은 특히 휴가 기간 동안 적용 되는가. 숙소를 찾을 때, 인터넷이 있는지 여부 가 가장 중요한 요소가되고 있습니다. 실제로 많은 호텔과 숙박 시설에서는 Wi-Fi를 사용할 수있는 것은 중요한 서비스 중 하나입니다. 즐겁게 온화한 휴가를 눈 앞에두고 인터넷은 안전하게 액세스 할 수 당연하게 생각하는 것도 무리는 아닙니다.

지금부터 말하는 것은, 바로 이런 상황에서 일어난 것이 었습니다. 나는 휴가에서 제공되는 인터넷을 이용하고 있었는데, 스마트 폰 Facebook 앱이 연결을 거부했습니다. 그러나 다른 응용 프로그램이나 Web 사이트에 문제없이 연결할 수있었습니다.

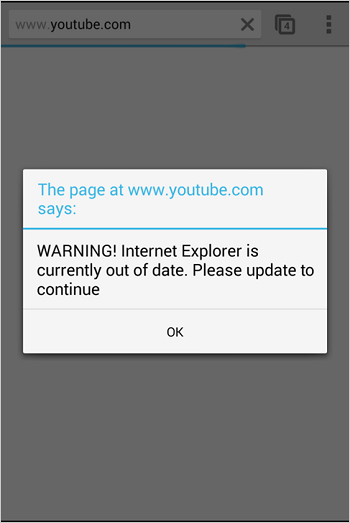

모바일 단말기의 브라우저를 사용하여 Youtube에 액세스를 시도했는데, 그림 1의 경고문이 표시되었습니다.

|

Android 단말 상에서는 의미없는 경고문 인 것은 분명하다. 그러나 PC상에서 Facebook에 액세스하면 어떻게 될까요. 실제로 같은 경고문이 표시되었습니다. 경계하지 않으면 사용자가이 메시지에 전혀 의심하지 않을지도 모릅니다.

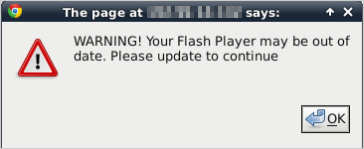

|

|

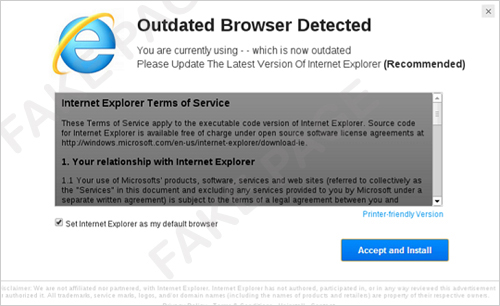

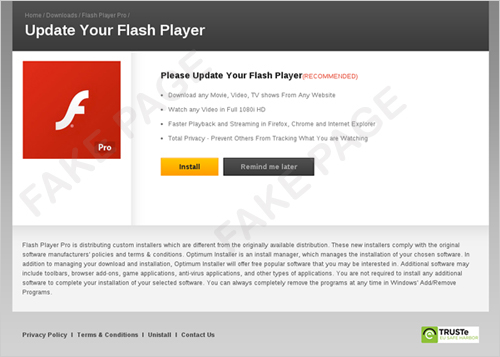

그림 2와 그림 3 메시지 화면의 OK 버튼을 누르면 각각 그림 4, 그림 5의 Web 페이지가 표시됩니다.

|

|

어느 Web 사이트도 단서가 이러한 Web 사이트는 공식 다운로드 페이지는 아니라고 설명하고 있습니다. 그러나 이러한 Web 페이지는 확실하게 나타나기 때문에 사용자가 정품 Web 사이트라고 믿어 버릴 가능성이 있습니다.

이 Web 사이트의 어느 곳을 클릭해도 " TSPY_FAREIT.VAOV "로 감지되는 악성 파일이 다운로드되고 감염된 PC에서 실행됩니다. " FAREIT "패밀리는 일반적으로 감염 PC에 다른 위협을 다운로드하기 위해 사용되는 악성 프로그램입니다.

어떻게 이런 일이 일어난 것일까 요? 당사 간단한 분석을 실시한 결과, DNS 설정이 변경되어 DNS 쿼리가 잘못된 서버로 전송되는 것을 알 수있었습니다. 이 잘못된 서버는 "facebook.com"또는 "youtube.com"같은 도메인을 방문하려 한 사람을 잘못된 Web 사이트를 방문합니다.

|

이 잘못된 DNS 서버의 IP 주소는 가짜 Adobe Flash 업데이트를 확산하는 데 관여하는 것으로 알려져 있습니다. 이 공격에 관련된 IP 주소는 프랑스와 캐나다, 미국의 여러 인터넷 서비스 공급자 (ISP) 기업에 호스트되어 있습니다.

이번 사용하고 있던 네트워크의 라우터는 DSL 모뎀 및 무선 LAN 라우터를 일체화시킨 「TP-Link TD-W8951ND "이었습니다. 이 장비는 매우 심각한 취약점을 안고있는 것으로 알려져 있습니다. 이 라우터가 안고있는 취약점을 이용하면 외부 사용자가 Web 페이지에 액세스 라우터의 펌웨어를 업데이트하거나 백업 할 수 있습니다. 또한 펌웨어 파일은 쉽게 해독 할 수 있습니다. 해독되면 첫 번째 줄에 root 권한 암호가 포함되어 있습니다.

이 라우터에 존재하는 취약점은 미디어에서 아직 큰 주목을 받고 있지 않지만 2014 년 초에 확인 된 "Linksys"라우터에 대한 공격 " The Moon "에 매우 비슷합니다. 이 취약점은 적어도 지난 2 회 공개되어 있습니다. 첫 번째는 올해 1 월 에 두 번째는그 며칠 후 입니다. 그러나 도메인에 대해 잘못된 정보를 발신하는 「DNS 독살 "라는 공격 기술은 새로운 것이 아닙니다. 실제로이 공격 기법은 몇년 동안 확인되고 있습니다.

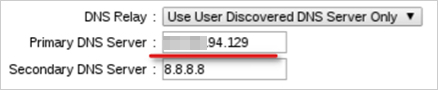

당사는 공격자가 이러한 라우터의 설정이 변경된 것을 확인했습니다. Google이 무료로 공개하고있는 DNS 서버 (8.8.8.8)가 대체 DNS 서버 주소로 설정되어 있으며,이를 통해 대상으로하지 않는 Web 사이트에 대한 요청이 활성화됩니다.

|

대상으로 한 Web 사이트는 다방면에 걸쳐 있으며, 600 개 이상의 도메인이되고있었습니다. Facebook이나 Yahoo 이외에 대상으로 한 Web 사이트는 검색 엔진 사이트의 "Ask"또는 "Bing"Google 소셜 네트워킹 사이트 (SNS) "LinkedIn", "Pinterest"또한 슬라이드 호스팅 서비스 " SlideShare "등입니다. 이 Web 사이트는 최상위 도메인 (TLD) "com"을 사용했습니다. 기타 각 국내의 Web 사이트를 방문한 사용자를 대상으로 한 특정 TLD는 다음과 같습니다.

폴란드 :

- allegro.pl

- gazeta.pl

- interia.pl

- otomoto.pl

- tablica.pl

- wp.pl

이탈리아 :

- google.it

- libero.it

- repubblica.it

- virgilio.it

터키 :

- google.com.tr

- hurriyet.com.tr

- milliyet.com.tr

이 공격의 피해자가되지 않기 위해 어떻게 자신을 보호해야할까요? 우리의 제안은 공개 된 DNS 서버를 적극적으로 사용하는 것입니다 (Google의 경우, "8.8.8.8"과 "8.8.4.4"). 이것은 일반적으로 운영 체제 (OS)의 네트워크 설정에서 설정할 수 있습니다. 모바일 환경에서도 PC 환경에서도 적용 가능합니다. 또한 당사의 이전 제안했듯이 VPN을 사용하여 공중 Wi-Fi 에 연결하는 것도 검토하면 좋을 것입니다.

어떤 사용자가 이러한 공격의 대상이되기 쉬운 것입니까. 가장 대상이되기 쉽다는 일반 사용자를위한 라우터를 사용하는 소규모 기업이나 가정에 사무소를두고 중소기업입니다. 이러한 사용자는 라우터의 펌웨어를 최신으로 유지하는 것이 좋습니다. 예를 들어,이 문제가되고있는 라우터는 버전마다 최신 펌웨어 가 제공되고 있습니다.

또한 2 개의 설정은 이러한 공격으로부터의 위험을 줄일 수 있습니다. 첫 번째는 포트 80을 존재하지 않는 IP 주소로 전달하도록 설정하는 것입니다. 두 번째 설정은 WAN 측의 네트워크에서 라우터의 Web 관리 화면에 액세스 할 수 없도록하는 것입니다.

Trend Micro 제품을 준비 사용자가 우리의 클라우드 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 「Web 평판 "기술은 이러한 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다. 사용자는 E 메일이나 링크를 열 때주의하십시오.

참고 기사 :

'Security_News > 해외보안소식' 카테고리의 다른 글

| 中, 정부에서 윈도8 사용금지, 네트워크 장비 검사 (0) | 2014.05.24 |

|---|---|

| 이베이社, 침해사고 대응에 비판쏟아져 (0) | 2014.05.24 |

| 인터넷 뱅킹 이용자에 대한 공격 도구 "SPYEYE"관련 사이버 범죄자 영국에서 체포 (0) | 2014.05.24 |

| 대만 정부 기관에 대하여 변론 표적 공격 (0) | 2014.05.24 |

| New, Unpatched IE 0 Day published at ZDI (0) | 2014.05.22 |