2014 년 7 월 31 일 (미국 시간) "미국 컴퓨터 응급 대응 팀 (US Computer Emergency Readiness Team, US-CERT)"는 POS (판매 시점 정보 관리) 시스템을 대상으로 한 신종 악성 프로그램 " Backoff "확인했다고 보도했습니다."Backoff"는 " Dexter "나" Scaper "뿐만 아니라 부정한 목적으로 금융 정보를 수집하는 데 사용되는 POS 악성 코드입니다.

트렌드 마이크로의 분석에 근거하면 "Backoff"실행되면 "<Application Data 폴더> \ OracleJava \ javaw.exe"로 자신의 복사본을 생성하고 실행합니다. 나중에 실행 된이 악성 프로그램의 프로세스가 먼저 실행 된 자신의 파일을 삭제하고 프로세스도 종료시킵니다. 이것은 먼저 침입 한 파일을 삭제하여 조사를 곤란하게 시키려고하는 활동입니다. 당사는 메모리의 정보를 수집하는 POS 악성 코드 제품군 "Alina"이 같은 침입 방법을 이용하고있는 것을 확인하고 있습니다. "Backoff"불법 활동에 대한 자세한 내용은 US-CERT의 홈페이지 에서 확인할 수 있지만, 본고에서는이 악성 프로그램 감염 피해 범위 다룹니다.

당사의 분석은이 POS 악성 코드는 1.4에서 1.55까지의 여러 버전을 가진 것으로 확인되고 있습니다. 버전 1.55는 또한 여러 빌드 버전이 존재하고 있으며, 그 버전은 "backoff」외, 「goo", "MAY"등의 별명으로 구별되어있는 것 같습니다. 그 중에서도 「goo」버전은 3 가지 잘못된 도메인에 연결되었는지 확인합니다.

■ 도메인에 연결 상황 경향

"goo"버전이 연결하는 3 개의 도메인에 대한 트렌드 마이크로가 조사한 결과, 미국의 IP 주소와 대량으로 통신하고있는 것을 알 수있었습니다. 이러한 잘못된 도메인과 통신하고있는 IP 주소는 "Backoff"감염 피해를 받고있는 것으로 추측됩니다. 하나의 도메인은 2014 년 6 월 14 일 이후 8 월 3 일까지 4 만 6 천 건 이상의 액세스가 연결된 고유 IP 수는 52이었습니다. 흥미롭게도, 6 월 28 일부터 7 월 25 일 조회수의 감소를 볼 수 있습니다.

|

또한 다른 도메인은 2014 년 4 월 26 일 이후 8 월 3 일까지 5 만 9 천 건 이상의 액세스를 기록하고 있으며, 연결 한 고유 IP 수는 60이었습니다. 또한 마찬가지로 5 월 8 일부터 6 월 2 일까지 방문자 수가 감소하고 있습니다.

|

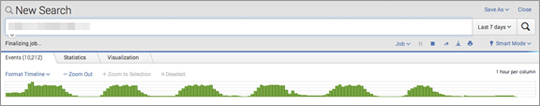

이 액세스 기록에 대한 시간별 추이로 변경 시키면 흥미로운 경향을 발견했습니다.

|

그것은 "사람이 잠 들어 조용해 졌을 시간"에 현저한 감소가있을 것입니다. 엄밀히 말하면 2시입니다. 그리고 오전 10시, 방문수는 원래대로 돌아 왔습니다. 이것은 POS 단말기를 실행하는 일반적인 영업 시간과 겹칩니다. 즉, 영업 시간이되면 액세스 수가 증가하고 영업 시간이 끝나면 줄어 듭니다. 주간 통계를 확인하면 7 월 마지막 주에만 1 만 명이 방문했습니다.

■ 표적이 된 미국

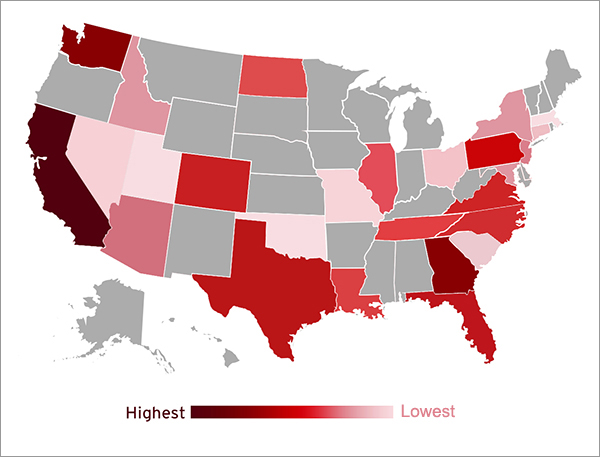

위의 연결 경향에서 무엇을 알 수 있을까요? 우선 확실한 것은 "Backoff"이미 수많은 POS 단말기에 감염하고 아주 활동적 집요하게 공격하는 위협이라는 것입니다. 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "의 정보에 근거하면이 잘못된 도메인에 가장 많이 접속 한 나라는 미국입니다. "Backoff"뒤에있는 인물에게 미국 시장이-win 표적 인 것은 틀림 없을 것입니다. 따라서 당사는 미국 기업에 POS 단말기의 조사와 보안의 확보를 권장하고 있습니다.

|

POS 악성 코드는 소셜 엔지니어링을 이용한 사기와 모바일 기기의 악성 프로그램뿐만 아니라 일상 생활에서 발생 어디서나 범죄의 하나가 될 수 없습니다. 2013 년에 일어난 소매업에서의 정보 유출 사례 에서 나타나는 것과 같이 사이버 범죄자가 POS 악성 코드는 수익성 것이라고 생각하고있는 것은 분명하다. 2013 년 공격시에는 POS 시스템에 존재하는 오래된 취약점이 이용되고, 그 결과 적어도 4000 만명의 고객의 신용 카드 및 직불 카드 정보가 유출했습니다. 또한 POS 시스템을 노리는 공격에 더 고전적인 위장 POS 단말기에 의한 공격도 있고, 가짜 POS 단말기를 대량 생산하는 사이버 범죄자도 나타나고 있습니다. POS 단말기는 단순한 도구 나 기계가 아닌 견고한 보안이 필요한 시스템이라고 생각할 필요가있을 것입니다.

당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "위의 잘못된 도메인을 차단하고"Backoff "을 다음에서 검색 이름에서 대응합니다.

- TSPY_POSLOGR.A - 버전 1.55 (일명 'goo', 'MAY', 'net'등)

- TSPY_POSLOGR.B - 버전 1.4

- TSPY_POSLOGR.C - 일명 'backoff "

이하는 본문에서 다룬 악성 파일의 해시입니다.

- 0607CE9793EEA0A42819957528D92B02

- 12C9C0BC18FDF98189457A9D112EEBFC

- 17E1173F6FC7E920405F8DBDE8C9ECAC

- 21E61EB9F5C1E1226F9D69CBFD1BF61B

- 927AE15DBF549BD60EDCDEAFB49B829E

- F5B4786C28CCF43E569CB21A6122A97E

또한, 일반적인 POS 악성 코드에 대한 자세한 내용은 다음의 연구 논문을 참조하십시오 :

" POS 시스템에 대한 공격 소매 · 서비스 업계에 위협 "

참고 기사 :

by Trend Micro

'security_downloads' 카테고리의 다른 글

| AppLocker Event Logs with OSSEC 2.8 (0) | 2014.08.16 |

|---|---|

| 가상 환경에 대한 위협 (0) | 2014.08.14 |

| 모바일 정보 보호 응용 프로그램에서 제공하는 기능을 검증 (0) | 2014.08.09 |

| DDoS and Geopolitics – Attack analysis in the context of the Israeli-Hamas conflict (0) | 2014.08.08 |

| Windows 8.1 allows full physical memory dump to file from user mode, using LiveDump.exe (0) | 2014.08.04 |