2014 년 7 월 후반 이후 "FlashPack '로 알려진 익스플로잇 킷을 이용한 공격이 일본의 사용자에게 피해를주고있는 것이 확인되고 있습니다. 문제의 익스플로잇 키트는 감염 활동에 스팸 메일이나 Web 사이트 변조를 이용하지 않습니다. 이번 공격에 이용 된 것은 변조 된 Web 사이트의 추가 기능이었습니다.

이 Web 사이트 용 추가 기능은 Web 사이트 소유자가 소셜 미디어 공유 버튼을 Web 사이트에 추가 할 경우에 사용합니다.이 부가 기능을 사용하기 위해 소유자가해야 할 것은 Web 사이트의 디자인 템플릿에 JavaScript 코드를 여러 줄 추가하면됩니다. 이 코드는 문제의 추가 기능을 제공하는 Web 사이트에서 무료로 얻을 수 있습니다.

추가 된 스크립트는 다음과 같은 공유 버튼이 Web 사이트에 덮어 씁니다.

|

공유 버튼을 표시하기 위해 추가 기능을 제공하는 Web 사이트에서 JavaSrcipt 파일을로드합니다. 이것만으로도 경계해야 할 것입니다. 즉, Web 사이트의 소유자는 통제 할 수없는 외부의 서버에서 문제의 스크립트를로드하는 것입니다. Google이나 Facebook 등 유명한 신뢰할 수있는 Web 사이트에서 스크립트를로드 할 안전하지만, 지명도가 낮은 보호되지 않은 이름의 서버에서로드 할 위험이 따릅니다.

결국,이 문제의 스크립트는 부정한 목적에 이용되는 것을 발견했습니다. 있는 Web 사이트에서는 본래의 기능 스크립트 대신 다음과 같이 "FlashPack"스크립트에 유도되었습니다.

GET http : // {add-on domain} /s.js HTTP / 1.1

User-Agent : Mozilla / 5.0 (Windows; U; Windows NT 6.1; en-US; rv : 1.9.2.13) Gecko / 20101203 Firefox / 3.6 .13

Accept : * / *

Accept-Language : en-us, en; q = 0.5

Accept-Encoding : gzip, deflate

Accept-Charset : ISO-8859, utf-8; q = 0.7 *; q = 0.7

Keep-Alive : 115

Connection : keep-Alive

Referer : {victimized website}

Host : {add-on domain}

위의 텍스트는 추가 기능의 스크립트를 요청하는 HTTP 요청입니다. 부분적으로 URL이 난처되어 있습니다. 다음은 서버의 응답입니다.

HTTP / 1.1 302 Found

Date : Thu, 14 Aug 2014 02:39:45 GMT

Server : Apache / 2.2.26 (Unix) mod_ssl / 2.2.26 OpenSSL / 0.9.8e-fips-rhel5 mod_auth_passthrough / 2.1 mod_bwlimited / 1.4 FrontPage / 5.0.2.2635

Location : {exploit kit URL}

Content-Length : 386

Connection : close

Content-Type : text / html; charset = iso-8859

SJS 파일을 직접 가져 오면이 부가 기능의 올바른 스크립트가로드 될뿐입니다. "Referer"로 지정된 Web 사이트가 익스플로잇 키트를 실행합니다. 이 Web 사이트는 일본의 유명한 무료 블로그 사이트였습니다. 익스플로잇 키트는 여러 Flash Player의 취약점을 이용하여 표적으로 한 사용자의 PC를 감염시킵니다. 이번 공격 사례 중 하나는 Adobe Flash Player에 존재하는 취약점 " CVE-2014-0497 "가 이용되고 있습니다. 이 취약점은 2014 년 2 월에 패치가 공개되어있었습니다. 당사는 "TROJ_CARBERP.YUG "로 감지되는 악성 프로그램이이 취약점의 영향을받은 PC에 다운로드 된 것을 확인하고 있습니다.

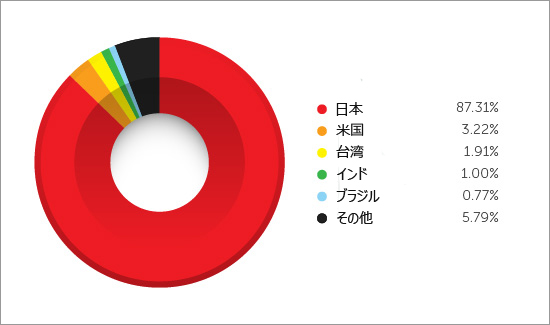

이번 공격 자체는 압도적으로 일본 사용자를 대상으로하고 있습니다. 적어도 약 66,000 명의 사용자가이 공격의 영향을 받고 있으며, 전체의 약 87 %가 일본에서의 사용자입니다. 이 익스플로잇 키트 유도 된 페이지는 체코, 네덜란드, 러시아의 서버에 호스팅했습니다.

|

사용자와 Web 사이트 소유자는 어떻게 이러한 공격을 막을 수 있을까요? 외부에서 호스트 된 스크립트를 이용하여 기능을 추가하고있다 Web 사이트의 소유자는 충분히주의해야 할 것입니다. 이 공격에서 나타난 바와 같이, 외부에서 호스팅되는 스크립트는 쉽게 악성 활동에 이용되고, 또한 Web 사이트의 움직임을 느리게 할 수 있습니다. 다른 방법으로는 소유하고있는 Web 사이트와 같은 서버 스크립트를 호스트하는 것도 좋을 것입니다.

이번 사례는 일반 사용자가 소프트웨어의 업데이트를 게을리하지의 중요성을 보여줍니다. 상술 한 취약점은 업데이트가 반년 전에 공개되어 있습니다. 또한 다양한 자동 업데이트는 Flash Player를 항상 최신 버전으로 유지 수 있습니다.

Trend Micro 제품을 사용할 사용자가 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은이 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다. 또한 당사의 브라우저를위한 취약점 이용 방지 기술 " 브라우저 가드 "는 문제의 취약점에 대한 익스플로잇 코드를 포함한 Web 사이트를 검색하는 필터를 제공합니다.

※ 협력 저자 : Walter Liu

참고 기사 :

- " Website Add-on Targets Japanese Users, Leads To Exploit Kit "

by Joseph C Chen (Fraud Researcher)

'Security_News > 해외보안소식' 카테고리의 다른 글

| USIS 침해사고로 비밀조사관 정보도 해킹 (0) | 2014.08.28 |

|---|---|

| 유럽 자동차 관련 기업, 피싱 이메일 공격 받아 (0) | 2014.08.28 |

| 기업의 네트워크를 노리는 표적 공격의 징후를 알수있는 7가지 (0) | 2014.08.27 |

| 美 NIST, SSH 보안강화 문서 발표 (0) | 2014.08.27 |

| 中, 10월에 자체 PC 운영체제 발표 (0) | 2014.08.27 |