Windows OS에 존재하는 제로 데이 취약점 ' CVE-2014-4114」(일명 : Sandworm) 업데이트가 이미 공개되어 있음에도 불구하고, 트렌드 마이크로는이 취약점 관련 새로운 공격을 확인했습니다. 이번 공격은 새로운 탐지 회피 기술이 이용되고있었습니다.

■ 새로운 회피 기술

당사는 10 월 15 일의 블로그 기사 에서 다음과 같이 말했다.

이 취약점은 Windows의 "Object Linking and Embedding (OLE)"속성의 일부인 "packager.dll"에 존재합니다. 특수하게 조작 된 PowerPoint 문서를 이용하여 삽입 된 OLE 객체의 시스템 정의 파일 (확장자 INF)가 SMB 공유 폴더에서 원격으로 복사되어 PC에 설치됩니다. 공격자는이 논리상의 결함을 이용하여 같은 방법으로 다운로드 한 다른 악성 프로그램을 실행시킬 수 있습니다.

이번 공격은 악성 프로그램은 원격으로 다운로드되는 것이 아니라 악성 파일 (확장자 EXE 및 INF)이 OLE 개체에 처음부터 포함되어 있습니다. 이 방법의 장점은 PC 다운로드를 실행하는 폴더에 연결시킬 필요가 없다는 것입니다. 따라서 "네트워크 침입 방지 시스템 (Network Intrusion Prevention System, NIPS)"에서 검출 회피가 가능합니다.

■ 감염 연쇄

폐사가 확인 된 악성 프로그램은 E 메일 공급자를 대상으로하는 공격의 일부였습니다. 공격자는 스푸핑 메일을 통해받는 사람에게 첨부 파일을 개봉 시키려고했습니다.

|

그림 1의 첨부 파일은 파일이 포함 된 PowerPoint 문서 (확장자 PPSX)입니다.

|

■ 상세한 분석

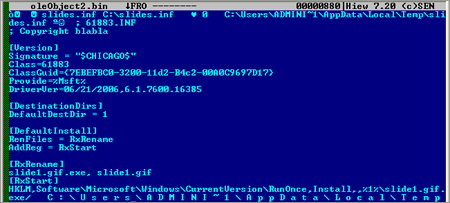

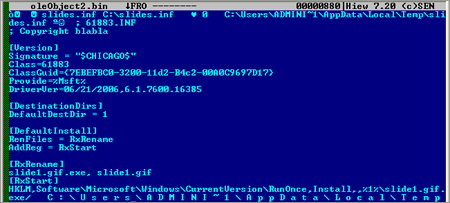

이전 블로그 기사에서 다룬 악성 프로그램과 마찬가지로 이번 악성 프로그램도 두 OLE 개체 "oleObject1.bin"및 "oleObject2.bin"가 포함되어 있습니다. 이 OLE 개체를 상세하게 해석하면 잘못된 EXE 파일 및 INF 파일이 객체에 포함 된 것을 확인했습니다.

|

|

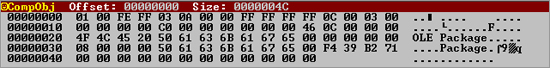

OLE 뷰어를 사용하는 OLE 개체를 살펴보면 "ComObj"및 "Ole10Native"의 2 개의 스트림을 확인할 수 있습니다. 이러한 스트림에는 악성 파일이 포함되어 있습니다. "CompObj"을 보면 "Ole10Native"데이터가 OLE 포장기 로 작성되어 있는지 알 수 있습니다. 이것은 포함 된 EXE 파일 및 INF 파일을 패키지로 처리되며 취약점을 이용하여 PC에서 직접 실행하거나 설치할 수 있음을 의미합니다.

|

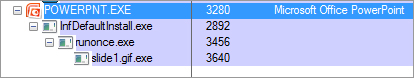

PowerPoint 문서를 열면 포장기 모듈 인 "packager.dll"는 OLE 개체의 정보를 읽고 콘텐츠 "contents slide1.gif"및 "slides.inf"을 <Temp> 폴더에 만듭니다.

그리고 "InfDefaultInstall.exe"를 호출 파일 "slides.inf"를 설치합니다. INF 파일은 일반적으로 Windows가 드라이버를 설치하는 데 사용됩니다. 이번 사례에서는 "slides.inf"의 역할은 "slide1.gif"을 "slide1.gif.exe"에 파일 이름을 변경 한 다음 레지스트리 값 RunOnce을 이용하여이 파일을 실행하는 것입니다.

|

그림 7은 공격의 프로세스 흐름을 나타낸 것입니다.

|

당사의 제품은 "slides.inf"를 포함 세공 된 PowerPoint 슬라이드 쇼 파일을 "TROJ_MDROP.ZTBJ"로 검색합니다. 또한 최종 악성 활동이된다 "slide1.gif"는 "TROJ_TALERET.ZTBJ-A"로 감지됩니다. 이 악성 프로그램은 대만의 다양한 기업과 정부 기관을 겨냥한 표적 공격에 사용 된 악성 프로그램의 패밀리로 알려진 것입니다.

사용자는이 취약점에 대한 Microsoft 보안 업데이트 " MS14-060 "을 자신의 PC에 적용하는 것이 좋습니다. 이번 사례에서는 사용 가능한 업데이트를 모두 적용하는 것의 중요성도 부각했습니다. 이번 공격은 2012 년에 공개 된 업데이트 " MS12-005 "을 적용하여 공격을 피할 수 있습니다. 이 업데이트를 적용하지 않으면 메일 수신자는 악성 파일을 개봉하기 전에 의심스러운 파일이라는 경고 메시지를 받아 공격을 피할 수있었습니다. 개인 사용자 및 직원은 원본 불명의 PowerPoint 문서를 개봉하지 않도록하십시오.악성 프로그램에 감염 될 수 있습니다.

또한, 이번 기사에서 언급 한 검체의 SHA1은 다음과 같습니다.

- c8a9ab7f720b469a31c667fe7dcad09cdf0dbfa1

※ 협력 저자 : MingYen Hsieh, Tim Yeh, Chingo Liao, Lucas Leong, Vico Fang 및 Shih-hao Weng

참고 기사 :

- " New CVE-2014-4114 Attacks Seen One Week After Fix "

by Ronnie Giagone (Threat Analyst)

'malware ' 카테고리의 다른 글

| CVE-2014-6352 OLE packager vulnerability and a failed patch for SandWorm (0) | 2014.10.25 |

|---|---|

| CVE-2014-4113 Detailed Vulnerability and Patch Analysis (0) | 2014.10.25 |

| FOR FUN AND PROFIT (0) | 2014.10.22 |

| Windows 커널 모드의 취약점 'CVE-2014-4113'을 검증 (0) | 2014.10.22 |

| Man With No Name” Feel Insecure? (0) | 2014.10.21 |