플래쉬 취약점악용 공격

이 공격은 현재도 진행 중이며, 종이를 쓰고있는 동안에도 속속 새로운 변조 사이트가 발견되고 있습니다. 트렌드 마이크로에서 일본의 위협 분석을 담당하는 실험실 인 JP 지역 트렌드 랩 (JP RTL)에서 속보를 알려드립니다.

■ 다발중인 Web 변조 공격의 특징

JP RTL은 본건에 대해 7 월 24 일 시점에서 수십 도메인의 위조 사례를 확인하고 있습니다. 그 중 약 절반이 일본 관련 Web 사이트였습니다.

또한 이러한 공격의 내용을 검토 한 결과 다음과 같은 특징이 보입니다.

- 현재까지 확인 된 국내 위조 사이트는 특정 클라우드 호스팅 서비스에 집중하고있다

- 변조 희생 된 Web 사이트의 대부분이 비영리 단체이다 (외곽 단체 등)

- 무단 설치된 HTML 파일과 SWF 파일은 모든 경우에 거의 동일한 이름과 구성을 가지는

- Adobe Flash Player의 취약점 'CVE-2015-5119'과 'CVE-2015-5122'을 이용한 공격을 할

- 결국 감염 악성 프로그램의 파일 이름은 모든 경우에 동일한 "Rdws.exe"이다

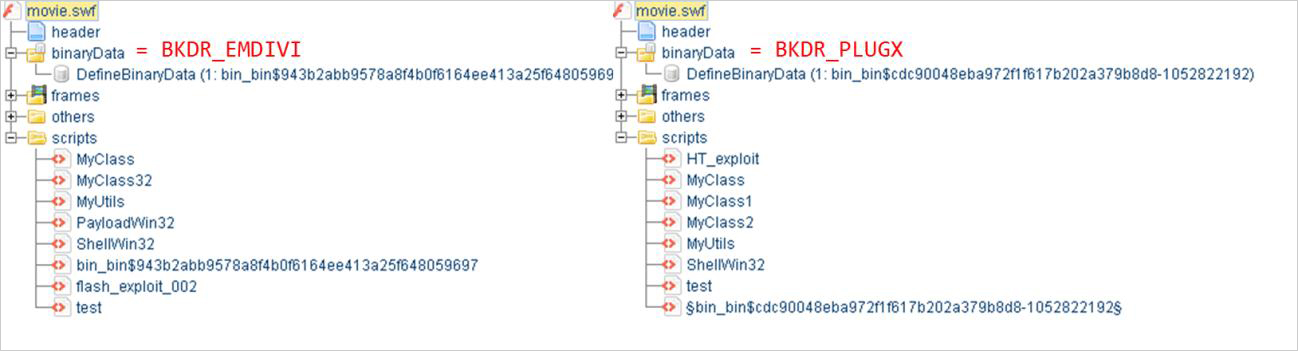

- 악성 프로그램 "Rdws.exe"는 이전부터 일본을 노리는 표적 공격에 이용되는 원격 조작 도구 (RAT)의 "EMDIVI"가족 혹은 "PLUGX"가족이다

외곽 단체를 중심으로하는 비영리 조직이 변조 희생 된 것 또한 결국 감염 악성 프로그램의 패밀리 명에서 이번 Web 변조 공격은 이전부터 계속되고있는 일련의 일본 공개 적 기관을 노리는 공격의 일부가 아닐까 생각됩니다.

그림 1 : 비슷한 구성을 가진 여러 "movie.swf"

■ 감염 경로

조작 된 합법적 인 사이트를 볼 수 또는 무료 이메일 서비스 등을 통해 공격자가 보낸 이메일에 포함 된 위조 사이트에 대한 링크 클릭을시키는 것으로 표현하는 드라이브 바이 다운로드 공격이 확인되고 있습니다. 특히 후자는 관계자를 가장 한 문장이기 때문에 사회 공학적인 요소가 높은 것으로 인정 받고 있습니다.

■ "movie.swf"파일을 이용한 공격이 지속 · 확산 될

이번 일련의 공격에 이용 된 SWF 파일은 실행하려는 악성 프로그램 부분을 누구나가 교체 할 수있는 구조로되어있어 다른 공격에도 유용 될 가능성이 있기 때문에주의가 필요합니다.

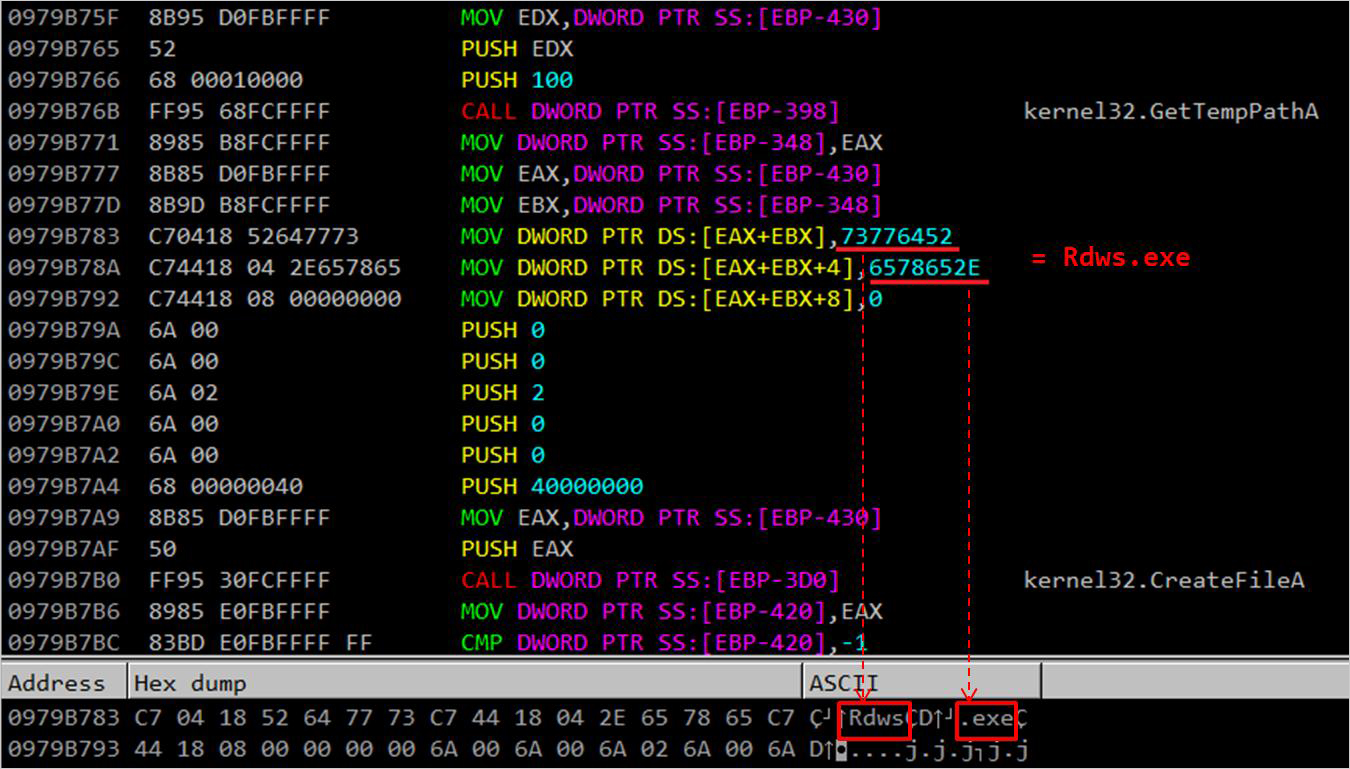

그림 2 : "movie.swf"에 하드 코딩 된 파일 이름 "Rdws.exe"

그림 2에서 알 수 있듯이 미리 SWF 파일에있는 실행 파일의 데이터를 하드 코딩 된 고정 파일 이름 "Rdws.exe"에서 드롭하고 실행하는 구조로되어 있습니다. "Rdws.exe"로 실행되는 부분은 편집 소프트웨어를 사용하는 사람이 비교적 쉽게 교환 할 수 있습니다.

■ 자신을 보호하고 사회를 보호하기 위해

현재 일본의 인터넷 검색 환경 비상 사태라고 말해도 좋을 정도로 긴박하고 있습니다. 각각의 입장에서 할 수있는 것을 생각해 보겠습니다. 그 대책은 경우에 따라서는 여러분의 직관과 다르거 나 귀찮았거나 지금까지 정석과 다르거 나 할지도 모르지만 그래도 우리는 이제 앞을 향해 사이버 공격에 대처 해 나가지 않으면 안된다 국면과 맞 닿아 있습니다.

- 사용자의 입장에서는 :

몇번이나 말해지고있다 것이지만, 모든 인터넷 사용자는 Flash Player 패치를 반드시 최신 상태로 해 두지 않으면 안되는 상황입니다. 만일 핫픽스를 적용 할 수없는 경우에는 해결 방법으로 Flash 기능을 해제 할 것을 권장합니다.

또한 Chrome은 자신 업데이트 Flash Player 동시에 업데이트하는 기능을 가지고 있으며, Firefox 등의 브라우저에 Flash Player가 이전 버전 인 경우 실행이 차단되는 기능이 포함되어 있습니다. 이러한 브라우저의 이용을 선택할 수도 자신을 보호 하나의 수단이 될 것입니다. 이 경우에도 잊지 않고 브라우저를 항상 최신 상태로 유지하도록합시다. - Web 서비스 운영자 입장에서는 :

Flash를 사용하는 Web 서비스를 운영하고있는 경우 사용자의 Flash Player 버전이 오래된 경우 적극적으로 업데이트를 촉구 업데이트 할 때까지 서비스 제공을 중단하는 등, 지금보다 더욱 더 나아간 활동을 검토 할 때가 있을지도 모릅니다. 또한 원래 서비스 플랫폼 기술에 업데이트를 사용자에게 의지하지 않으면 안 구조를 이용하는 것을 중단하는 것도 검토 할 수있는 것은 아닐까요. - 호스팅 서비스 사업자 입장에서는 :

공격자는 여러 가지 이유로 합법적 인 사이트를 변조 공격에 이용합니다. 다양한 이유는 그 사이트에 정말 일이있어서 방문하는 사람들을 감염시키고 싶은 경우 나, 정규 사이트는 '수상한 사이트 "보다 보안 제품의 대응이 지연 될 수있는 점 등입니다. 아시다시피, 많은 Web 사이트에는 전임의 관리자가 없습니다. 변조 감지를 넣어 감시합시다라고하는 것만으로는 현재의 피해 상황을 개선하는 것은 어려울 것입니다. 많은 소규모 Web 사이트가 차례 차례로 변조되는 현상에 대해 뭔가 할 수는 없습니까. 지금 일본에서 다발하고있는 위조가 무엇에 기인하는 것인지, 불행히도 우리는 직접 알 수 없습니다. Web 어플리케이션이나 CMS 취약점 관리 계정 탈취 등 사용자 측의 문제도 있을지도 모릅니다. 그러나 이러한 상황을 개선하기 위해 소규모 Web 사이트를 안전하게 운영 할 수있게되고, 호스팅 서비스 기반의 구조로 뭔가를 제공 할 수있을 것입니다. - 모든 엔지니어 입장에서는 :

2015 년 현재 인터넷은 기술이 아니라 문화되었습니다. IT는 본래 매우 편리하고 활용하여 삶을 풍요롭게하기위한 것이라고 나는 생각합니다. 위축하면서 왜곡 된 형태로 IT를 사용한다는 것은 공격자에게지고 있다는 것입니다. 우리 엔지니어들은이 상황을 어떻게해서든지 개선 나가야합니다. 각각의 입장에서 위축하지 않고 포기하지 않고 적절한 형태로 IT의 활용을 추진합시다. 사이버 공격에 버금가는 풍부하고 편리한 사회를 보호하기 위해입니다.

'malware ' 카테고리의 다른 글

| Exploiting MS15-076 (CVE-2015-2370) (0) | 2015.08.14 |

|---|---|

| OS X Zero-days on the Rise—A 2015 Midyear Review and Outlook on Advanced Attack Surfaces (0) | 2015.08.13 |

| Bartalex malspam pushing Pony/Dyre (0) | 2015.07.23 |

| Searching Through the VirusTotal Database (0) | 2015.07.23 |

| A .BUP File Is An OLE File (0) | 2015.07.06 |