트렌드 마이크로는 "Pawn Storm 작전 '의 조사를 계속하고 있었는데, 악의적 인 Pawn (체스)을 확인했습니다. 그것은 iOS 단말기에서 정보를 절취하도록 설계된 악성 프로그램입니다. Apple의 사용자를 노리는이 악성 프로그램은 그 자체도 매우 경계해야하지만, 또한 표적 형 사이버 공격에도 관련했습니다.

■ "Pawn Storm 작전 '배경

' Pawn Storm 작전 '은 경제 및 정치 첩보 활동을 목적으로 한 사이버 공격, 군사, 정부, 국방, 미디어를 중심으로 다양한 범위의 기업 및 기관을 노립니다 .

"Pawn Storm 작전 '을 수행하는 사이버 범죄자는 대상이되는 실제 유명한 기업이나 기관에 접근하기 위하여 먼저 많은 조각을 이동하는 경향이 있습니다. 그리고 결국 표적으로 한 기업 · 기관의 PC를 감염 시키면 다음 말을하기 전에 진행하는 것을 확인할 수 있습니다. 다음 말은 정보를 절취하는 성공적인 악성 프로그램입니다.

당사가 확인한 iOS의 악성 프로그램은 이러한 성공적인 악성 프로그램 중 하나입니다. 이 악성 프로그램은 이미 침입 한 iOS 단말기에 설치되었다고 저희는 생각하고 있습니다. 또한 Windows 시스템에서 확인 된 공격의 제 2 단계에서 사용되는 악성 프로그램 "SEDNIT"매우 비슷합니다.

"Pawn Storm 작전 '에서 우리는 잘못된 두 iOS 앱을 확인했습니다. 하나는 "XAgent"이라고 당사의 제품은 " IOS_XAGENT.A "로 감지되는 것입니다. 다른 하나는 정품 iOS 게임 "MadCap"의 이름을 이용한 것으로, "IOS_XAGENT.B"로 감지됩니다. 분석 결과, 당사는 이러한 응용 프로그램이 모두 "SEDNIT"에 관련되는 것을 단정했다.

"SEDNIT"에 관련한 악성 프로그램의 분명한 목표는 개인 정보 나 음성 녹음 스크린 샷을 절취하여 원격 명령 및 제어 (C & C) 서버에 이러한 정보를 전송하는 것입니다. 2015 년 2 월 4 일 현재이 iOS의 악성 프로그램이 통신하는 C & C 서버는 아직 활동을하고 있습니다.

■ "XAgent"분석

"XAgent"는 완전히 기능적인 악성 앱입니다. iOS 7에 설치되면 응용 프로그램 아이콘을 은폐하고 곧바로 백그라운드에서 실행합니다. 프로세스를 중지하고 응용 프로그램을 중지시키려는 시도도 얼마 다시 시작합니다.

그러나 iOS 8 단말기에 설치되어있는 경우에는 결과가 다릅니다. 아이콘은 은폐되지 않고 자동으로 다시 시작하지 않습니다. 이러한 점에서이 악성 프로그램은 2014 년 9 월 iOS 8 출시 이전에 설계된 것으로 간주합니다.

■ 정보 절취 기능

"XAgent"는 iOS 단말기에서 모든 종류의 정보를 수집하도록 설계되어 있으며 다음과 같이 잘못된 활동을 수행 할 수 있습니다.

- SMS 메시지 (이하 문자 메시지)를 수집

- 연락처 목록의 취득

- 사진 검색

- 지리적 위치 정보 수집

- 음성 녹음의 시작

- 설치된 앱 목록 취득

- 프로세스 목록 가져 오기

- Wi-Fi 상태의 취득

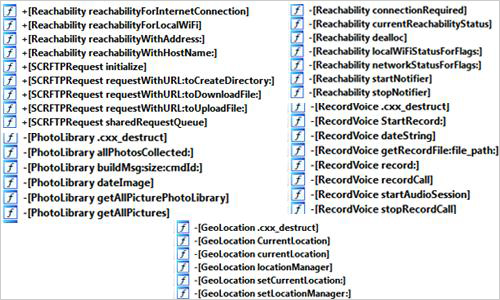

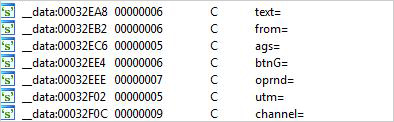

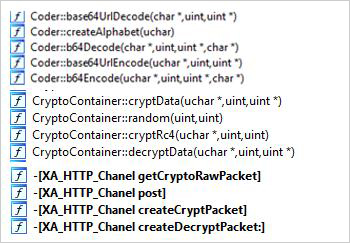

그림 1 : "XAgent"코드 구조

■ C & C와 통신

iOS상에서 정보를 수집하는 외에,이 악성 응용 프로그램은 HTTP를 통해 정보를 전달합니다. POST 요청을 사용하여 메시지를 보내고 GET 요청 명령을 수신합니다.

■ 포맷 된 로그 메시지

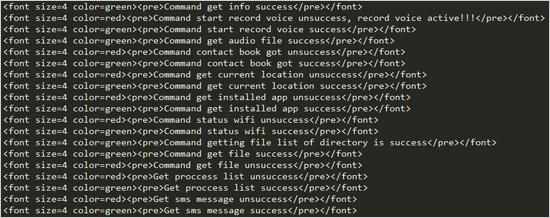

이 악성 프로그램의 로그 메시지는 HTML로 작성되어 있으며, 컬러 코딩되어 있습니다. 따라서 악성 프로그램의 실행자가 쉽게 읽을 수 있도록되어 있습니다. 오류 메시지는 적자로, 그 이외의 메시지는 녹색으로 표시되는 경향이 있습니다 (그림 2).

그림 2 : 색상 코딩 된 HTML 로그 메시지

■ 적절히 설계된 코드 구조

이 악성 프로그램의 코드 구조는 아주 잘 정리되어있는 것을 알 수 있습니다. 이 악성 프로그램은 잘 관리되고 항상 업데이트되고있는 것 같습니다.

그림 3 : "XAgent"코드 구조

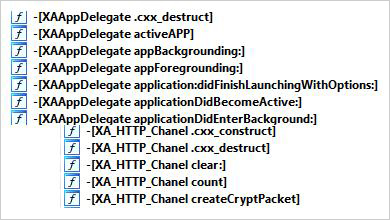

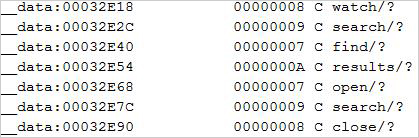

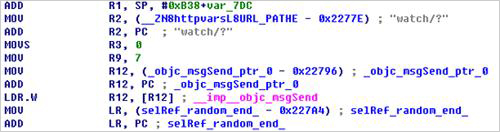

이 응용 프로그램은 watch, search, find, results, open, close 명령을 이용합니다.

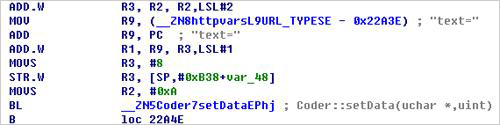

그림 4 :베이스 URI 목록

■ 무작위로 생성되는 URI

C & C 서버에 대한 HTTP 요청에 사용하는 완전한 "Uniform Resource Identifier (URI)」은 C & C 서버의 편지지에 맞게 임의로 생성됩니다. 베이스 URI는 그림 4에서 확인할 수 있습니다. 매개 변수는 그림 5 목록에서 선택되어베이스 URI에 추가됩니다.

그림 5 : URI에서 사용되는 매개 변수의 목록

그림 6과 그림 7은 당사가 리버스 엔지니어링을 통해 입수 한 URI를 생성하는 코드입니다.

그림 6 : URI를 생성하는 코드

그림 7 : URI를 생성하는 코드

■ 토큰 형식과 인코딩

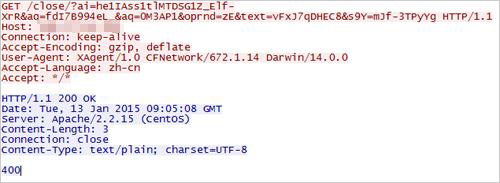

이 악성 프로그램은 어떤 모듈이 통신하고 있는지를 확인하기 위해 토큰을 이용합니다. 이 토큰은 Base64로 인코딩 된 데이터이지만, 임의의 5 바이트를 접에 추가하기 위해 유효한 Base64 데이터처럼 보입니다. 그림 8에서는 첫 번째 줄에 "ai ="확인할 수 있습니다.

그림 8 : 클라이언트 ( "XAgent")의 요구

리버스 엔지니어링은 추가 통신 기능이 밝혀졌습니다.

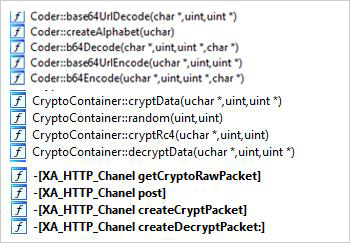

그림 9 : HTTP 통신 기능

그림 10 : C & C 서버

■ FTP 통신

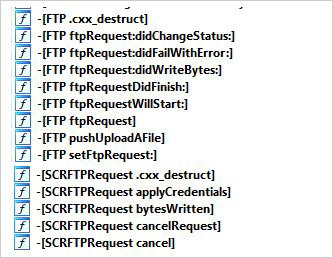

이 응용 프로그램은 또한 FTP 프로토콜을 통해 파일의 업로드가 가능합니다.

그림 11 : FTP 통신 기능

■ "MadCap"분석

"MadCap"는 "XAgent"와 유사하지만, "MadCap"는 음성 녹음이 주요 악성 활동입니다. "MadCap"는 "JailBreak (탈옥)"시킨 단말기에만 설치가 가능합니다.

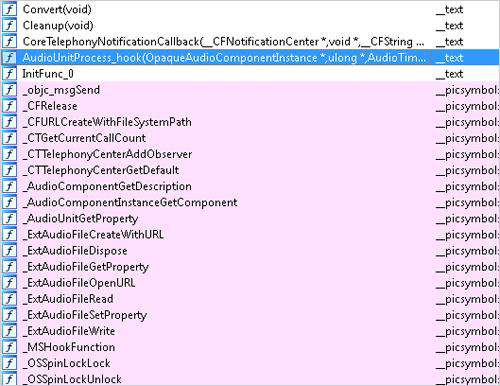

그림 12 : "MadCap"코드 구조

■ 상정되는 감염 방법

악성 프로그램을 설치하는 구체적인 방법은 밝혀져 있지 않습니다. 그러나 iOS 단말 자체를 탈옥시킬 필요가 없다는 것을 확인하고 있습니다. 당사는 사용자를 속일 "응용 프로그램을 설치하기 위해 여기를 눌러주세요"라고만 쓰인 'XAgent "에 관련한 사례를 확인하고 있습니다. 이 응용 프로그램은 Apple의 Ad Hoc 용 프로비저닝을 이용합니다. Ad Hoc은 iOS 앱 개발자를위한 Apple의 표준 배송 방법입니다. 그림 13과 같이 Ad Hoc 구축을 통해이 악성 프로그램은 링크를 클릭하는 것만으로 간단하게 설치됩니다. 그림 13의 링크는 https : // www. <생략> /adhoc/XAgent.plist에 유도합니다. 이것은 무선으로 응용 프로그램을 설치하는 서비스입니다.

그림 13 : "XAgent"의 다운로드에 이용 된 Web 사이트

이 악성 프로그램의 설치에 이용되는 다른 감염 방법이 있을지도 모릅니다. 그 하나의 예상되는 시나리오는 Windows PC를 침해하거나 감염시킨 후 USB 케이블로 연결된 iPhone 을 감염하는 방법입니다.

"Pawn Storm 작전 '에 관한 자세한 정보는 여기 를 찾아보세요.

Trend Micro 제품을 사용할 사용자는 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network」에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은 이러한 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

특히 Mac OS 용 보안 제품으로는 「바이러스 버스터 for Mac "( 「바이러스 버스터 클라우드 "에 포함)를 제공합니다.

본고에서 다룬 악성 프로그램에 대한 해시는 다음과 같습니다.

- 05298a48e4ca6d9778b32259c8ae74527be33815

- 176e92e7cfc0e57be83e901c36ba17b255ba0b1b

- 30e4decd68808cb607c2aba4aa69fb5fdb598c64

'malware ' 카테고리의 다른 글

| Exploiting memory corruption bugs in PHP (CVE-2014-8142 and CVE-2015-0231) Part 1 (0) | 2015.02.09 |

|---|---|

| Create your own MD5 collisions (0) | 2015.02.09 |

| cve 2015-0313 (0) | 2015.02.06 |

| Internet Explorer Cross-Site Scripting Vulnerability (0) | 2015.02.06 |

| Exploit Kit Evolution - Neutrino (0) | 2015.02.05 |