사이버 범죄에 대한 최근의 노력의 성공 사례 중 하나는 2014 년 6 월 초순의 'ZBOT'변종 ' Gameover "네트워크 폐쇄 것입니다. 아마도이 사례 더 높은 중요성을 갖게 한 주요 위협 중 하나 인 'CryptoLocker "에 영향을 준 것입니다. "CryptoLocker "은"몸값 요구 형 악성 프로그램 (랜섬웨어) "로 악명 높은 악성 프로그램입니다.

그러나 이러한 네트워크를 폐쇄했다고해도 파일을 암호화하는 랜섬웨어의 사이버 범죄자에 의한 이용을 억제 할 수 없습니다.실제로 트렌드 마이크로는 이러한 새로운 랜섬웨어가 새로운 암호화 및 회피 기술을 사용하고있는 것을 확인하고 있습니다.

■ "Cryptoblocker"과 암호화 기술

" TROJ_CRYPTFILE.SM "로 감지되는"Cryptoblocker "변종은 다른 랜섬웨어 변종과 마찬가지로 특정 양의 파일을 암호화합니다. 그러나이 변종에 제한이 있습니다. 첫째, 100MB의 크기를 초과하는 파일은 감염되지 않습니다. 또한 다음 팔다의 파일도 암호화되지 않습니다.

- C : \\ WINDOWS

- C : \\ PROGRAM FILES

- C : \ PROGRAM FILES (X86)

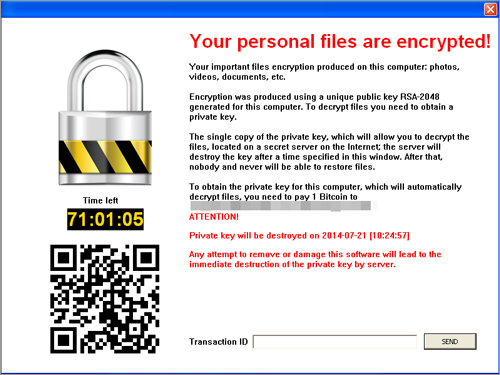

또한이 "Cryptoblocker"변종은 다른 랜섬웨어 변종과 달리 파일을 해독하는 방법을 지시하는 텍스트 파일을 작성하지 않습니다. 대신 그림 1과 같은 대화 상자를 표시합니다. 텍스트 상자의 거래 ID를 입력하면 '거래 내용은 전송되어 곧 인증됩니다 "라는 메시지가 표시됩니다.

|

또 다른 다른 점은 암호화 일련의 흐름입니다. 이 악성 프로그램은 Microsoft Windows의 Operating System (OS)의 API 중 하나 인 'CryptoAPI "를 이용하지 않습니다. 이것이 다른 랜섬웨어와 크게 다른 점입니다. CryptoAPI는 RSA 키를 생성하는 데 이용되지만이 랜섬웨어는 유효하지 않습니다. RSA 키를 사용하여 해독이 더 어려워 질 것을 생각하면, 이것은 흥미로운 점입니다. 당사는이 랜섬웨어의 코드에서 "Advanced Encryption Standard (AES)"을 확인하고 있습니다.

자세히 조사를 진행시켜 나가면 코드의 압축 후에도 컴파일러 노트가 그대로 남아 있다는 것을 알았습니다. 보통이면 컴파일러 노트는 삭제되기 때문에 이것은 주목할만한 점입니다. 이러한 정보는 보안 전문가가 악성 프로그램 제작자의 파일을 감지하고 차단하는 데 사용할 수 있습니다. 이 컴파일러 노트의 존재는 "Cryptoblocker"뒤에있는 인물이 랜섬웨어를 아마도 처음 만든 것을 암시하고 있습니다.

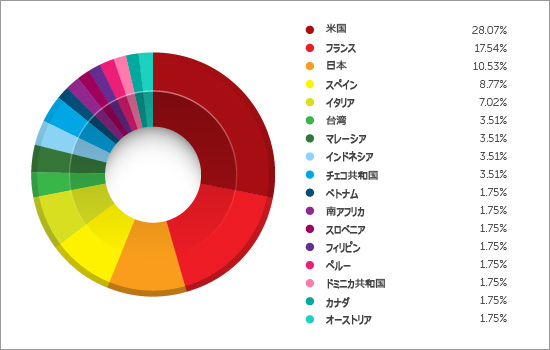

당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "의 의견에 따르면,"Cryptoblocker "의 영향을 가장 많이받은 나라는 미국, 프랑스, 일본이 다음 계속됩니다. 기타 스페인과 이탈리아가 상위 5에 들어 있습니다.

|

■ "Critroni」과 「Tor」의 이용

익명 통신 시스템 "The Onion Router (Tor)"네트워크는 사이버 범죄 와의 관계로 인해 많은 주목을 끌었다. 사이버 범죄자들은이 네트워크를 이용하여 부정 활동을 은폐하고 법적 집행 벗어 있습니다.

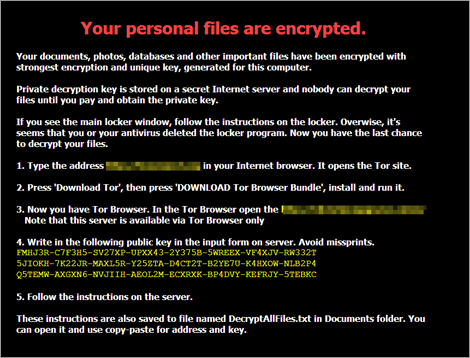

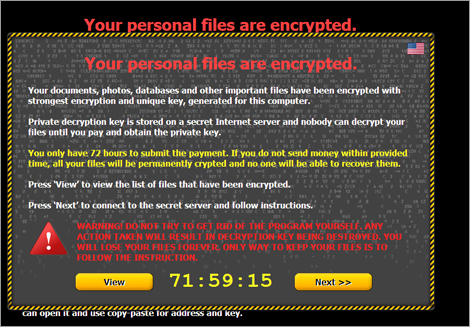

트렌드 마이크로는 지난 7 월 " TROJ_CRYPCTB.A "로 검출되는 변종을 확인했습니다. 이 변종은 "Critroni」혹은 「Curve-Tor-Bitcoin (CTB) Locker"로 알려진 Tor를 이용하여 자신의 명령 및 제어 (C & C) 서버와의 통신을 은폐하는 악성 프로그램입니다. 감염 PC의 파일을 암호화 한 후 PC의 바탕 화면을 그림 3의 이미지로 변경합니다.

|

벽지는 몸값 요구 메시지를 표시합니다. 사용자는 지정된 기한 전에 가상 통화 "Bitcoin (비트 코인)"에서 몸값을 지불해야합니다. 그렇지 않은 경우 모든 파일은 영원히 암호화 된 상태로 유지됩니다.

|

당사의 수석 위협 연구원 Jamz Yaneza에 따르면,이 악성 프로그램은 RSA 나 AES 대신 타원 곡선 암호가 이용되고 있습니다. 이 점을 고려하면이 랜섬웨어와 비트 코인의 관계는 "타원 곡선 전자 서명 알고리즘 (ECDSA)"에 의존하고 있다고 말할 수 있겠지요.

Tor 네트워크의 익명 성을 악용하는 랜섬웨어를 당사가 확인한 것은 이번이 처음은 아닙니다. 2013 년 말에도 " Cryptorbit"라는 랜섬웨어 변종이 몸값 지불을 위해 미리 설정된 Tor를 통합"Tor 브라우저 "를 이용하도록 사용자에게 요구했습니다. 당사는 또한 자신의 C & C 서버와의 통신에 Tor를 이용하는 Android 버전 랜섬웨어 도 확인하고 있습니다.

■ 일반 응용 프로그램을 이용하는 「BAT_CRYPTOR.A "

당사는 올해 6 월, Microsoft가 개발 한 명령 콘솔 및 스크립트 언어 인 " Windows PowerShell "기능을 이용하여 파일을 암호화하는 랜섬웨어"POSHCODER " 를보고했습니다. 또한 최근에도 암호화 정규 앱을 이용하는 「POSHCODER "와 비슷한 다른 랜섬웨어를 확인하고 있습니다.

" BAT_CRYPTOR.A "로 감지되는이 변종은 파일의 암호화에" GNU Privacy Guard application (GnuPG) "를 이용합니다. 그러나 당사의 분석에 따르면,이 악성 프로그램은 PC에 GnuPG가없는 경우에도 암호화합니다. 감염 사슬의 일부로이 드롭퍼는 암호화에 사용하기 위해 GnuPG의 복사본을 만듭니다. 이 일련의 움직임은 배치 파일에 설명되어 있습니다.

이 악성 프로그램은 생성 된 키가 저장되어있는 디렉토리 "<appdata> / gnupg / *"를 삭제합니다. 그리고 "genkey.like"을 이용하여 공개 키 "pubring.gpg"및 비밀 키 "secring.gpg"의 2 개의 새 키를 생성합니다.

이 공개 키 "pubring.gpg '는 PC에있는 파일을 암호화하는 데 사용됩니다. 파일을 해독하는 개인 키는 감염 PC에 남아 있습니다. 그러나,이 열쇠도 "secrypt.like"을 이용하여 암호화되므로 암호화를 복잡하게합니다. 새로 암호화 된 개인 키는 "KEY.PRIVATE"라고 이름을 변경합니다.

"BAT_CRYPTOR.A"파일 이름 "<파일 이름과 확장자> .paycrypt @ gmail_com"을 이용하여 암호화 된 파일의 이름을 변경합니다. 협박장은 파일을 해독하는 방법에 대한 자세한 것을 알기 위하여 이메일 주소로 연락하도록 사용자에게 지시합니다.

■ 사용자가주의해야 할 것은

이러한 랜섬웨어 변종은 대규모 네트워크의 폐쇄에도 불구하고 사이버 범죄자가 사용자를 피해를 맞추는 방법을 계속 모색하고 있다는 증거가됩니다. 의심스러운 파일이나 E 메일, URL 등은 사용자가 계속 경계를 계속하십시오. 암호화 된 파일을 위해 몸값을 지불 싶어지는 충동 될지도 모르지만, 인질로 파일을 사이버 범죄자가 해독하는 보증은 없습니다.

Trend Micro 제품을 준비 사용자가 우리의 클라우드 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은이 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

※ 협력 작성자 : Romeo Dela Cruz, Joselito Dela Cruz, Don Ladores 및 Cklaudioney Mesa

추천 정보 :

참고 기사 :

- " New Crypto-Ransomware Emerge in the Wild "

by Eduardo Altares II (Research Engineer)

'Security_News > 해외보안소식' 카테고리의 다른 글

| 나이지리아, 기업을 대상으로 하는 사이버 공격 증가 (0) | 2014.08.04 |

|---|---|

| 두 얼굴의 Googlebot - Fake Googlebot (0) | 2014.08.04 |

| NRC 해킹 중국정부 소행으로 지목 (0) | 2014.08.02 |

| 백오프 POS 악성코드 경고 (0) | 2014.08.02 |

| 토르 트래픽 익명성 째는공격 받아 (0) | 2014.08.02 |