본 기사에서는 비교적 소규모의 표적 형 사이버 공격 "OnionDog (양파 독) 작전 '에 대해 설명합니다. 이 공격 캠페인은 한국 전력 및 운송 산업의 중요한 인물을 대상으로 3 년 동안 매년 실행 된 것으로되어 있고, 언론에서도 어느 정도의 관심 을 끌었다.

최근 언론과 보안 업계에서 주목을 끄는 단어 하나에 '북한'이 있습니다. 최근에는 각국의 은행에서 거액의 자금을 절취 한 사이버 범죄자 집단 "Lazarus"고 북한과의 관련 소문이 많은 관심을 모으고 있습니다 만,이 OnionDog 작전에 대해서도 북한과 연관 보도 가 볼 수 있습니다. 그러나 OnionDog 전략 공격 기법에 대한 트렌드 마이크로가 면밀히 조사한 결과, 표적 형 사이버 공격이라고 간주했다 OnionDog 작전이 사실 사이버 공격 연습 이었다는 흥미로운 사실에 도달했습니다.

■ OnionDog 전략은 사이버 공격 연습

OnionDog 전략은 2013 년에 처음으로 확인되었습니다. 2016 년에는 한국의 전력 및 수송 기업에 대한 2013 년부터 계속 공격이 동일한 집단에 의해 실시 된 것으로보고되었습니다. 이 공격 캠페인 관련 악성 코드의 검체는 약 200 개 확인되고 있습니다. 당초 그 검체는 작지만 영향력을 가진 공격자 집단에 의해 만들어진 것으로 생각되고있었습니다.

OnionDog 작전에 관한 가장 상세한 분석 자료는 중국 보안 업체 "Qihoo 360"의 "Helios Team」에 의한 보고서 입니다. 이 보고서에는 해시 값과 같은 "침입의 흔적 (Indicators of Compromise, IOC)"와 함께 8 개의 명령 및 제어 (C & C) 서버의 IP 주소가 포함되어 있습니다. 이러한 IP 주소는 실제로 감염된 PC가 통신하는 주소입니다. 그러나 실제 손해를 초래하는 목적의 통신은 확인되지 않고 단순히이 사이버 공격 연습에 의해 감염된 표적을 기록하고있는 것만 같았습니다. 표 1 및 표 2는 이러한 8 개의 IP 주소에 해당하는 도메인의 기록을 조사하고 정리 한 것입니다.

| IP | 도메인 | 활성 기간 |

| 221 [] 149 [] 223 [] 209 | korea [] kr [] ncsc [] go [] kr | 2011 년 6 ~ 8 월 |

| 112 [] 169 [] 154 [] 65 | cyber [] ncsc [] go [] kr | 2011 년 6 ~ 8 월 |

| 221 [] 149 [.] 32 [] 213 | drill12 [] ncsc [] go [] kr | 2012 년 7 ~ 8 월 |

| 220 [.] 85 [] 160 [.] 3 | dril113 [] ncsc [] go [] kr | 2013 년 8 월 |

| 222 [] 107 [.] 13 [] 113 | drill12 [] ncsc [] go [] kr | 2013 년 8 월 |

| 121 [] 133 [.] 8 [.] 2 | 알 | 알 |

| IP1 | IP1 도메인 | IP2 | IP2 도메인 |

| 218 [] 145 [] 131 [] 130 | 없음 | 220 [.] 85 [] 160 [.] 3 (표 1의 4 번째) | dril113 [] ncsc [] go [] kr |

| 218 [] 153 [] 172 [] 53 | 없음 | 221 [] 149 [] 223 [] 209 (표 1의 1 번째) | korea [] kr [] ncsc [] go [] kr |

※이 HTTP 응답은 보안 기업 "Rapid7」에 의한 인터넷 전체 HTTP 검사 기록에서 고유

"ncsc [] go.kr '이라는 도메인은 한국의'National Cyber Security Center (국가 사이버 안전 센터, NCSC) '가 보유하고 있습니다. 즉, 표 1 중이 도메인에 해당하는 5 개의 IP 주소는 한국 NCSC가 관리하고 있다는 것입니다. 표 2의 두 개의 IP 주소 (IP1)에 대해서는 해당 도메인을 확인 할 수 없습니다. 그러나 HTTP 응답이 표 1의 IP 주소와 일치하기 때문에이 또한 한국 NCSC가 관리 IP 주소라고 생각합니다. 기본적인 HTTP 요청에 대한 응답은 HTTP 서버를 구분하는 사실상의 전자 지문임을 명심하십시오. 이상을 정리하면, OnionDog 작전에 관련한 악성 코드 C & C 서버로 보고서에 언급 된 8 개의 IP 주소 중 7 개에 대해 과거 어느 시점에서의 한국 NCSC와 관련이 확인 된 것입니다. 이 때문에만으로도 OnionDog 작전과 사이버 연습과 관련이 알 수 있습니다.

트렌드 마이크로는 인터넷에서 OnionDog 작전에 관련된 파일을 약 200 개 확인하고 있습니다. 즉,이 사이버 공격 연습에서 사용 된 도구는 관리되는 환경에 놓여 있지 않았던 것입니다. 물론 이런 상황은 문제를 일으킬 수 있습니다. 왜냐하면 연습을위한 악성 코드라면 특히 방법과 도구의 공개는 바람직하지 않기 때문입니다.

표 3은 OnionDog 작전에 대한 검체의 예입니다.

| SHA256 | 컴파일 시간 | 하드 코드 된 C & C |

| dbb0878701b8512daa057c93d9653f954dde24a25306dcee014adf7ffff0bdb4 | 2013/08/13 07:47 | dril113 [] ncsc [] go [] kr |

| f8c71f34a6cfdc9e3c4a0061d5e395ffe11d9d9e77abe1a5d4b6f335d08da130 | 2013/08/13 07:47 | dril113 [] ncsc [] go [] kr |

| 7564990506f59660c1a434ce1526b2aea35a51f97b8a490353eece18ec10b910 | 2013/10/10 11:35 | 221 [] 149 [.223 [] 209 |

| 8b91cfd40529b5667bbdab970d8dba05fca0952fffba8ccbb1ad9549d204ba85 | 2013/10/10 11:58 | 221 [] 149 [] 223 [] 209 |

| e20d0a8e1dec96ed20bd476323409f8f5c09531777207cfeda6b7f3573426104 | 2014/07/13 11:43 | dril113 [] ncsc [] go [] kr |

| 7461e8b7416bf8878d20a696a27ccf378c93afc6c8f120840c3738b9508839d2 | 2014/07/15 04:43 | 221 [] 149 [] 223 [] 209 |

| 04e87e473d34974874dd0a5289433c95ef27a3405ba9ad933800b1b855e6e21a | 2014/07/15 04:45 | 221 [] 149 [] 223 [] 209 |

| caf4b03118e5c5580c67b094d58389ade565d5ae82c392bb61fc0166063e845a | 2014/08/12 06:52 | drill14 [] kr [] ncsc [] go [] kr |

| 46fb5bcea417d7ff38edff7e39982aa9f89f890a97d8a0218b6c0f96a5e9bad2 | 2014/08/12 06:52 | drill14 [] kr [] ncsc [] go [] kr |

| 1ffa34f88855991bdc9a153e01c9e18074ba52a773f4da390c4b798df6e6dc4e | 2014/08/12 06:52 | drill14 [] kr [] ncsc [] go [] kr |

| fa5799c25b5ea2ecb24ee982a202e68aad77db7e6b18f37151fa744010f69979 | 2014/08/12 06:52 | drill14 [] kr [] ncsc [] go [] kr |

| 1e926d83c25320bcc1f9497898deac05dff096b22789f1ac1f63c46d2c1c16a7 | 2014/08/12 06:52 | drill14 [] kr [] ncsc [] go [] kr |

| 65d226469d6bdb1e7056864fe6d3866c8c72613b6b61a59547ef9c36eda177dd | 2015/07/10 11:51 | "[] onion [] city"도메인 |

| 0ea456fd1274a784924d27beddc1a5caa4aa2f8c5abdf86eb40637fe42b43a7f | 2015/07/10 11:51 | "[] onion [] city"도메인 |

| b35b7a1b437d5998b77e10fdbf166862381358250cf2d1b34b61cf682157ff19 | 2016/07/26 01:27 | "[] onion [] city"도메인 |

| 1e926d83c25320bcc1f9497898deac05dff096b22789f1ac1f63c46d2c1c16a7 | 2016/07/27 04:46 | "[] onion [] city"도메인 |

2013 년 이후에 확인 된 오래된 검체에서는 "[] ncsc [] go [] kr '도메인이나 IP 주소가 하드 코딩되어있었습니다. 그러나 2015 년 이후에는 "[] onion [] city"도메인이 이용되고 있습니다. 이는 악성 코드가 통신하는 실제 C & C 서버가 익명 통신 시스템 "The OnionRouter (Tor) '의 네트워크에 호스트되어있는 것을 의미합니다. 또한 검체의 컴파일 시간은 매년 7 월에서 10 월 사이에 집중되어 있습니다.

■ OnionDog 작전 관련 악성 코드 분석

우리는 몇 년 동안 다양한 개의 OnionDog 관련 악성 코드 샘플을 확인했습니다. 신종 악성 코드는 "[.] onion [] city"도메인 C & C 서버와 통신하여 잘못된 Windows 서비스를 설치하고 Tor 네트워크에 은폐 된 C & C 도메인에 기본적인 정보를 전송 합니다. 또한 C & C 서버에서 두 번째 단계의 악성 코드를 다운로드 할 수 있습니다.

2015 년에 확인 된 악성 코드 (SHA256 : 65d226469d6bdb1e7056864fe6d3866c8c72613b6b61a59547ef9c36eda177dd "TROJ_ONIONDOG.SM"로 검색)은 "] onion [] city"도메인과 통신합니다. 이 악성 코드가 실행되면 그림 1과 같은 문서 파일을 엽니 다. 이는 한국에서 널리 사용되는 문서 소프트웨어로 작성된 문서 파일 (확장자 : HWP)입니다.

그림 1 : OnionDog 관련 악성 코드가 표시하는 문서

이 문서의 표지에는 "2015 년도 하계 휴가 기간 공무원 징계 및 행동 강령 이행 실태 점검 계획"이라고 있습니다. 이 때문에이 악성 코드는 2015 년 여름에 실시 된 사이버 공격 연습에서 사용 된 것이라고 생각됩니다.

문제의 문서를 보는 동안이 악성 코드는 임시 폴더에 자원 "101 (SHA256 : 6dd79b5b9778dc0b0abefa26193321444236a1525d03227f150e6e968999fea5)"의 압축을 풀고 실행합니다.

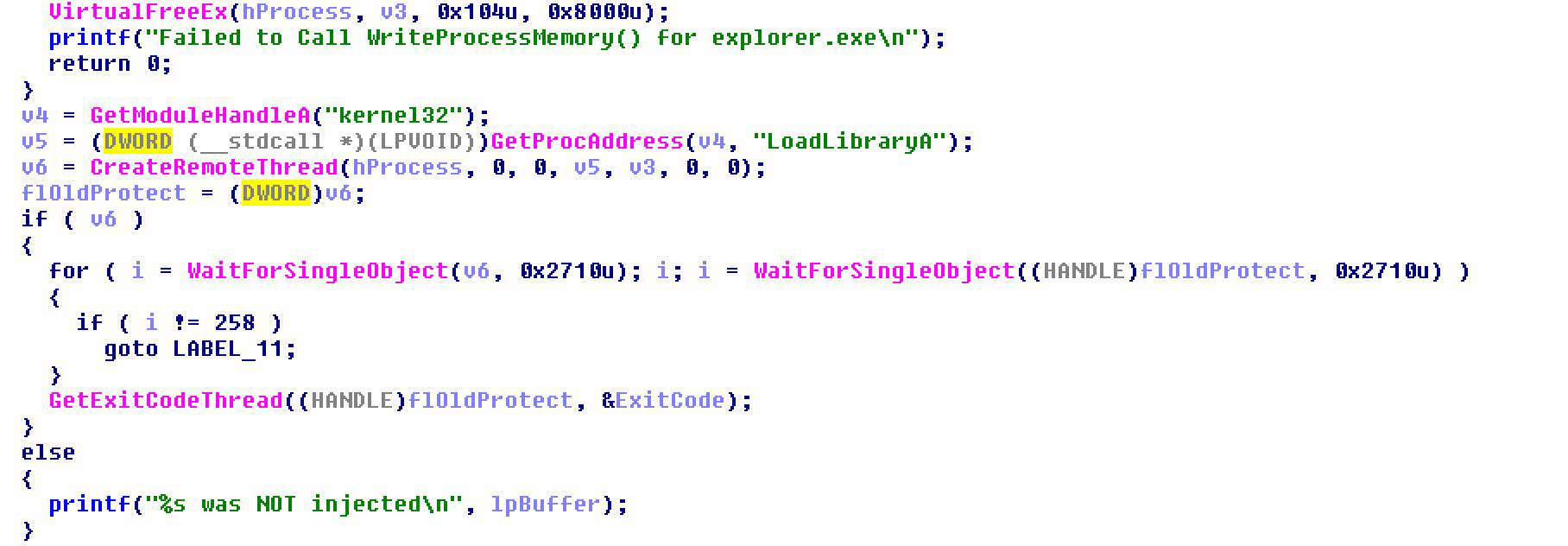

이어 나머지 2 개의 자원 '103'과 '111'을 전개합니다. "dwMajorVersion '가 6 미만인 Vista 이전의 Windows 버전에서는 이러한 코드를"explorer.exe "프로세스에 통합합니다. Vista 이상 버전에서는 자원을 임시 폴더에 압축을 풀고 실행 한 다음 삭제합니다.

그림 2 :

"TROJ_ONIONDOG.SM"가 ".rsrc '섹션에있는 3 개의 바이너리 파일

악성 코드는 일반적으로 오류 메시지를 표시하지 않습니다. 그러나 문제의 악성 코드는 "explorer.exe"코드를 통합 할 수없는 경우 오류 메시지를 표시합니다.

그림 3 : 오류 메시지를 포함하는 코드

"101"은 "동적 링크 라이브러리 (Dynamic Link Library, DLL)"입니다. 이 DLL은 임시 폴더에 생성 된 나머지 2 개의 바이너리 파일을 실행하는 시스템에 대한 무단 변경을 방지 Windows 기능 "User Account Control (UAC)"을 방지합니다.

"103 (SHA256 : 999c1d4c070e6817c3d447cf9b9869b63e82c21c6e01c6ea740fbed38b730e6e"TROJ_ONIONDOG.SMA "로 검색)"은 "Microsoft Display Agent"또는 "Windows 10 Upgrader"라는 명칭의 잘못된 Windows 서비스를 설치합니다. 그 후 배치 파일로 스크립트를 실행하고 모든 흔적을 제거합니다.

이 Windows 서비스 (SHA256 : 19e3aa92bc16915d9f3ff17731caf43519169fddda4910ad5becb71ef87a29d5 "TROJ_ONIONDOG.SMB"로 검색)은 특정 일 (2015 년 7 월 13 일)에 실행 된 C & C 서버에서 다른 실행 파일을 다운로드합니다. 또한 현재의 날짜와 관계없이 만든 서비스와 모든 파일을 삭제하기 위해 다른 실행 파일 (SHA256 : fd03f3f65979ec7b8b6055f92f023b08f57c3095557d1f00d88f01f4d4cb46b7 "TROJ_GEN.R047C0OIP15"로 검색)을 만들고 실행합니다. OnionDog 작전 관련 악성 코드는 PC에 실해을주지 않지만, 진짜 악성 코드와 유사한 기술을 사용합니다. 왜 이런 악성 코드가이 사이버 공격 연습에 필요한 이었는지는 알려져 있지 않습니다.

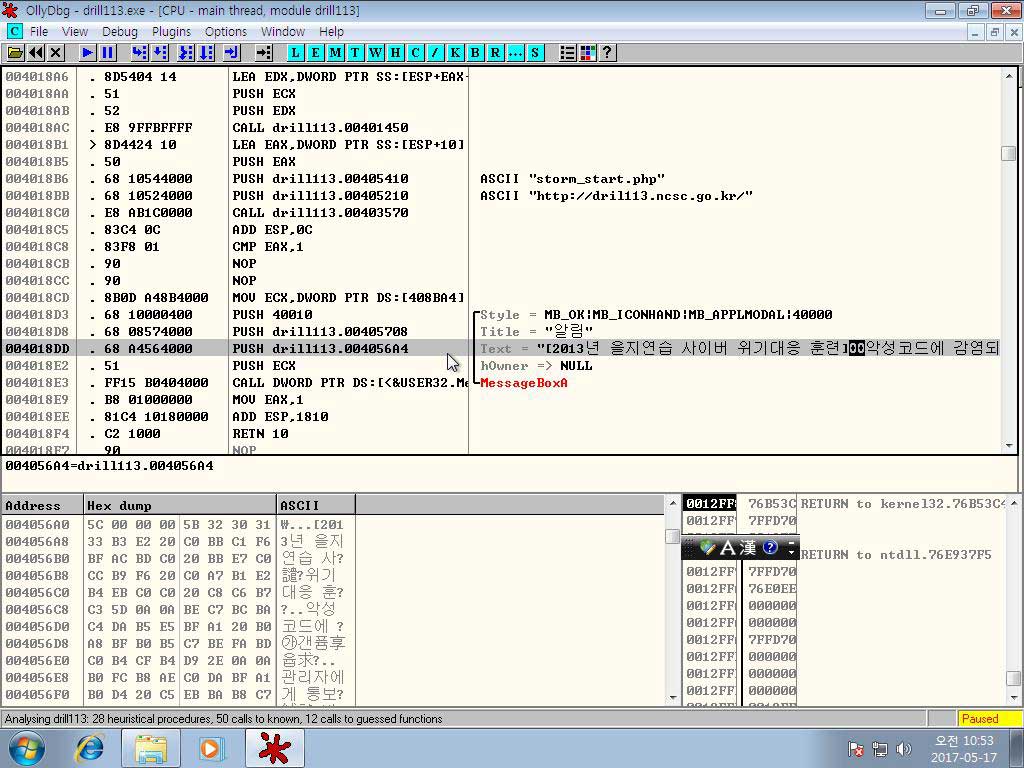

2013 년의 검체를 분석 한 결과, 그림 4의 하이라이트 부분처럼,이 악성 코드가 연습임을 분명히 나타내는 문자열을 확인 할 수있었습니다. 그림 4의 코드가 실행되면 그림 5의 팝업이 표시됩니다. 이 팝업은 특정 기간에 실행 된 경우에 표시됩니다.

그림 4 : 특정 기간 동안 실행되는 팝업을 표시하는 2013 년에 확인 된 검체

그림 5 : "Ulchi 사이버 공격 연습"악성 코드에 감염된 말할 팝업

이 팝업은 "2013 년 Ulchi 연습 사이버 위협 대응 훈련] 악성 코드에 감염되었습니다. 관리자에게 통지합니다."라고 적혀 있습니다. "Ulchi (을지,을지)"는 1976 년부터 매년 실시되는 한미 합동 군사 연습 "Ulchi Freedom Guardian Drills (을지 프리덤 가디언 연습)」을 가리키는 것 같습니다. 이 연습은 매년 8 월에서 9 월에 걸쳐 실시되고 있습니다. 표 4는 2010 년부터 2016 년에 실시 된 연습 날짜를 나열하는 것입니다.

| 시작일 | 종료일 |

| 2016 년 8 월 22 일 | 2016 년 9 월 2 일 |

| 2015 년 8 월 17 일 | 2015 년 8 월 28 일 |

| 2014 년 8 월 18 일 | 2014 년 8 월 29 일 |

| 2013 년 8 월 19 일 | 2013 년 8 월 30 일 |

| 2012 년 8 월 20 일 | 2012 년 8 월 31 일 |

| 2011 년 8 월 16 일 | 2011 년 8 월 26 일 |

| 2010 년 8 월 16 일 | 2010 년 8 월 26 일 |

이 날짜는 OnionDog 작전 관련 악성 코드의 활동 기간과 일치합니다. 미 육군의 Web 사이트 에 따르면,을지 프리덤 가디언 연습은 통신 네트워크의 방어 연습이 포함되어 있습니다. 즉, 8 월부터 9 월까지 확인 된 경고 나 메시지, 기타 흔적 등은 한국의 중요 인물이 실제 사이버 공격에 대응할 수 있도록 연습의 일부였다 수 있습니다. 만약 그렇다면 당신이 사이버 연습은 군사 용어로 표현하면 '실탄 연습'이라는 것입니다. 악성 코드가 탄약에 해당 컴퓨터 시스템이 연습장 또는 전장에 해당합니다.

■ 실제 악성 코드를 이용한 연습의 위험성

트렌드 마이크로가 수집 한 정보에 따르면, OnionDog 작전 관련 악성 코드는 모든 매년 실시되고있는 사이버 공격 연습에서 사용 된 것입니다. 이 악성 코드는 연습 기간 이외에는 활동 할 수 없도록 제한이 걸려 있습니다. 또한 실제 피해를주는 악성 활동도 일절하지 않습니다. 그러나 비교적 새로운 검체에서 다양한 방법을 이용하여 PC에 침투 시험을 수행하는 악성 코드도 있습니다. 당연히, 사이버 공격 연습의 실제 악성 코드의 이용에는 위험이 따릅니다.

우리는 인터넷에서 200 개 이상의 OnionDog 작전 관련 악성 코드 샘플을 확인하고 있습니다. 실제 환경에서 악성 코드가 확인 된 것은 이번 실습에서 사용 된 도구와 기술이 사이버 공격에 의해 분석 및 악용 될 가능성이 있다는 것을 의미합니다. 또한 그들이 악용 된 때 연습 오해 한 사고 대응 팀이 적절한 대응을 소홀히하는 일도 생각할 수 있습니다.

실제로 동작하는 악성 코드의 이용은 물론, 심지어 악성 코드로의 행동을 모방하는 것만으로도 악성 활동을 수행하는 기능이 추가 될 가능성을 고려하면 위험이 없다고는 말할 수 없습니다. 소규모 운동의 경우 악성 코드의 담당자가 어떤 이유로 외출하고있을뿐, 관리 불가능한 사태에 빠질 가능성도 있습니다. 실제 악성 코드를 사용하는 대신에 익스플로잇 코드를 검증하는 프레임 워크 "Metasploit」의 「vSploit"모듈을 기초로 작성된 " Threatcare "같은 침투 테스트 도구를 사용하면 알려진 위협을 시뮬레이션 하여 사고 대응 팀의 능력을 테스트 할 수 있습니다.

사이버 공격 연습은을지 프리덤 가디언 연습과 같은 여러 국가에 걸쳐 대규모 것만이 아닙니다. 실제 공격에 대한 대응 상황을 테스트하기 위해이 같은 사이버 공격 연습은 전세계 기업에 의해 실시되고 있습니다.

■ 공격 캠페인의 배후에있는 공격자 집단에 대한 자세한 특정에 세심한주의와 확인이 필요

OnionDog 작전은 그리 많지 않지만 미디어에서 일정한 주목을 받고 있습니다. 비록 보도상의 취급이 작더라도 사이버 공격자가 귀속되는 국가에 대한 잘못된 보도는 잘못된 결론을 이끌어 국가 간의 긴장을 고조 결과를 초래할 수 없습니다. 트렌드 마이크로가 공격의 배후에있는 국가를 안이하게 특정하지 않는 이유는 여기에 있습니다. 이번 사례의 경우 특정 산업에 대한 표적 형 사이버 공격이라고 생각했던 것이 실제로는 국가 및 특정 업계의 사고 대응을 테스트하기위한 사이버 공격 연습이었습니다.

관련 SHA256 값은 여기 자료 (영문)를 참조하십시오.

참고 기사 :

- " OnionDog is not a Targeted Attack-It 's a Cyber Drill "

by by Feike Hacquebord, Stephen Hilt and Fernando Mercês

'malware ' 카테고리의 다른 글

| 미라이 봇넷감염 주의 당부 (0) | 2017.08.22 |

|---|---|

| 자동 클릭 광고 수익을 창출 Android 용 애드웨어 "GhostClicker"확인 (0) | 2017.08.22 |

| 인구보건 복지 협회 디페이스 소식 (0) | 2017.07.16 |

| 배터리 관련 컨퍼런스 사이트 디페이스 (0) | 2017.07.12 |

| 주말을 기해 다시 악성코드 시작 (0) | 2017.06.24 |