2014 년 12 월 한국의 여러 은행을 겨냥한 새로운 온라인 은행 사기 도구를 확인했습니다. 그러나 이번이 처음은 아닙니다. 지난해 6 월 에도 당사는 여러 온라인 은행 사기 도구가 대상 범위를 확대하고 다양한 방법을 이용하여 한국 은행을 겨냥한 확인하고 있습니다.

이번과 같은 온라인 은행 사기 도구를 감시하는 가운데, 당사는 한국 은행을 겨냥한이 새로운 온라인 은행 사기 도구가 비정상적인 행동을 보이는 것을 발견했습니다. 예를 들어, 명령 및 제어 (C & C) 서버의 경로로 소셜 네트워킹 사이트 (SNS) "Pinterest"를 이용하는 것 등입니다.

■ 악성 iframe 삽입을 통한 감염

현재이 위협은 위조 한 Web 사이트에서 한국의 사용자를 익스플로잇 키트 유도하고 피해를주고 있습니다. 당사는 11 월 중순 일단 감염에서 여러 잘못된 Web 사이트로 유도하는 감염 사슬을 확인했습니다.

이 위협을 사용자의 PC에 침입하기 위해 먼저 일반 Web 사이트를 수정하여 iframe 태그를 포함합니다.이 태그는 사용자가 익스플로잇 키트를 호스팅하는 제 2 변조 한 Web 사이트로 유도됩니다. 그 결과, 당사의 제품은 " TSPY_BANKER.YYSI "로 감지되는 온라인 은행 사기 도구가 사용자의 PC에 침입합니다.

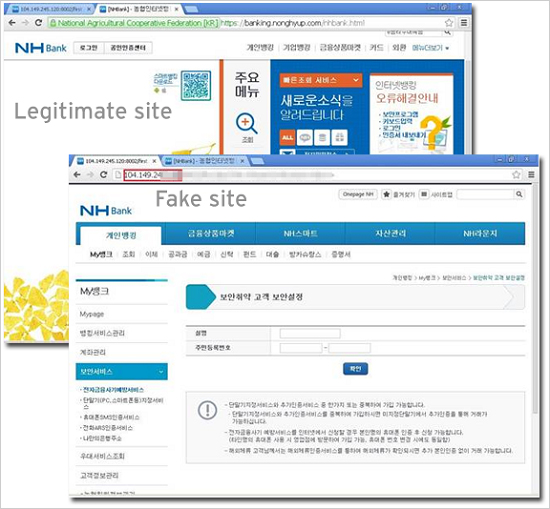

이 악성 프로그램이 PC에 침입하면 Internet Explorer (IE)를 통해 온라인 은행 사이트에 접속 한 사용자는 자동으로 악성 Web 사이트로 유도됩니다. 이 Web 사이트는 사용자에게 은행의 인증 정보를 입력하라는 피싱 페이지가 포함되어 있습니다. 다른 Web 브라우저에서이 Web 사이트에 액세스 한 사용자는 영향을받지 않습니다. 그러나 한국에서는 법률 에 의해 국내 온라인 은행 사이트에 액세스하는 사용자는 기본적으로 IE를 사용하게되어 있습니다.

그림 1 : 합법적 인 온라인 은행 사이트와 가짜 온라인 은행 사이트의 비교

다음은 정보 수집 목적으로 노린 온라인 은행 Web 사이트의 목록입니다.

- hxxp : //kbstar.com

- hxxp : //wooribank.com

- hxxp : //banking.nonghyup.com

- hxxp : //v3clinic.ahnlab.com

- hxxp : //hanabank.com

- hxxp : //mybank.ibk.co.kr

- hxxp : //www.ibk.co.kr

- hxxp : //banking.shinhan.com

- hxxp : //www.fcsc.kr

유도는 어떻게 이루어지는 것일까 요. 사용자가 위의 Web 사이트 중 하나를 방문하면이 악성 프로그램은 IE에 다양한 피싱 페이지를로드 iframe을로드합니다. 이 은행의 Web 사이트의 URL은 원래의 Web 사이트의 URL에 따라 다양합니다.

이 악성 프로그램은 또한 사용자에게 합법적 인 온라인 은행 사이트를 방문하는 것으로 생각하기 위해 주소 표시 줄에 URL을 가장합니다. 사용자는 개인 정보를 입력하면 가짜 온라인 은행 사이트로 유도됩니다. 상술 한 은행뿐만 아니라 한국에서 인기있는 검색 엔진 사이트도 감시중인 은행의 링크가 팝업 화면되도록 변경됩니다.

이 악성 프로그램의 C & C 서버의 불법 활동은 흥미 롭습니다. C & C 서버는 사용자를 어떻게 가짜 Web 사이트에 유도 하는지를 어떻게 알겠습니까?

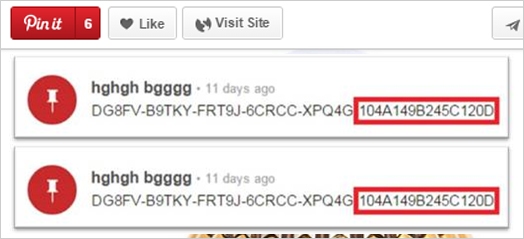

일반적으로 C & C 서버에 접속하여 어떤 가짜 Web 사이트에 사용자를 유도하는지 알 수 있습니다 만, 이번 사례에서는 Pinterest를 활용합니다. 사이버 범죄자들은 Pinterest의 특정 게시물의 코멘트를 이용하여 사용자를 각각 다른 가짜 Web 사이트로 유도하도록 변경할 수 있습니다.

그림 2 : Pinterest 게시물에 남겨진 코멘트

그림 2는 코멘트 란에 "104A149B245C120D"라는 단어가 포함되어 있습니다. 이것은 "104.149.245.120"해독됩니다. 마찬가지로 "70A39B104C109D"은 "70.39.104.109"에 해독됩니다. 알파벳은 점 (.)로 대체됩니다. 이렇게하면 공격자는 서버의 위치를 쉽게 변경하고 탐지를 회피 할 수 있습니다.

■ 익스플로잇 키트 "Sweet Orange '의 코드를 재사용하거나

상술 한 바와 같이, 변조 된 Web 사이트에는 익스플로잇 키트를 호스팅하고 방문한 사용자의 PC에 악성 프로그램을 침투시키기 위해 이용되고있었습니다 했다.

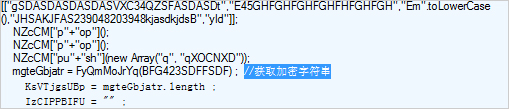

이번 사례는 악성 프로그램을 침투시키기 위해 ' CVE-2013-2551 '나' CVE-2014-0322 '등 IE에 존재하는 취약점이 이용되고 있습니다. 'CVE-2013-2551'은 2013 년 5 월 에 'CVE-2014-0322'은 2014 년 9 월에 각각 업데이트가 공개되어 있습니다. Javascript 난독 화 코드 분석을 회피하기 위해 자주 사용됩니다. 그러나 당사는 이번 취약점을 이용한 공격이 익스플로잇 키트 " Sweet Orange '를 이용한 공격을 닮는 것을 확인했습니다. "Sweet Orange '는 올해 10 월에 본 블로그에서 다루고 있습니다.

이달 들어에서 악성 프로그램을 침투시키기 위해 익스플로잇 키트 "Gongda"가 이용되고 있지만, 아직까지 한국의 Web 사이트로부터 유도되는 사용자를 대상으로하고 있습니다. 올해 11 월 에 업데이트가 공개 된 직후의 Windows에 취약점 ' CVE-2014-6332 '도이 공격에 이용되었습니다.

또한 또한 당사는 난독 화를 해제 한 익스플로잇 코드에 익스플로잇 코드가 어떻게 실행되는지에 대해 중국어로 작성된 코멘트가 포함되어 있는지 확인했습니다.

그림 3 : 익스플로잇 코드에 대한 중국의 댓글

이 악성 프로그램은 또한 다양한 서버와 통신하고 hxxp : // <다양한 IP 주소> : 9000 / tongji.html에 액세스합니다 ( "tongji"고 중국의 알파벳 표기 (병음)에서 "통계 "이라는 뜻).

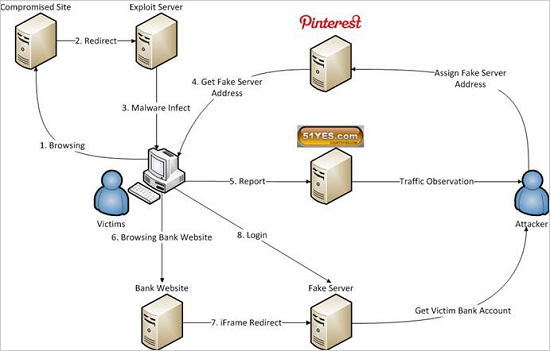

이 사이버 범죄자는 또한 "51yes.com"라는 중국 Web 분석 · 추적 서비스를 이용하여 변조 한 Web 사이트 및 C & C 서버 통계를 작성하고 있습니다.

그림 4는 이번 공격의 시나리오의 전체 그림입니다.

그림 4 : 이번 공격의 시나리오의 전체 상

Trend Micro 제품을 사용할 사용자는 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network」에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은 이러한 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 또한 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

다음은 이번 공격에 대한 악성 프로그램의 해시입니다.

- 1c0c82b6e53d6d2a6d7c1d2d0e3ccce2

- 6c8791edb12cdb08bee9c567a6d7904c

- bfb00d3f4b94542c5f1f3d1ce6718c7b

- c4e2c9006b9cbc70ede643f6ae623084

- e9d3661aaa4845464a08268e138ae8a4

협력 저자 : Brooks Li, Marilyn Melliang 및 Ronnie Giagone

참고 기사 :

- " Banking Trojan Targets South Korean Banks; Uses Pinterest as C & C Channel "

by Joseph C Chen (Fraud Researcher)

'Security_News > 해외보안소식' 카테고리의 다른 글

| ICANN, 피싱 공격으로 데이터 침해 (0) | 2014.12.21 |

|---|---|

| 수백만대의 라우터에 쿠키 취약점 (0) | 2014.12.21 |

| Exploit Kit Evolution During 2014 - Nuclear Pack (0) | 2014.12.19 |

| Certified pre-pw0ned Android Smartphones: Coolpad Firmware Backdoor (0) | 2014.12.18 |

| Some Memory Forensic with Forensic Suite (Volatility plugins) (0) | 2014.12.18 |