"익스플로잇 키트"는 사이버 범죄자들이 취약점을 이용한 공격을 수행하는 데 사용하는 도구 키트의 호칭입니다. 익스플로잇 키트를 설치 한 불법 사이트 인터넷 이용자를 유도하고 취약성 공격하는 공격 방식은 이제 단골 화하고 있습니다. 2013 년 10 월 당시 잘 이용되고 있었다 익스플로잇 키트 'Blackhole Exploit Kit (BHEK) "작성자"Paunch "의 체포 에 의해 죽음을 맞이했습니다. 하지만 이후에도 다양한 익스플로잇 키트가 등장하고 사이버 범죄자에 이용되고 있습니다.

BHEK의 죽음 후 다양한 익스플로잇 키트가 등장했다는 것은 핵심 기술도 익스플로잇 키트에 따라 다를 수 있습니다. 본고에서는 이러한 방법의 차이에 대해 설명합니다.

■ 공격에 이용 된 취약점

2014 년 Internet Explorer (IE), Silverlight, Adobe Flash 존재하는 취약점은 익스플로잇 키트에 의해 수시로 공격에 이용되었습니다. 아래의 4 개는 익스플로잇 키트에 가장 많은 표적이 된 취약점의 일부입니다.

- CVE-2013-0074 (Silverlight)

- CVE-2014-0515 (Adobe Flash)

- CVE-2014-0569 (Adobe Flash)

- CVE-2013-2551 (Internet Explorer)

위의 목록에서 가장 눈에 띄는 점은 Java 취약점이 포함되지 않은 것입니다. Java 취약점은 지금까지 매우 많은 표적이되고 왔지만 사용자의 클릭을 필요로한다 "Click-to-Play '의 사용이 Java 애플릿으로 증가했기 때문에 취약점 공격의 대상으로서의 매력을 잃고 습니다. 따라서 Java 취약점에 대한 공격을 포함하지 않는 익스플로잇 키트도 증가하고 있습니다.

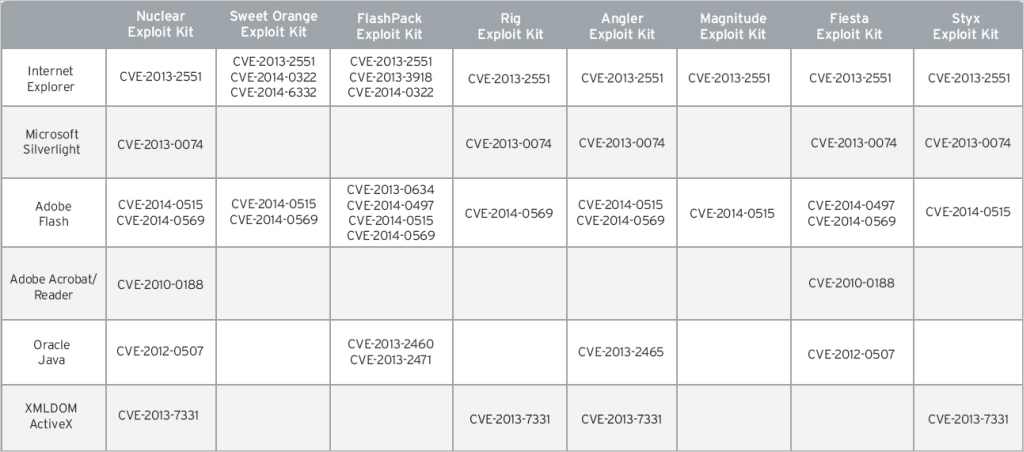

표 1은 각 익스플로잇 킷으로 이용 된 취약점의 목록입니다.

표 1 : 익스플로잇 키트에 이용 된 취약점 (클릭하면 확대합니다)

■ 플러그인 감지

대부분의 익스플로잇 키트는 겨냥한 PC에서 실행중인 브라우저의 플랫폼을 검색하는 소프트웨어를 실행하고 어떤 익스플로잇 코드를 전송할지 여부를 결정합니다.

이것을 실행하는 코드는 익스플로잇 키트마다 다릅니다. 브라우저 및 플러그인 가능한 배열 수를 생각하면, 실제로 꽤 복잡합니다.

"Nuclear '과'FlashPack"두 익스플로잇 키트는 정품 JavaScript 라이브러리 "PluginDetect"를 이용합니다. 이것은 익스플로잇 키트 작성자에게 필요한 작업량을 최소화하고 모든 기능을 제공합니다. 그러나 이러한 기성의 라이브러리가 사용되는 것으로, 보안 업체 익스플로잇 키트가 사용하는 Web 사이트를 쉽게 검색 할 수 있습니다.

대부분의 익스플로잇 키트는 불법 활동을 수행하기 위해 자신의 라이브러리를 만들고 있습니다. 따라서 감지하기가 어려워집니다 만, 동시에 라이브러리의 기능은 제한 될 수 많아집니다. 예를 들어, 이러한 고유 라이브러리의 대부분은 IE에서만 작동하지 않습니다. 다른 방법을 이용 익스플로잇 키트 "Magnitude"는 Web 서버에서 프로그램의 실행이 요구 될 때마다 결과를 Web 브라우저에 보내는 "서버 측 스크립트"를 이용하여 플러그인을 검색합니다.

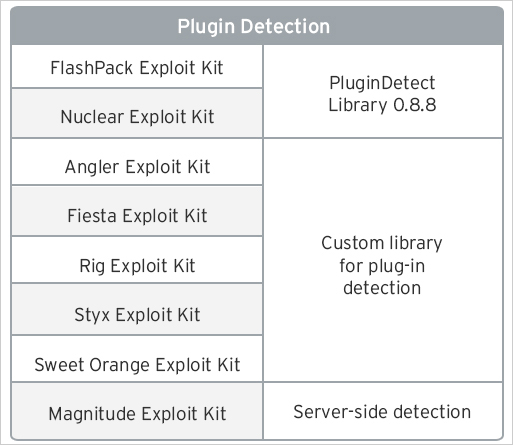

표 2는 각 익스플로잇 키트가 사용하는 라이브러리 요약입니다.

표 2 : 플러그인을 감지하는 데 이용되는 방법

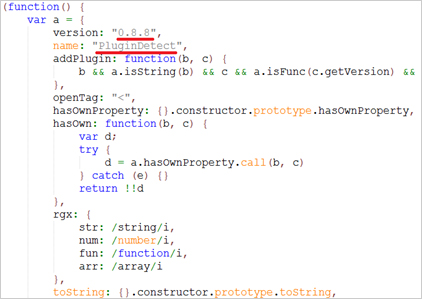

그림 1은 익스플로잇 킷으로 이용 된 라이브러리 "PluginDetect"의 예입니다.

그림 1 : 사용 된 라이브러리 "PluginDetect"

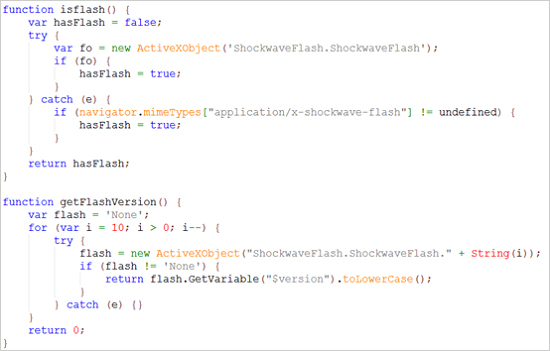

그림 2는 익스플로잇 킷으로 이용 된 자체 라이브러리의 일부입니다.

그림 2 : 사용 된 자체 라이브러리

■ 보안 제품의 탐지

익스플로잇 키트에 새롭게 추가 된 기술은 설치되는 보안 제품을 감지하는 기능입니다. 특정 보안 제품이 설치되어있는 경우 익스플로잇 키트는 실행을 중단합니다. 보안 제품 및 가상 머신 소프트웨어가이 검출 대상이됩니다.

이 기술은 IE에 존재하는 취약점 'CVE-2013-7331'에 의해 실행 가능합니다. 공격자는이 취약점을 이용하여 감염 PC에있는 파일과 폴더의 존재를 확인 할 수 있습니다. 이 취약점은 2014 년 2 월에 Microsoft에 처음보고 되었으나, 동년 9 월에 " MS14-052 "의 일부로 드디어 업데이트가 공개되었습니다.

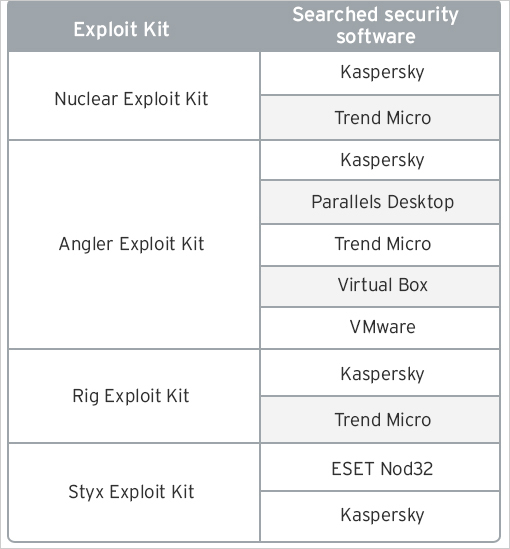

표 3은 각 익스플로잇 키트가 감지하는 보안 제품입니다.

표 3 : 각 익스플로잇 키트가 감지하는 보안 제품

■ 은폐 기법

익스플로잇 키트는 일반적으로 다양한 방법을 이용하여 악성 활동을 은폐합니다. 그러나 새로운 기술을 추가 한 익스플로잇 키트도 있습니다. 어떠한 경우에도 공격자는 파일을 은폐하기 위해 합법적 인 도구를 이용하고 있습니다.

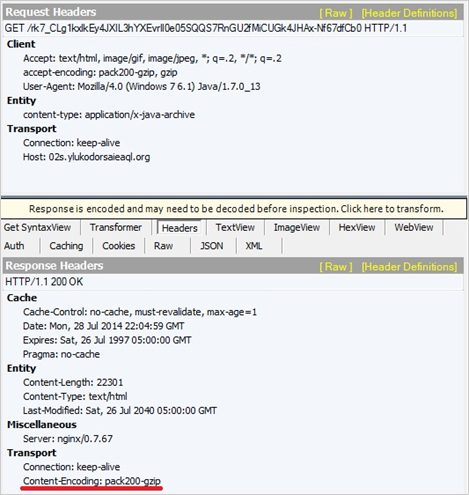

익스플로잇 키트 "Angler"는 탐지를 피하기 위해 Pack200 를 이용하고 있습니다. Pack200는 Java를 최초로 개발 한 'Sun'에 의해 개발 된 JAR 파일을 대폭 압축하기위한 압축 방식입니다. 이 압축 파일을 압축하기위한 도구는 Java 개발 키트의 일부로 제공되고 있습니다 만, 많은 보안 제품에서는이 압축 형식을 지원하지 않습니다. 따라서이 악성 파일을 찾을 수 없습니다.

그림 3 : HTTP 요청 및 응답 헤더

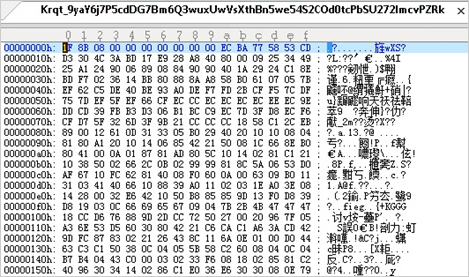

압축하면 표준 Java 파일에 볼 수있는 「PK」헤더가 확인할 수없는 것을 알 수 있습니다.

그림 4 : Java 파일의 바이너리

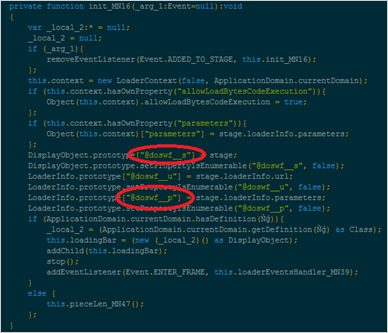

한편, 익스플로잇 키트 "FlashPack"나 "Magnitude"는 Flash 파일을 숨 깁니다. 이 익스플로잇 키트는 파일을 은폐하기 위해 일반적으로 사용 가능한 도구 " DoSWF "을 이용하여 Flash 파일을 암호화합니다.이 도구는 복사와 불법을 막기 위해 개발자가 Flash 파일의 ActionScript 콘텐츠를 보호 할 목적으로 작성된 것입니다. 그러나 불행히도,이 도구를 이용하면 파일이 암호화되어 보안 제품의 탐지를 회피합니다.

그림 5 : ActionScript의 DoSWF를 호출하는 코드

■ 통계

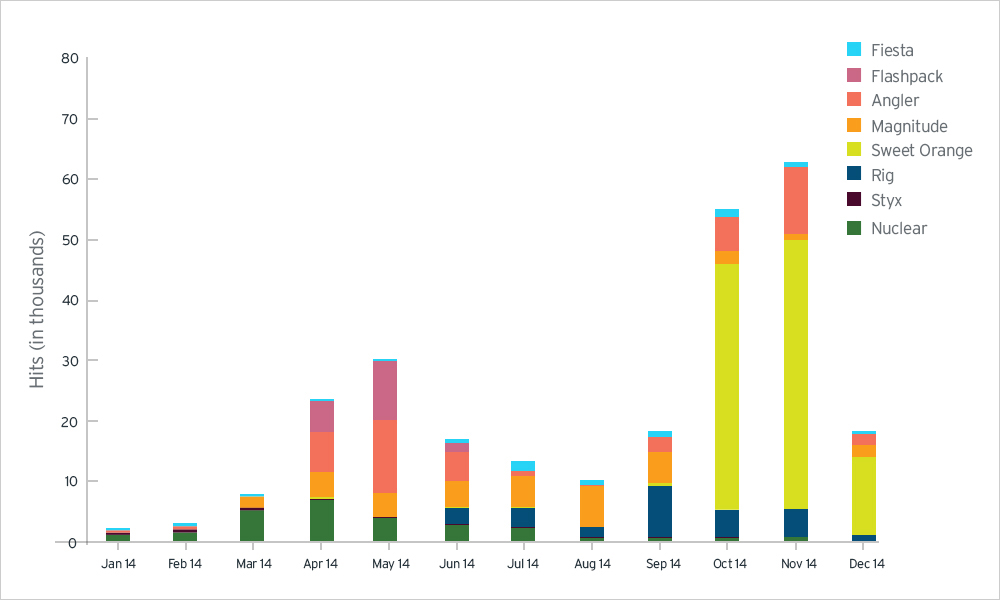

그림 6은 트렌드 마이크로가 찾은 각 익스플로잇 키트의 월별 트래픽 수 있습니다. 익스플로잇 키트 작성자 간의 치열한 시장 경쟁에 의해이 위협의 전체 그림은 어지럽게 바뀌고 우위 익스플로잇 키트는 없습니다. 2014 년 11 월 28 일 블로그 기사 에서 전한 바와 같이, 2014 년 후반 일본에서는 'Rig'가 가장 많이 확인 된 익스플로잇 키트였습니다. 그러나 세계적으로는 "Magnitude", "Angler"및 "Sweet Orange '가 2014 년을 통해 가장 많이 확인 된 익스플로잇 키트가 있습니다.

그림 6 : 월별 익스플로잇 키트의 트래픽 수 (클릭하면 확대합니다)

■ 정리

BHEK이 종식 후 1 년 익스플로잇 키트의 작성자들은 아무것도하지 않은 것은 아닙니다. 익스플로잇 키트의 기능을 향상시키기 위해 다양한 개량을 더하고있었습니다.

사용자는 지금까지와 같이 제공된 모든 핫픽스를 적용하고 이러한 익스플로잇 키트로부터 PC를 보호하십시오. 공격자가 노리는 취약점의 대부분은 핫픽스가 각 기업에서 오래전부터 제공되어 있습니다.

Trend Micro 제품을 사용할 사용자는 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network」에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은 이러한 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

참고 기사 :

- " What 's New in Exploit Kits in 2014 "

by Brooks Li (Threats Analyst)

'Security_News > 해외보안소식' 카테고리의 다른 글

| 내부자 도움으로 소니 픽쳐스 공격? (0) | 2015.01.07 |

|---|---|

| 구글, 윈도 8.1 취약점 공개 (0) | 2015.01.07 |

| 애플, 처음으로 자동 업데이트 발표 (0) | 2015.01.05 |

| 美 법무부, 사이버보안 부서 신설 (0) | 2015.01.05 |

| 중국내에서 지메일 접근 차단 (0) | 2015.01.05 |