미 연방 수사 국 (FBI)은 2014 년 12 월 2 일 (미국 시간) "파괴적인 악성 프로그램"에 대한 미국 기업에 경고했지만 "Trendlabs (트렌드 연구소)"는이 부정 프로그램의 검체를 입수했습니다. Reuters 에 따르면, Sony Pictures 에 사이버 공격을 받아 FBI는이 새로운 "파괴적인 악성 프로그램"에 대해 기업에주의를 당부했습니다. 또한 Sony Pictures에 대한 공격과 FBI가 언급 한 악성 프로그램의 관련성은 아직 확인되지 않았습니다.

" # A-000044-mw "라는 FBI에서이 충격적인주의 환기는이 악성 프로그램의 거동에 관한 개요가 설명되어 있습니다. 보고에 따르면,이 악성 프로그램은 PC의 하드 드라이브의 마스터 부트 레코드가있는 모든 정보를 덮어 쓰기 기능을 갖춘 PC를 부팅 불가능하게합니다.

다음은 트렌드 연구소에 의한 분석입니다.

■ 악성 프로그램 "BKDR_WIPALL"분석

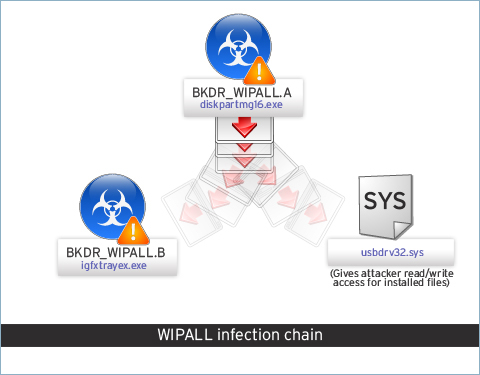

FBI의 보고서에 자세히 기술 된 악성 프로그램은 당사의 제품은 "BKDR_WIPALL"로 감지됩니다. 그림 1은이 공격의 감염 사슬에 대한 간단한 개요입니다.

그림 1 : 악성 프로그램 "WIPALL"감염 사슬

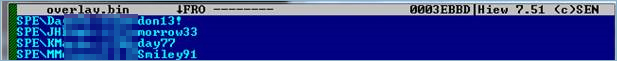

여기에서의 핵심 프로그램은 "diskpartmg16.exe"에서 당사의 제품은 " BKDR_WIPALL.A "로 감지됩니다. 이 악성 프로그램 코드의 일부는 그림 2와 같이 사용자 이름과 암호 조합과 함께 암호화되어 있습니다.

그림 2 : 암호화 된 사용자 이름과 암호를 포함한 "BKDR_WIPALL.A"코드

이러한 사용자 이름과 암호는이 악성 프로그램의 검체 분할 된 코드에서 XOR 연산 "0x67"에 의해 암호화 된 공유 네트워크에 로그인하기 위해 사용되는 것이 판명되었습니다. 이 악성 프로그램은 로그인하면 시스템의 루트 (일반적으로 C : 드라이브)에 액세스하는 사용자의 모든 권한을 획득하려고 시도합니다.

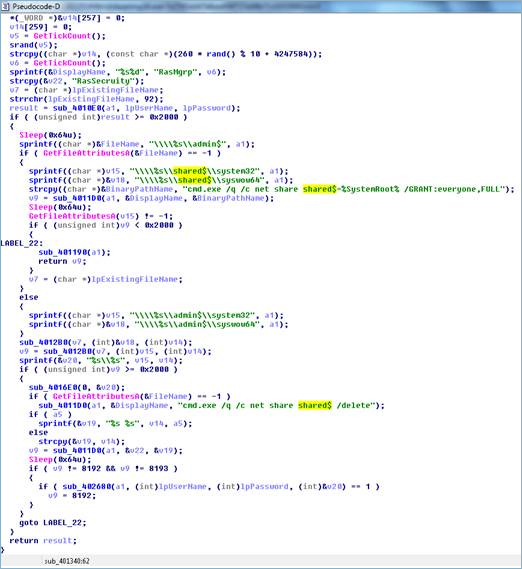

그림 3 : 네트워크에 로그인하는 악성 프로그램 코드의 일부

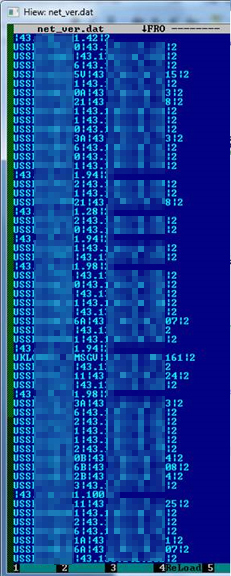

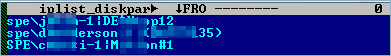

작성된 "net_var.dat"는 표적으로하는 호스트 이름 목록이 포함되어 있습니다.

그림 4 : 표적이 된 호스트 이름

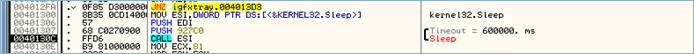

다음 관련 악성 프로그램은 "igfxtrayex.exe"에서 " BKDR_WIPALL.B "로 감지됩니다. 이 악성 프로그램은 "BKDR_WIPALL.A"에 의해 만들어진 실제 불법 활동을 수행하기 전에 10 분 혹은 60 만 밀리 초 절전합니다 (그림 5).

그림 5 : "BKDR_WIPALL.B"(igfxtrayex.exe)는 10 분간 잠을

그림 6 : 암호화 된 사용자 이름과 암호는 "BKDR_WIPALL.B」에서도 확인할 수있다

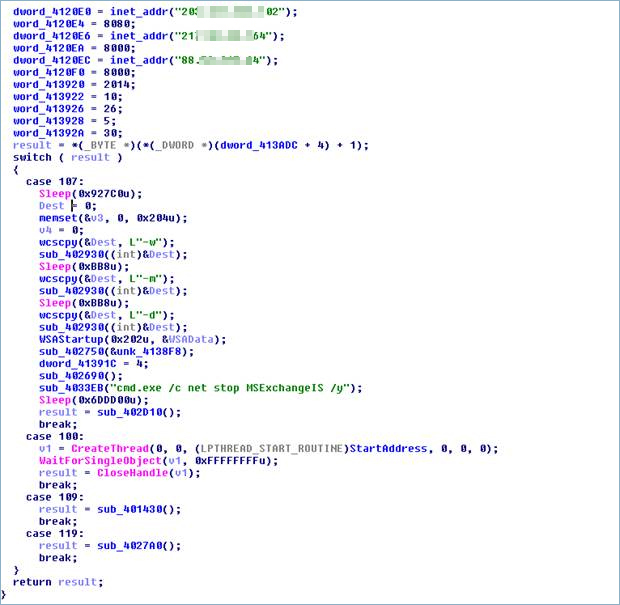

그림 7 : "BKDR_WIPALL.B"(igfxtrayex.exe)의 주요 악성 활동 코드

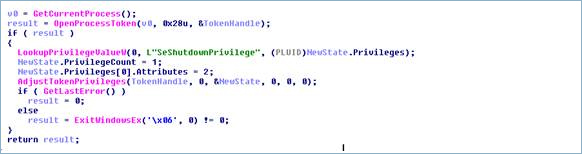

이 악성 프로그램의 불법 활동으로서 사용자의 파일을 제거 할뿐만 아니라 Microsoft Exchange Information Store 서비스를 중지 한 후 2 시간 대기합니다. 그 후 PC를 다시 시작합니다.

그림 8 : 강제로 PC를 다시 시작하는 코드

또한 "taskhost <임의의 2 문자> .exe"라고 명명 된 여러 자신의 복사본을 다음 매개 변수로 실행합니다.

- taskhost <임의의 2 문자> .exe -w (구성 요소 "Windows \ iissvr.exe"의 작성 및 실행)

- taskhost <임의의 2 문자> .exe -m ( "Windows \ Temp \ usbdrv32.sys"의 작성 및 실행)

- taskhost <임의의 2 문자> .exe -d (모든 고정 드라이브 및 원격 (네트워크) 드라이브에있는 파일을 삭제)

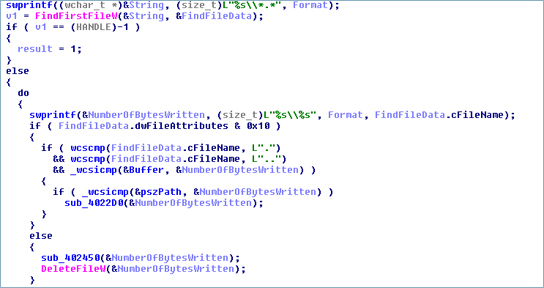

그림 9 : 고정 및 네트워크 드라이브에있는 모든 파일 (형식 *. *)을 제거하는 악성 프로그램

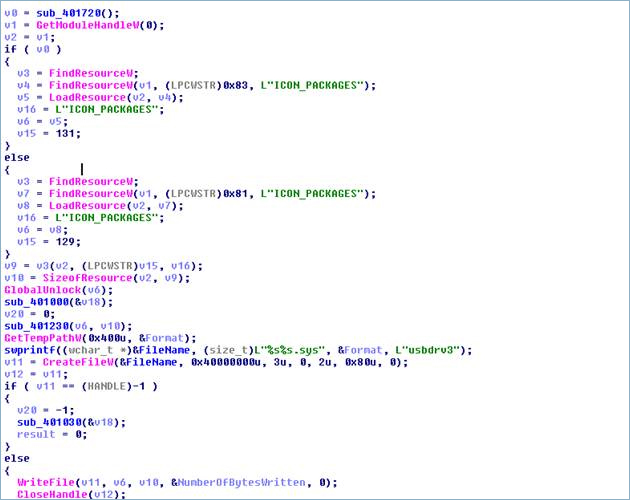

이 악성 프로그램의 구성 요소는 암호화 된 다음 리소스에 저장됩니다.

그림 10 : "BKDR_WIPALL.B"의 구성 요소

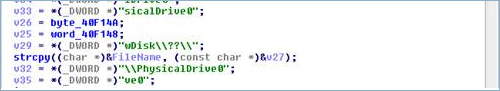

또한 "BKDR_WIPALL.B"덮어 쓰기 위해 실제 드라이브에 액세스합니다.

그림 11 : "BKDR_WIPALL.B"물리적 드라이브를 덮어

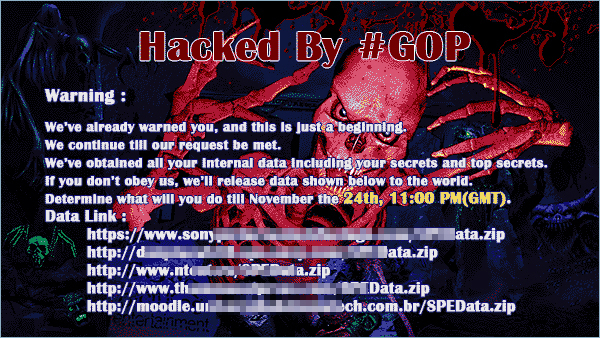

"WIPALL '제품군의 다른 변종을 분석 한 결과,"BKDR_WIPALL.D "가"BKDR_WIPALL.C "을 만들고 Windows 디렉토리에 파일"walls.bmp "를 만들 것을 알 수있었습니다. 그림 12은 bmp 파일입니다.

그림 12 : 만들어진 벽지

그것은 11 월 24 일에 실행 된 Sony Pictures 공격 에 'hacked by #GOP "라고 쓰여진 벽지와 동일하다 같이 생각됩니다. 이번 표본이 회사에 대한 공격에 이용 된 악성 프로그램과 동일하다라고 트렌드 연구소가 생각하고있는 것은이 때문입니다.

"BKDR_WIPALL.C"또한 "BKDR_WIPALL.D"와 같은 디렉토리에서 "igfxtrayex.exe"라는 파일명으로 생성됩니다.

이 악성 프로그램에 대한 추가 정보는 본 블로그를 통해 알려드립니다.

Trend Micro 제품을 사용할 사용자는 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network」에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은 이러한 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

협력 저자 : Rhena Inocencio, Alvin Bacani 및 Joie Salvio

참고 기사 :

'Security_News > 해외보안소식' 카테고리의 다른 글

| 美재무부, 토르를 통해 금융범죄 일어나 (0) | 2014.12.10 |

|---|---|

| 푸들 취약점, TLS 프로토콜에 영향 (0) | 2014.12.10 |

| iPhone / iPad에서 보안 위험 : 「App Store」이외의 응용 프로그램 설치 (0) | 2014.12.08 |

| POS 악성 코드, 소매업에서 항공 · 철도 · 자동차 산업에 확대 (0) | 2014.12.08 |

| 클리버 작전 (0) | 2014.12.08 |