Adobe는 2015 년 6 월 정례 보안 정보 에서 Flash Player에 존재하는 취약점 패치를 공개했지만 현재도 특히 미국, 캐나다, 영국 사용자는 "CryptoWall 3.0」에 감염 될 수 있습니다. 이 익스플로잇 코드는 트렌드 마이크로의 제품은 "SWF_EXPLOIT.MJTE"로 감지되고 "Magnitude Exploit Kit"에 이용됩니다. 이 취약점을 이용한 공격 공격자는 파일을 암호화하고 몸값을 요구하는 'Crypto 랜섬웨어'를 공격 대상으로하는 PC를 감염시킬 수 있습니다. 당사는 클라우드 형 보안 기초 " Trend Micro Smart Protection Network'를 통해 위협 상황을 감시하고 있던 때이 부정 활동의 흔적을 2015 년 6 월 15 일 (미국 시간) 처음으로 확인했습니다.

이 문제의 취약점 'CVE-2015-3105'은 2015 년 6 월, Adobe 정기 보안 공지에서 수정 된 Adobe Flash Player의 버전은 "18.0.0.160"에 업데이트되었습니다. 그러나 많은 사용자가 이전 버전 "17.0.0.188"를 사용하고 있으며, 이러한 사용자는 아직 취약점의 영향을받습니다.

2015 년 6 월 15 일 현재이 위협에 가장 영향을받은 상위 10 개국은 다음과 같습니다 미국이 약 절반을 차지하고 있습니다.

| 국가 | 비율 |

|---|---|

| 미국 | 46.84 % |

| 캐나다 | 8.98 % |

| 영국 | 6.46 % |

| 독일어 | 5.53 % |

| 프랑스 | 5.41 % |

| 호주 | 3.59 % |

| 이탈리아 | 2.55 % |

| 터키 | 2.07 % |

| 인도 | 1.92 % |

| 벨기에 | 1.82 % |

| 기타 | 14.83 % |

■ 취약점에 대한 현재의 문제점

이번 사례는 사이버 범죄자가 익스플로잇 키트를 사용하여 수정 된지 얼마 안된 취약점을 얼마나 빨리 이용 하는지를 보여주는 또 하나의 사례가되었습니다. 당사는 유사한 사례를 올해 3 월에도 확인하고 있습니다. 3 월의 사례는 Adobe Flash Player에 존재하는 취약점 패치가 공개 된 일주일 후이 취약점을 이용하는 익스플로잇 코드가 "Nuclear Exploit Kit"에 추가되었습니다. 또한 당사는 Adobe Flash Player가더 자주 익스플로잇 키트의 대상 으로되어 있으며, 이러한 경향은 당분간 변하지 않는 것을 이달 말했다뿐입니다.

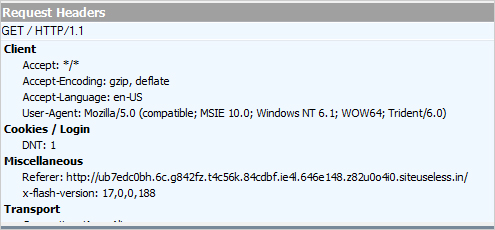

그림 1 : 테스트에서 사용 된 Adobe Flash Player의 버전

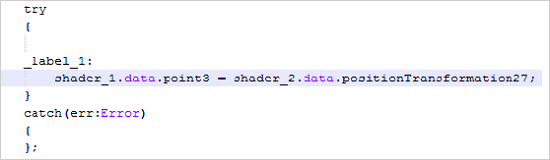

당사가 입수 한 SWF 파일은 "secureSWF"을 이용하여 복잡한 난독 화되어있어 실제 익스플로잇 코드는 표면의 기본적인 모양을 정의하는 2 개의 쉐이더를 사용할 수 있습니다.

그림 2 : 익스플로잇 코드에서 사용 된 쉐이더

"Magnitude Exploit Kit"같은 널리 사용되는 익스플로잇 키트는 새로 발견 된 취약점을 추가하고 자주 업데이트됩니다. 당사의 조사에 따르면, "Magnitude Exploit Kit"는 "Sweet Orange Exploit Kit」나 「Angler Exploit Kit」과 함께 사이버 범죄자들이 가장 자주 이용하는 익스플로잇 키트의 하나가되고 있습니다.

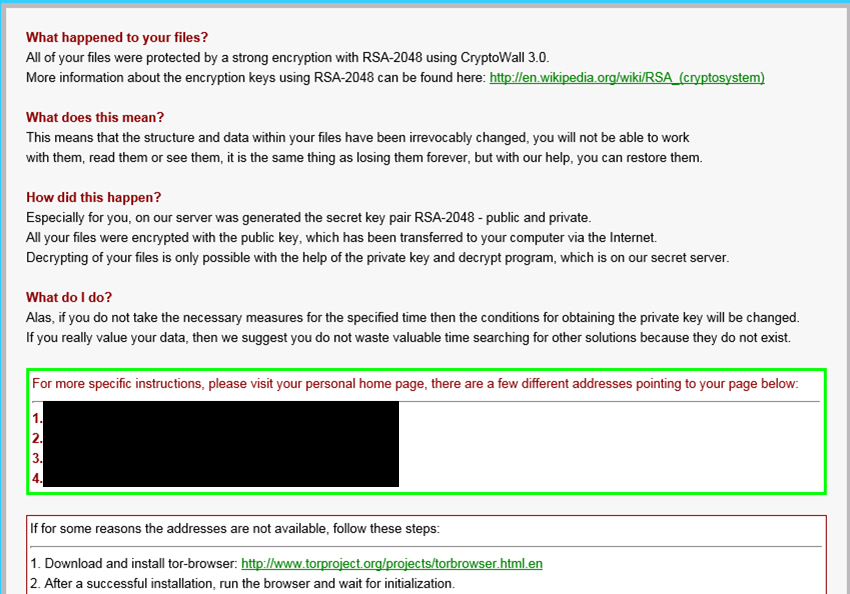

"CryptoWall '도 그 자체에주의를 기울여야 위협입니다. 당사는 2014 년 "CryptoWall"가 스팸 메일을 통해 확산 하고 있음을 처음으로 확인했지만 올해 들어서는 정보 절취 형 악성 프로그램 "FAREIT"와 연계된 것을 확인하고 있습니다 .

그림 3 : 몸값을 요구하는 화면

Trend Micro 제품을 이용해 사용자는이 위협으로부터 보호 받고 있습니다. 당사의 네트워크 동작 모니터링 솔루션 ' Trend Micro Deep Discovery (트렌드 마이크로 딥 디스커버리) "샌드 박스와"Script Analyzer "엔진은 다른 엔진 및 패턴 업데이트없이이 위협을 그 행동에 감지 할 수 수 있습니다. 브라우저를위한 취약점 이용 방지 기술 " 브라우저 가드 "를 탑재하는 「바이러스 버스터 클라우드 '나' Trend Micro 취약점 방지 옵션 (바이러스 버스터 기업 에디션 플러그인 제품) ',' 바이러스 버스터 비즈니스 보안 "등의 네트워크 단말에 대한 보안 제품 익스플로잇 코드를 호스팅하는 URL에 액세스 할 타이밍에 익스플로잇 코드를 차단합니다. "브라우저 가드"또한 브라우저 및 관련 플러그인을 노리는 익스플로잇 코드로부터 보호합니다.

또한 당사는 Adobe Flash Player를 최신 버전으로 업데이트 할 것을 권장합니다. 이번 사례는 이러한 보안 대책이 얼마나 중요한지를 보여주는 것이 었습니다. 또한 Google Chrome에 내장 된 Flash Player가 자동으로 업데이트됩니다.

Adobe Flash Player에 존재하는 취약점을 이용한 공격을 실행하는 익스플로잇 코드는 당사의 제품은 "SWF_EXPLOIT.MJTE"로 감지됩니다. SHA1은 다음과 같습니다.

- 16ad317b7950c63720f9c7937a60ee3ea78cc940

협력 저자 : Brooks Li와 Joseph C Chen

참고 기사 :

'malware ' 카테고리의 다른 글

| Analysis of CVE-2015-2360 – Duqu 2.0 Zero Day (0) | 2015.06.20 |

|---|---|

| The Samsung SwiftKey Vulnerability – What You Need To Know, And How To Protect Yourself (0) | 2015.06.20 |

| Exploring Control Flow Guard in Windows 10 (0) | 2015.06.09 |

| DNS Changer Malware Sets Sights on Home Routers (0) | 2015.06.01 |

| Trend Micro Discovers Apache Vulnerability that Allows One-Click Modification of Android Apps (0) | 2015.05.28 |