트렌드 마이크로는 2014 년 8 월 하순 중국 국외에서는 "Netis"라는 메이커 이름으로 판매되고있는 Netcore 제 라우터에 문제가 있는지보고 했습니다. 이 버그로 인해이 문제의 라우터가 외부에서 접속 가능한 IP 주소를 가지고 있었을 경우, 공격자는 인터넷 어디에서나이 문제에 접근 할 수 있으며, "Man-In-The-Middle (MitM, 중간자) 공격 '을 실행할 때의 발판이 될 우려도 있습니다.

트렌드 마이크로는 또한 9 월 초순에 보안 연구 그룹 " ShadowSever Foundation "이 문제의 결함의 영향을받는 IP 주소를 어떻게 검색하고이 그룹의 포럼에 게시 된 확인 정보 와 함께 보고 했습니다.

Netis 사는 현재이 문제를 수정하는 펌웨어 업데이트를 회사 다운로드 페이지에서 공개 하고 있습니다.물론 Netis 제 라우터를 사용하는 사용자에게 좋은 소식 임에는 틀림이 없습니다. 즉, 동사 제 라우터를 계속 사용할 수 이번 보안 문제의 대책을 강구하는 것이 가능하게 될 것입니다. 그러나 당사가 업데이트를 분석 한 결과, 반드시이 결함 문제에 종지부를 찍었다라는 것은없는 것 같습니다.

먼저 이번에 공개 된 업데이트는 어떤 것일까인가? 문제의 버그로 인해 Port 53413에서 수신하는 UDP 포트가 개방 된 상태를 일으키는 코드가 삭제되는 대신에이 포트를 닫으면 제어 숨기기 사양이되고 있습니다. 즉, 개방되는 UDP 포트는 실제로 아직 동사의 라우터에 존재하는 것을 의미하며, 기본적으로 단순히 닫혀있는 상태입니다. 그리고 개방 된 UDP 포트의 존재에 대해 파악하고 문제의 포트를 개방하는 기술적 인 지식이있는 사용자에게만 라우터에 연결할 수 있습니다.

|

|

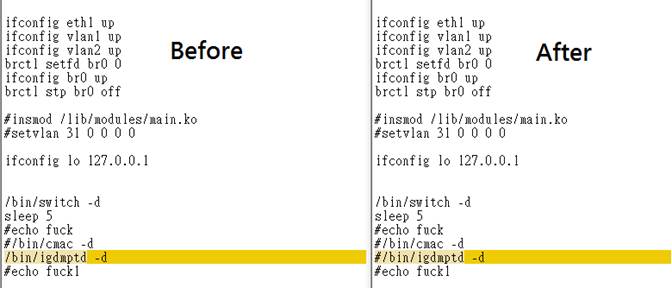

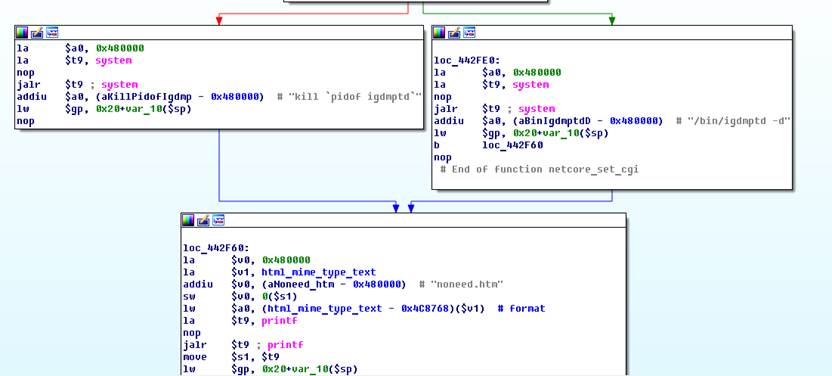

그림 1에서 알 수 있듯이 업데이트 적용 전에 코드 (왼쪽)는 명령 "/ bin / igdmtp -d"계정을 확인할 수 있습니다. 적용 후 코드 (오른쪽)에서이 일행이 댓글이되고, 즉 실행되지 않습니다. 그러나 그림 2에서 알 수 있듯이 동사 제 라우터 Web 버전 콘솔에 숨겨진 기능을 사용하여 문제의 일행을 제어 할 수있는 코드가 추가되어 있습니다.

이 결함의 문제는 도대체 해결 된 것일까 요. 사실로 문제의 UDP 포트는 계속 존재입니다. 그리고 만일 공격자가 동사 제 라우터 Web 버전 콘솔 암호를 사용할 수 라우터의 LAN 회선을 통해 연결하면 다시 개방 상태에 부정 목적으로 악용 될 우려가 있습니다. 또한 공격자는 PC에 악성 프로그램을 침투시켜, 이것을 실행하는 것이 가능합니다. 즉, 업데이트가 공개되었다고는해도, 문제의 결함을 이용하는 공격에 취약를 안은 채라고 할 수 있습니다.

하지만 Netis 제 라우터의 사용자는 공격자가 아니라 "자신"이 동사 제 라우터에 연결할 수 있도록 업데이트를 반드시 적용하여보다 안전한 상태로하십시오.

또한 동사 제 라우터의 사용자는 업데이트 적용 후 즉시 더 강력한 암호를 반드시 설정하는 것을 철저히하십시오. 만약 암호 보호가없는 라우터의 상태로는 공격자가 Web 버전 콘솔을 통해 UDP 포트가 다시 개방되고 통제되어 버릴 우려가 있습니다. 더 강력한 암호로 암호 설정 조건이 허락하는 한, 특수 문자 및 숫자를 조합하여 설정하십시오.

참고 기사 :

by Tim Yeh (Threat Researcher)

번역 : 후 나코시 마이코 (Core Technology Marketing, TrendLabs)

'Security_News > 해외보안소식' 카테고리의 다른 글

| 배쉬 취약점 이용하여 야후 서버 공격 (0) | 2014.10.09 |

|---|---|

| 美DHS, 민간 네트워크 스캔 권한 받아 (0) | 2014.10.09 |

| 구글에서 DoubleClick 광고서버로 수백만 대의 PC가 감염 (0) | 2014.10.07 |

| 일본항공(JAL), 사이버공격으로 75만명의 개인정보 유출 (0) | 2014.10.07 |

| eBay 계정 탈취 취약점 패치 (0) | 2014.10.07 |