Linux 등에서 사용되는 오픈 소스 프로그램 "Bourne Again shell (bash) '에 취약점" Shellshock "의 중요성을 감안할 때,이 취약점을 이용한 공격을 더 확인하고도 불가사의는 없습니다. "Shellshock"에 관한보고가 있은 지 몇 시간 후,이 취약점을 이용하여 시스템에 침입하는 악성 프로그램 " ELF_BASHLITE.A"가 확인되었습니다. 또한 " PERL_SHELLBOT.WZ」나 「ELF_BASHLET.A "등 기타 악성 프로그램도 확인되고 있습니다. 이들은 여러 명령을 실행하는 기능을 갖추고 있으며,이를 통해 PC 나 서버를 차지할 것입니다.

이러한 악성 프로그램 공격뿐만 아니라 몇 가지 유명한 기관에 대한 ' 분산 서비스 거부 (DDoS) 공격 '이보고되었습니다. 트렌드 마이크로는 계속해서이 취약점을 이용하는 공격에 대해 조사하고 있습니다 만, 그 과정에서이 취약점을 이용하여 브라질 의 기관을 노린 익스플로잇 코드를 확인했습니다. 이 공격은 표적으로 한 서버가 취약한 지 확인하는 것이 었습니다. 즉,이 음모의 배후에있는 공격자는 기밀 정보를 수집하고 필요한 정보를 절취하면 계속해서 공격을 시작하고 결과 표적으로 한 네트워크에 침입 할 가능성이 있습니다.

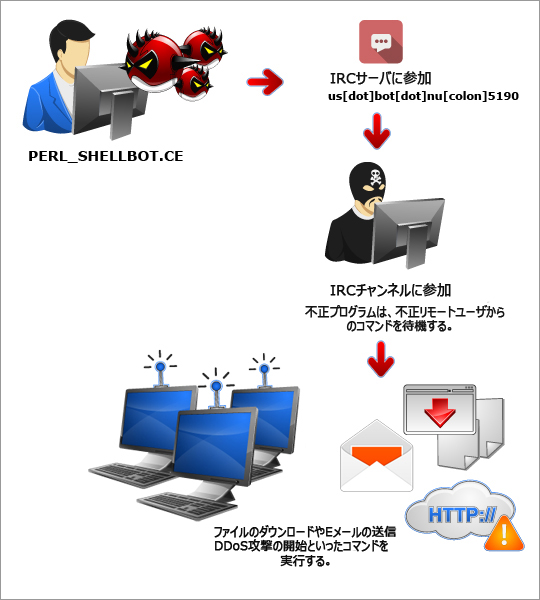

당사는 "Shellshock"를 이용할 가능성이있는 공격에 대해 계속 모니터링하고 있습니다. 조사 과정에서 당사는 bash에 존재하는 취약점을 이용하는 활성 Internet Relay Chat (IRC) 로봇을 확인했습니다. 당사의 제품은이 IRC 봇 "PERL_SHELLBOT.CE"로 검색합니다. 감염 시스템은 포트 5190을 통해 IRC 서버 (us [dot] bot [dot] nu)에 연결하고 IRC 채널 "#bash」에 참가합니다. 그 후,이 로봇은 원격 공격자의 명령을 기다립니다. 당사는 코드를 분석하고이 로봇이 다음의 명령을 실행하는 기능을 가지고 있는지 확인했습니다.

- DDoS 공격을 수행

- UDP 플러드 공격

- TCP Syn 홍수 공격

- HTTP 플러드 공격

- "Client-to-client protocol (CTCP)"를 통해 IRC를 시작 및 절단, 메시지 및 알림 대량 전송

- 모든 파일을 다운로드

- 서버에 연결 (IP : Port)

- 개방 포트 스캔 (<ip>)

- E 메일을 보내 (<subject> <sender> <recipient> <message>)

- IP에 ping 전송 (<ip> <port>)

- DNS 이름 확인 (<ip / host>)

- 봇 설정 확인

|

당사는 2014 년 9 월 27 일 시점에서이 봇이 채널을 변경하는 명령을 실행했는지 확인하고 있습니다 만, 폐쇄를 탈출 감지 회피의 방법이라고 생각됩니다. 9 월 27 일 현재 당사는 400 개 이상의 활성 봇이 IRC 채널에 접속하고 있으며, 이들이 연결하는 IRC 서버의 대부분이 주로 미국이나 일본, 캐나다, 호주에 설치되어 있는지 확인 했습니다.

지금까지 확인 된 위협과 공격 시도 활성 IRC 봇의 등장으로 "Shellshock"의 심각성과이 취약점이 실제로 미치는 영향이 밝혀 왔습니다. 사용자와 기업에 영향을 미치는 것이 명확하게 나타났다. 당사는 지속적으로이 취약점을 이용한 공격과 위협을 경계 감시하고 있습니다. "Shellshock"대한 자세한 내용은 " 보안 블로그 "및" Shellshock 특설 페이지」도 참조하십시오.

관련 기사 :

- bash에 존재하는 취약점 "Shellshock"를 이용한 봇넷 공격을 확인http://blog.trendmicro.co.jp/archives/9983

- "Shellshock": 어떻게 피해를 초래하는지 http://blog.trendmicro.co.jp/archives/9974

- bash에 존재하는 취약점 "Shellshock"을 이용한 공격 확인, 악성 프로그램 "BASHLITE"에 유도http://blog.trendmicro.co.jp/archives/9959

- bash에 존재하는 취약점 "Shellshock": "CVE-2014-7169」및 「CVE-2014-6271"http://blog.trendmicro.co.jp/archives/9957

※ 협력 저자 : Alvin Bacani 및 Karla Agregado, Mark Manahan

참고 기사 :

번역 : 절구 본 将貴 (Core Technology Marketing, TrendLabs)

'malware ' 카테고리의 다른 글

| The Shellshock Aftershock for NAS Administrators (0) | 2014.10.05 |

|---|---|

| CryptoWall updated to 2.0 (0) | 2014.10.05 |

| bash에 존재하는 취약점 "Shellshock"를 이용한 봇넷 공격 확인 (0) | 2014.10.02 |

| Shellshock Updates: BASHLITE C&Cs Seen, Shellshock Exploit Attempts in Brazil (0) | 2014.09.28 |

| Shellshock Continues to Make Waves with Active IRC Bot (0) | 2014.09.28 |