"TROJ_UPATRE"는 스팸 메일을 통해 확산하는 가장 일반적인 악성 프로그램의 위협입니다. 또한이 제품군은 암호화 된 "Gameover"라는 'ZBOT'의 변종을 감염 PC에 다운로드하는 것으로 알려져 있습니다. 또한이 'ZBOT'의 변종은 피어 투 피어 (P2P) 통신을 이용하여 자신의 명령 및 제어 (C & C)에 접속하는 것으로 알려져 있습니다. 이 악성 활동 내용은 2013 년 10 월 에 처음으로 확인되었습니다.

트렌드 마이크로는 현재 이러한 "ZBOT '의 변종이 이진 않은 파일을 이용하고있는 것을 확인했습니다. 또한 다운로더이다 "UPATRE '도 이러한 악성 파일의 해독을 담당하고 있습니다. 이것은 보안 기능을 우회하여 감염 PC에서 탐지 및 제거를 방지하기 위해 수행됩니다.

기존 파일이 처음부터 "UPATRE"에 의해 암호화되어 있었다고해도 헤더 "ZZP0"를 검색하여 "ZBOT '을 감지 할 수있었습니다. 그러나 현재 'ZBOT'는이 헤더를 사용하는 대신 임의의 헤더를 사용합니다. 또한 당사는 'ZBOT'가 파일의 확장자를 변경 한 것을 확인했습니다. 따라서 네트워크에서 "ZBOT '을 감지 할 수 어렵습니다.

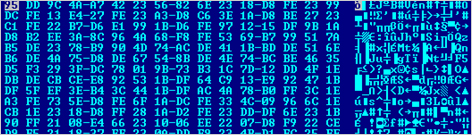

그림 1은 임의의 헤더의 예입니다.

|

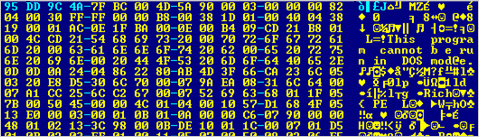

이러한 파일의 해독은 5 번째 이후의 바이트를 다운로더이다 "TROJ_UPATRE"에있는 키를 이용하여 실시합니다. 그림 2는 "1b23fed8h"을 XOR 키로서 이용하고 있습니다. XOR 연산이 실행되면 파일은 압축 된 실행 파일을 표시합니다. 해독에 사용 된 XOR 키는 검체에 따라 다릅니다.

|

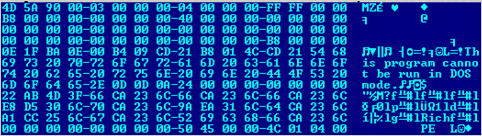

"UPATRE"변종은 파일의 복호화 된 부분에서 함수 "RtlDecompressBuffer"을 이용하여 실제 실행 파일을 가져옵니다. 그림 3은 궁극적으로 입수되는 원본 실행 파일입니다.

|

"UPATRE"는 성공적인 사회 공학 기법을 사용합니다. 예를 들어, Dropbox의 링크 를 이용하여 "ZBOT '나'NECURS"또 최근에는 "Cryptolocker"를 다운로드 시켰습니다. 그러나 다른 식으로도 진화를 계속하고 있습니다. 상기 XOR 키를 이용한 다운로드 파일의 해독도 "UPATRE"진화의 표현이라고 말할 수 있겠지요.

"UPATRE"뒤에있는 사이버 범죄자는 다운로드 파일을 암호화하는 방법이 이미 보안 제품에서 발견 된 것을 모르고 있습니다.따라서 사이버 범죄자들은 "UPATRE"이 위험성을 경감시키는 기술과 탐지를 피하기 위해 자신의 알고리즘을 변경하고 있습니다. 당사는 새로운 진화에 대비하여이 위협을 감시하고 있습니다.

다운로 "UPATRE"의 주요 기능은 "Gameover"같은 악성 활동의 중심이되는 악성 프로그램을 다운로드하는 것입니다. 과거에는 "Pony loader"나 스팸 메일 봇넷 "Cutwail"가 "Gameover"를 다운로드하기 위해 이용되고있었습니다. 당사는 2014 년 6 월, 미 연방 수사 국 (FBI)에 따르면 "Gameover"네트워크의 폐쇄에 협력 했습니다. 이 봇넷 활동의 폐쇄는 "Gameover"활동에 큰 영향을 주었다고 생각됩니다 만, 폐사는 사용자에게 극진한 보호를 제공하기 위해 'ZBOT'나 'UPATRE "같은 위협을 계속 감시 조사하고 있습니다.

※ 협력 작성자 : Lord Alfred Remorin

참고 기사 :

by Jaaziel Carlos (Threat Response Engineer)

'malware ' 카테고리의 다른 글

| Isolated Heap for Internet Explorer Helps Mitigate UAF Exploits (0) | 2014.07.02 |

|---|---|

| 시작 시간이 설정된 RAT "PlugX"C & C 설정 다운로드에 Dropbox를 악용 (0) | 2014.06.29 |

| Cyber Threat Landscape: Forecast (0) | 2014.06.18 |

| Cyber Threat Landscape: Attackers and Operations (0) | 2014.06.18 |

| Cyber Threat Landscape: Basic Overview and Attack Methods (0) | 2014.06.18 |