Microsoft가 개발 한 명령 콘솔 및 스크립트 언어이다 " Windows PowerShell "명령 줄은 특별히 시스템 관리를 위해 설계된 유용한 Windows 관리 도구입니다. PowerShell 명령 줄은 명령 줄의 신속한 성과 스크립팅 언어의 유연성을 겸비하고 있습니다. 이것은 IT 전문가가 Windows OS 및 Windows 응용 프로그램의 관리를 자동화하는 데 도움이됩니다.

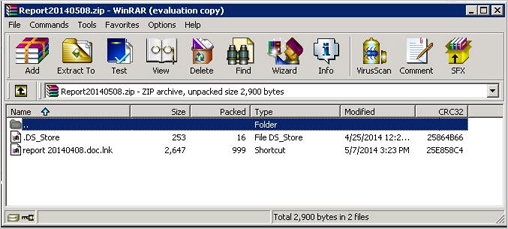

그러나 공격자들은이 강력한 스크립트 언어를 다시 악용하고 있습니다. 트렌드 마이크로는 2014 년 5 월 이번 공격의 발단으로서 「건강 진단서」를 말한다 E 메일을 확인했습니다. 이 E 메일은 미국에 본사를 둔 중국 신문 "Duo Wei Times」에서 보낸 것처럼 위장하고있었습니다. 이 E 메일에는 압축 파일이 첨부되어 잘못된 바로 가기 파일 (LNK)이 포함되어있었습니다. 이 악성 LNK 파일은 자신의 속성에 Windows PowerShell 명령을 가지고 " LNK_PRESHIN.JTT "로 감지됩니다. 이 코드는 Windows PowerShell 명령을 사용하여 파일을 다운로드하고 그 파일을 실행하기 위해 실행 정책을 해결합니다.

"LNK_PRESHIN.JTT"는 " TROJ_PRESHIN.JTT "로 검색되는 다른 악성 프로그램을 다운로드합니다."TROJ_PRESHIN.JTT '도 PowerShell 스크립트 파일에서 최종 불법 활동 인' BKDR_PRESHIN.JTT "을 다운로드하고 실행합니다.

|

당사의 분석에 따르면, "BKDR_PRESHIN.JTT"는 Microsoft Outlook 및 Internet Explorer (IE)에 대한 저장된 암호를 수집하는 기능을 제공합니다. 이 악성 프로그램도 정찰 목적으로 이용 가능한 감염 PC에서 특정 중요한 정보를 절취 할 수있는 자동 압축 풀림 파일입니다. 그림 2는이 악성 프로그램의 전체 감염의 흐름입니다.

|

그림 2가 보여주는 기술은 "Remote Access Tool (RAT) '의 하나 인' PlugX "나 표적 공격 캠페인" Taidoor "에서 사용되는 기술과 유사한 것 같습니다. 이 기술은 일반적인 실행 파일을 사용하여 DLL 구성 요소를 시작합니다. 그리고이 DLL 구성 요소가 해독이나 공격자의 궁극적 인 부정 활동이다 백도어 악성 프로그램의 실행을 담당하고 있습니다.

■ 여러 Windows OS를 노린 PowerShell을 악용

당사는 2014 년 1 분기 후반 Windows PowerShell과 같은 새로운 기술을 도입, Microsoft Word 및 Excel 파일을 노리는악성 프로그램 제품군 'CRIGENT " 에 주목했습니다. Windows PowerShell은 Windows 7 운영 체제 (OS) 이후에만 내장되어 있기 때문에 이것은 보안 연구원에게 의미있는 관찰했다. 그러나 PowerShell이 설치되어 있으면 Windows XP를 탑재 한 PC에서도 감염 될 가능성이 있다는 것입니다.

Windows XP에 이어 Windows 7은 여전히 2013 년 4 월부터 2014 년 4 월 사이에 가장 많이 사용 된 OS 중 하나입니다.사이버 범죄자와 공격자가 Windows PowerShell의 기능을 이용하여 가능한 많은 PC를 감염시켜 네트워크에 침입하려고하는 것은 이상한 일이 아닙니다.

아시다시피 Windows XP 지원은 벌써 종료하고 있습니다. 따라서 특히 Windows XP에 설치된 Windows PowerShell은 공격자에 허점을주게됩니다. 이 악성 프로그램의 코드는이 악성 프로그램이 "PowerShell v1.0"을 이용하는 것을 제안하고 있으며, 이론적으로는 Windows XP SP2, Windows Server 2003 또는 Windows Vista 설치 된 PC도이 위협 위험이 있습니다. 이전 본 블로그 게시물 " Windows PowerShell을 사용 Word 및 Excel 파일을 감염시키는 새로운 악성 프로그램의 제품군을 확인 "에서 살펴본 바와 같이,이 악성 프로그램이 이용하는 기술은 일반적인 것이 아니므로 일반적 잘못된 바이너리를 모니터링하여 IT 관리자는이 새로운 악성 프로그램을 놓칠 수 있습니다. Windows PowerShell의 악용은 말하자면 일종의 '흑 마술'같은 것입니다. 악성 프로그램을 개발하는 사이버 범죄자들은이 매우 강력한 Windows 기능을 이용하여보다 성공적인 위협을 만들어내는 것에 초점을 바꾼 것 같습니다.

참고 기사 :

by Maersk Menrige (Threats Analyst)

'Security_News > 해외보안소식' 카테고리의 다른 글

| Analyze and Crack GSM Downlink with a USRP (0) | 2014.06.04 |

|---|---|

| Introducing Border Patrol, service authentication at the border (0) | 2014.06.04 |

| GameOver Zeus P2P Malware (0) | 2014.06.02 |

| FTC, 데이터브로커에 대한 투명성, 책임성 추진 (0) | 2014.06.01 |

| 아이폰, 아이패드 잠금 후 돈요구 (0) | 2014.06.01 |