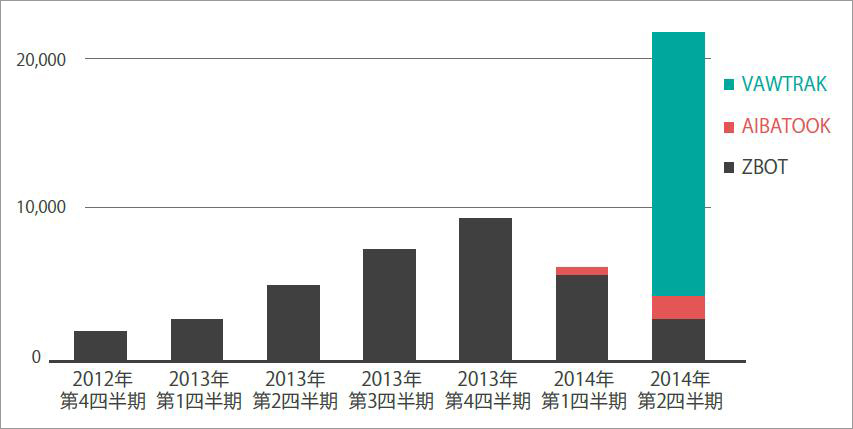

2014 년 1 월 ~ 6 월기의 부정 송금 피해는 약 18 억 5200 만엔으로 전년 동기 대비 약 9 배 늘어났다와 경찰청이 지난 주 발표했다. 이 중 하나 주목할만한 점은 주요 금융 기관뿐만 아니라 많은 지방의 금융 기관이 표적이되고 있다는 점입니다. 인터넷 뱅킹의 부정 송금 피해에 대해 일반인들로부터 자주 듣는 질문 중 하나가 "대기업 이외를 사용하고 있다면 관계없는 것은? '라는 점입니다. 그러나 이번 발표에서도 부정 송금의 위협에 위협 받고있는 것은 대형 금융 기관뿐만 아니라는 것이 밝혀지고 있습니다. 또한 트렌드 마이크로의 조사에서도 인터넷 뱅킹을 노린 악성 프로그램 "온라인 은행 사기 도구"의 현상에 대해 지금까지 계속 조사를 실시하고 있습니다. 온라인 은행 사기 도구의 국내 감지 대수는 2014 년 1 월 ~ 6 월기에 30,553대로 전년 동기 대비 3.9 배에 부풀어 오르고 있습니다.

|

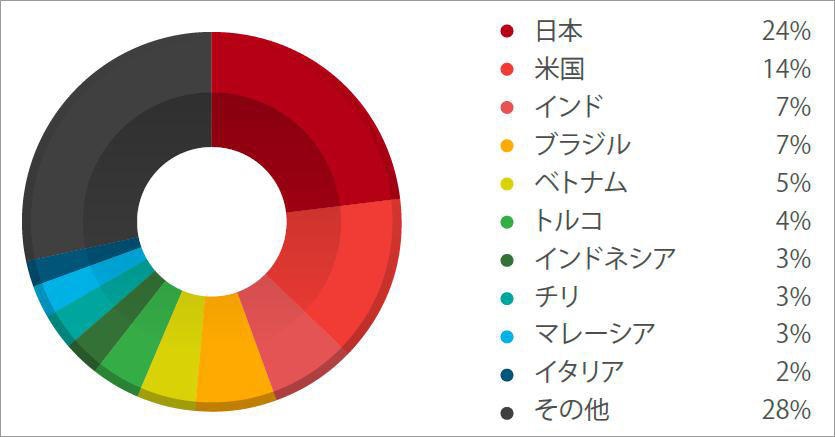

또한 전 세계에서 발견 대수의 국가 별 비율을 보면, 일본은 4 월 ~ 6 월기에는 지금까지 연속 1 위였던 미국을 제치고 처음으로 세계 1 위를 차지한 것으로 나타났다 있습니다. 온라인 은행 사기 도구의 위협이 1,2 년에 어떻게 빠르게 국내에 비집고 들어가오고 있는지 알 수 있습니다.

|

온라인 은행 사기 도구 중에서도 지금까지 맹위를 떨치고 왔지만 하나가 "Web 주입"라는 JavaScript 파일을 사용하여 정규 사이트 화면에 가짜 인증 화면을 표시하고 난수표 문자열과 비밀번호를 사취하는 것이 었습니다. 이 경우 범죄자들은 훔친 인증 정보를 사용하여 스스로 인터넷 뱅킹 사이트를 방문 부정 송금을 실시하는, 즉 사람이 개입해야했습니다.

2014 년 들어 트렌드 마이크로는 Web 주입 공격 속에서도 새로운 공격 방법을 가진 것을 확인했습니다."ATS (Automatic Transfer System, 자동 이체 시스템)」라고 불리는 것으로, 사람의 개입을 필요로하지 않고 감염된 단말기에서 JavaScript 파일을 사용하여 부정 송금을 자동으로 할 것입니다. 트렌드 마이크로는 2012 년에 해외 ATS를 처음으로 확인하고 있습니다 만,이 ATS는 주로 일회용 암호 같은 두 요소 인증의 벽을 깨기 위해 개발 된 것으로 생각됩니다.

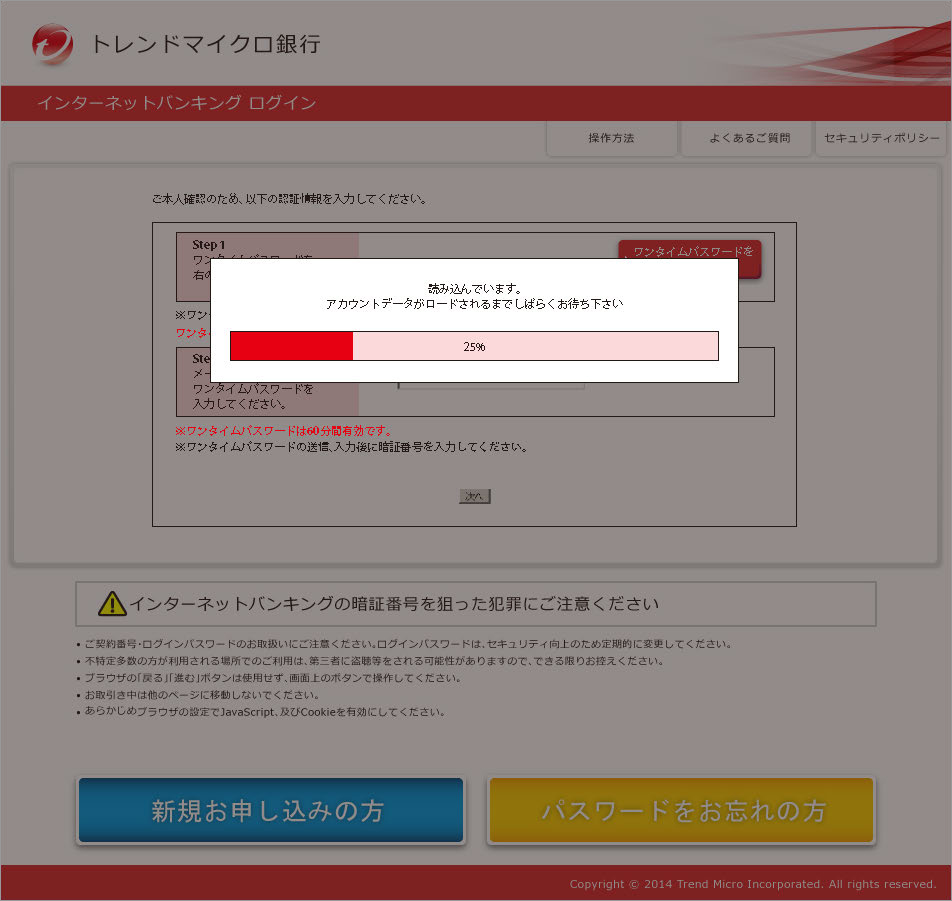

이번 트렌드 마이크로가 확인했다 "VAWTRAK"라는 온라인 은행 사기 도구는 2014 년 5 월에 처음 확인 된 것으로, 4 월 ~ 6 월기에는 국내에서 약 2 만대의 PC에서 검출이 확인되어 있습니다. "VAWTRAK"감염 터미널에서 부정 송금을 자동으로 실시하고있는 동안 그림 3과 같은 진행률 표시 줄을 표시 할 수 "VAWTRAK」의 특징 중 하나입니다. 부정 송금을 실시하는 가운데, 추가 인증 정보가 필요할 경우에는 해당 정보를 입력하라는 가짜 화면을 이용자에게 정보를 입력시켜 궁극적으로 부정 송금을 완수합니다.국내 금융 기관에서는 지난 몇 년 원타임 패스워드를 중심으로 한 이중 인증의 활용이 진행되고 있습니다 만, 서양 금융 기관에 의한 비교적보다 선진적인 대처를 근거로 사이버 범죄자는 두 요소 인증 도 돌파하는 공격 기술을 이미 개발하고있는 것입니다.

|

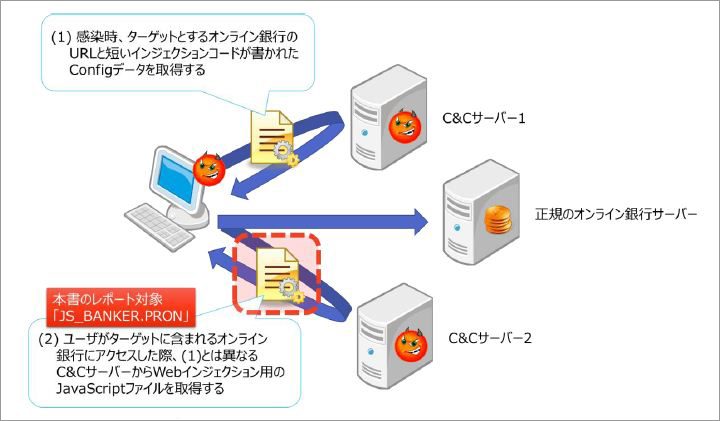

또한 이번에 확인 된 검체의 또 다른 특징은 공격 대상의 다입니다. 2014 년 7 월 1 일에 분석을 실시한 경우에는 대기업을 중심으로 한 은행 6 행, 신용 카드 회사 20 개사 등 총 26 개사를 대상으로하고있는 것이 Config 데이터 (설정 데이터) 분석에서 밝혀 되었습니다. 그러나 7 월 31 일에 다시 조사를 실시했을 때이 Config 데이터가 업데이트되어 새로운 지방 은행 11 개사가 공격 대상이 더해져 총 37 개 은행, 신용 카드 회사가 표적이되고있다 확인했습니다. 이러한 공격의 증가가 확인 된 것은 이번 분석을 한 검체의 그 행동에 이유가 있습니다. 이번 분석 한 검체는 PC에 감염되면있는 C & C 서버에 접속 해 공격 대상 모두가 포함 된 Config 데이터를 다운로드합니다. 즉, PC에 감염된 검체를 변경할 필요없이 공격 대상을 변경, 추가 할 가능하다는 것입니다. 그리고 감염된 단말기에서 인터넷 뱅킹 이용자가 공격 대상 사이트에 액세스하면이 검체는 이번에는 다른 C & C 서버에 연결하여 해당 인터넷 뱅킹에 대한 공격에 필요한 Config 데이터를 세트 다운로드합니다.

|

이번에 실시한 ATS의 분석 결과는 연구 논문 ' 한국의 인터넷 뱅킹을 노리는 자동 부정 송금 시스템을 분석」에서 설명되어 감염에서 자동 부정 송금의 실행까지의 움직임을 자세하게 해설하고 있습니다.

온라인 은행 사기 도구와 같은 위협에 감염되지 위해서도 종합적인 보안 소프트웨어의 도입은 필수적입니다. 그 중에서도 감염원이되는 악성 사이트에 대한 액세스 및 인증 정보의 무단 사이트로 전송을 차단하는 Web 평판과 같은 기능을 적극적으로 채용 해 주셨으면 대책입니다. 또한 감염에 있어서는 PC에 소프트웨어의 취약점을 악용하는 경향이 있기 때문에 패치 적용을 포함 OS 및 소프트웨어는 항상 최신 상태로하는 것도 중요합니다. 그리고 이러한 사이버 범죄의 피해를 당하지 않기 위해서라도 이러한 범죄의 수법을 이해하는 것이 피해를 미연에 방지 하는데도 도움이됩니다.

한편, 이번 분석 한 ATS의 위협은 트렌드 마이크로는 각각 PC를 감염시킬 실행 파일에 관해서는 "BKDR_VAWTRAK.FOO"JavaScript 파일은 "JS_BANKER.PRON"로 검색합니다. 또한 연결되는 C & C 서버는 " Trend Micro Smart Protection Network "의 기능 중 하나 인 ' Web 평판 "에 의해 차단합니다.

트렌드 마이크로는 인터넷 뱅킹 이용자를 노린 사이버 범죄에 대해서는 계속 모니터링을 계속하고 있지만 이번에 공개 한 정보가 부정 송금 피해자의 절감에 조금이라도 기여할 수 있기를 바랍니다 있습니다.

트렌드 마이크로 연구 논문 : "일본의 인터넷 뱅킹을 노리는 자동 부정 송금 시스템을 분석"

|

'Security_News > 해외보안소식' 카테고리의 다른 글

| Chrome 확장 기능의 보안 조치를 회피하는 악성 프로그램 확인 (0) | 2014.09.12 |

|---|---|

| 미국 대형 홈 센터 "Home Depot"의 POS 시스템에 대한 무단 침입 "BlackPOS" (0) | 2014.09.12 |

| 금융 기관을 노리는 사이버 공격 '에멘탈 작전'위협 (0) | 2014.09.12 |

| Odd Persistent Password Bruteforcing (0) | 2014.09.10 |

| 中, 연구원들의 구글 검색 감시 (0) | 2014.09.10 |