스위스 에멘탈 치즈처럼 인터넷 뱅킹 계정을 보호하는 방법에 구멍이 있을지도 모릅니다. 사이버 범죄자들이 고객의 온라인 계정에 접근하는 것을 막기 위해 금융 기관은 지금까지 다양한 대책을 시도했습니다. 비밀번호와 비밀번호, 결제 인증 번호 (Transaction Authentication Numbers, TAN) 세션 토큰 (일회용 암호) 등이 모두는 인터넷 뱅킹 사기를 방지하기 위해 만들어진 것입니다. 그러나 트렌드 마이크로에서는 이러한 해결 방법의 하나 원 타임 패스워드를 무너 뜨리는 것을 노린 공격을 확인했습니다. 사이버 범죄자 집단은 어떻게이 공격을 한 것입니까?

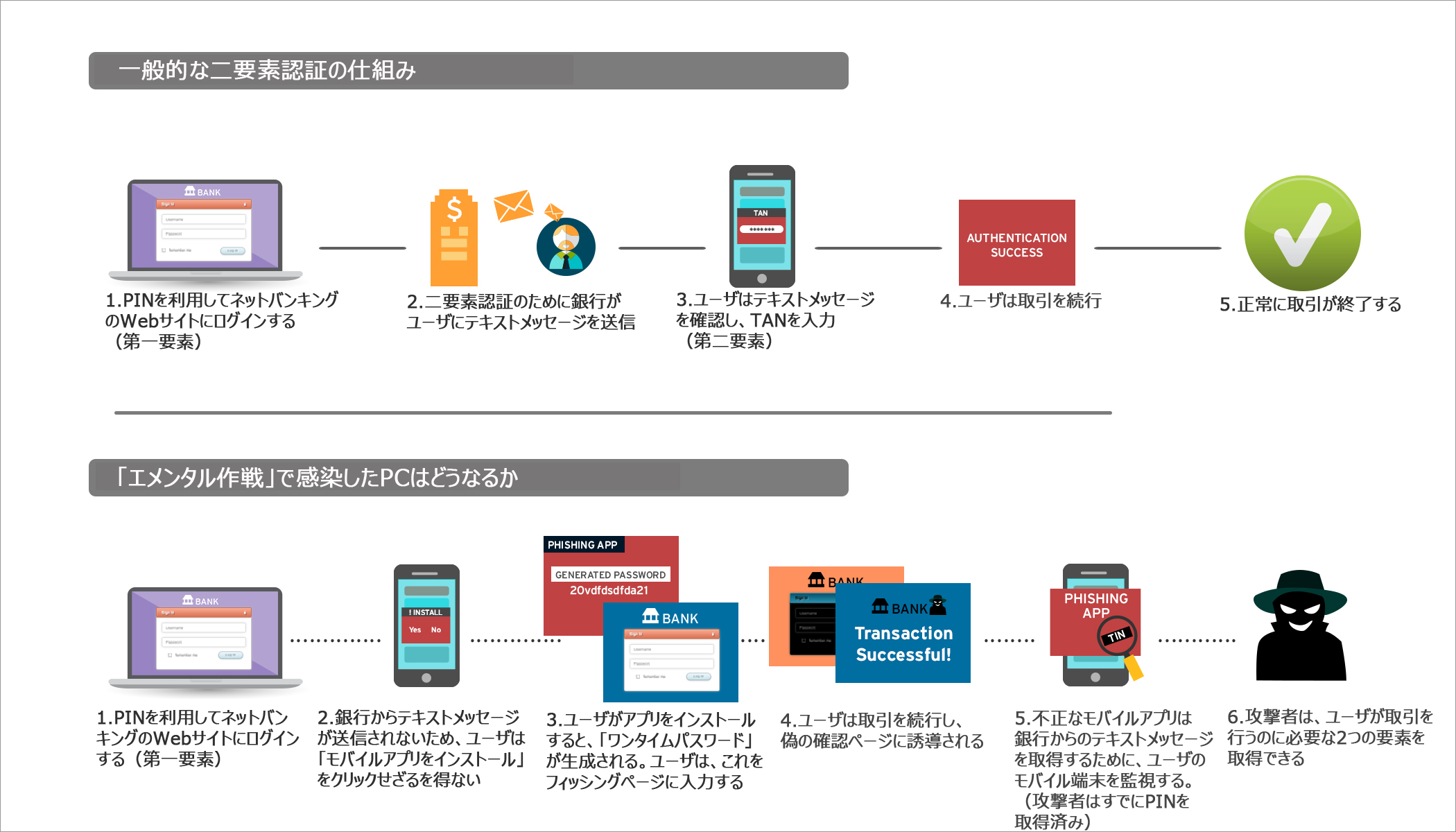

이 사이버 범죄자 집단은 "SMS 메시지 (이하 문자 메시지)"를 통해 전송되는 일회용 암호를 도입하고있는 은행을 대상으로합니다. 일회용 암호는 사용자의 모바일 기기를 보조 수단으로 이용하는 이중 인증입니다. 인터넷 뱅킹의 Web 사이트에 로그인하기 위해 은행은 사용자에 숫자가 포함 된 문자 메시지를 보냅니다. 사용자는 은행과 거래를하기 위해 일반 사용자 이름과 암호 외에 그 숫자를 입력해야합니다. 오스트리아, 스웨덴, 스위스 외에 유럽의 일부 은행에서는 원타임 패스워드를 기본값으로 사용합니다.

사이버 범죄자는 유명한 온라인 소매업를 가장하여 이들 국가의 사용자에게 스팸 메일을 보냅니다. 사용자가 잘못된 링크 나 첨부 파일을 클릭하면 악성 프로그램이 PC에 감염됩니다. 여기까지의 공격은 매우 일반적인 것으로, 위협의 관점에서 보면 아무 재미도 없을지도 모릅니다.

그러나, 여기가 비정상적인 곳입니다. 사용자의 PC는 실제로는 감염되지 않습니다. 적어도 일반적인 온라인 은행 사기 도구는 감염되지 않습니다. 이 악성 프로그램은 PC의 환경 설정을 변경 한 후 자신을 삭제합니다. 즉, 찾을 수없는 감염입니다. 설정 변경은 거의 없지만 큰 영향을 미칩니다.

이 악성 프로그램의 불법 활동은 다음과 같습니다. 사용자 PC의 DNS 설정이 사이버 범죄자가 관리하는 다른 서버에 유도하도록 변경됩니다. 그리고이 악성 프로그램은 감염 PC에 악성 SSL 루트 인증서를 설치합니다. 그 결과 잘못된 HTTPS 서버가 초기화되기 때문에 보안 경고가 나타날 수는 없습니다.

|

그 후, 감염된 PC에서 사용자가 인터넷 뱅킹의 Web 사이트에 액세스하려고하면 인터넷 뱅킹의 Web 사이트에 보이는 잘못된 Web 사이트로 유도됩니다. 지금까지는 이러한 Web 사이트는 정교한 피싱 페이지에 불과했지만, 이번 사이버 범죄자 집단은 훨씬 더 악성이었습니다. 사용자가 인증 정보를 입력하면 사이버 범죄자 집단은 모바일 단말기에 응용 프로그램을 설치하도록 지시합니다.

이 잘못된 Android 단말 용 응용 프로그램은 은행의 원타임 패스워드 생성 응용 프로그램을 가장합니다.사실,이 잘못된 응용 프로그램은 은행에서 짧은 메시지를 가로 채서 자신의 명령 및 종류별 (C & C) 서버 나, 혹은 다른 모바일 단말기의 전화 번호를 도청 한 정보를 전송합니다. 즉, 사이버 범죄자는 피싱 사이트를 통해 사용자의 온라인 은행의 인증 정보를 절취하는뿐만 아니라 온라인 은행에 필요한 일회용 암호도 절취하는 것입니다. 이렇게 사이버 범죄자는 사용자의 인터넷 뱅킹 계정을 완전히 관리 책임지게됩니다.

"에멘탈 작전 '이라고 이름 붙여진이 대규모 불법 활동을 생각해 봅시다. 이용자의 모국어로 작성된 스팸 메일을 보내는 활동, PC에 상주하지 않는 악성 프로그램 가짜 DNS 서버 피싱 페이지, Android 단말 용 악성 프로그램, C & C 서버, 그리고 백 엔드에있는 서버. 이 사이버 범죄자 집단은 결코 게으른하지 않습니다.

이 공격의 뒷면에있는 사이버 범죄자들은, 스위스, 오스트리아, 스웨덴의 인터넷 사용자를 대상으로하고 있습니다. 2014 년 5 월에는 일본의 인터넷 사용자가 표적이 될 수있는 사용자로 추가되었습니다. 당사는 이러한 사이버 범죄자들을 "- = FreeMan = -"와 "Northwinds '라는 온라인상의 닉네임으로 추적 할 수있었습니다. 이 사이버 범죄자 집단은 2011 년부터 불법 활동을 실시하고 있으며, 당시는 「SpyEye」나 「Hermes」라는 기성품 악성 프로그램을 확산하고있었습니다. 최근 이용 된 파일을 보면이 사이버 범죄자 집단은 적어도 2 종류의 암호화 서비스를 이용하고 있다고 생각됩니다. 그 하나는 우즈베키스탄 개인 사용자가 운용하고있는 것입니다. 또 하나의 암호화 서비스에 대해서는 아직 밝혀져 있지 않습니다.

이 공격에서 사용 된 방법에 대한 자세한 내용은 다음의 연구 논문을 참조하십시오. 또한 스위스의 대학 기관에서 컴퓨터 응급 대응 팀 (CERT) "SWTICH.CH '에서도 Web 사이트에서"에멘탈 작전'에 관한 연구 결과 를 공개하고 있습니다.

- 연구 논문 " 금융 기관을 노리는 사이버 공격 '에멘탈 전략 "위협"

참고 기사 :

by David Sancho (Senior Threat Researcher)

번역 : 시나가와 아키코 (Core Technology Marketing, TrendLabs)

'Security_News > 해외보안소식' 카테고리의 다른 글

| 미국 대형 홈 센터 "Home Depot"의 POS 시스템에 대한 무단 침입 "BlackPOS" (0) | 2014.09.12 |

|---|---|

| 국내 은행 · 신용 카드 회사 37 개사를 노리는 자동 부정 송금 도구를 철저 분석 (0) | 2014.09.12 |

| Odd Persistent Password Bruteforcing (0) | 2014.09.10 |

| 中, 연구원들의 구글 검색 감시 (0) | 2014.09.10 |

| 홈디포社, 결제시스템 해킹 인정 (0) | 2014.09.10 |