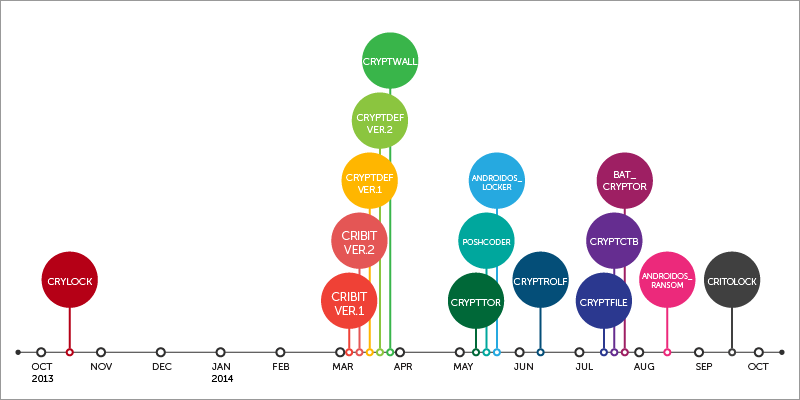

"CryptoLocker"는 파일을 암호화하는 기능, 교묘 화 한 ' 몸값 요구 형 악성 프로그램 (랜섬웨어) '에서 2013 년 10 월에 처음으로 확인되었습니다. 이 랜섬웨어는 새로운 기술과 방법을 더하면서 끊임없이 진화하고 조기 탐지를 회피하고, 의심의 여지가없는 사용자에게 파일을 복원위한 '몸값'을 요구합니다.

■ "Cryptographic Locker Ransomware"

트렌드 마이크로가 2014 년 9 월에 확인 된 랜섬웨어 변종은 "CryptoLocker"고하는 것이 었습니다. 이 랜섬웨어는 당사의 제품은 " TROJ_CRITOLOCK.A "로 감지됩니다. "Cryptographic Locker Ransomware"라고 명명 된이 랜섬웨어는 프로그래밍 언어 "Microsoft Intermediate Language (MSIL)"에 컴파일 된 압축 파일입니다. 즉, 종래의 「CryptoLocker "와 달리 실행하기 위해서는".NET framework "플랫폼이 필요합니다.

"TROJ_CRITOLOCK.A"는 "DOCX", "PSD", "RTF", "PPT", "PPTX", "XLS", "XLSX", "TXT"라는 확장자를 가진 광범위한 파일을 암호화 있습니다. 그 후, 암호화 된 파일을 파일 이름 "<원본 파일 이름과 확장자> ._ clf"로 변경합니다. 이 악성 프로그램은 차세대 암호화 표준 "Advanced Encryption Standard, AES」에 선정 된 공통 키 암호화 알고리즘"Rijndael (라인 다르) "를 이용합니다. 이것은 공개 키 암호화 알고리즘을 이용하는 「CryptoLocker "와 다른 점입니다.

|

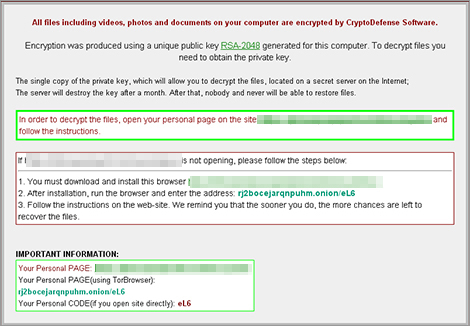

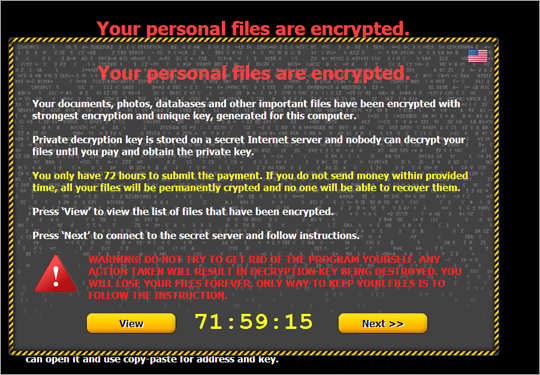

당사의 분석에 따르면, "TROJ_CRITOLOCK.A"는 감염된 PC의 파일을 암호화하면 파일을 암호화 한 것을 사용자에게 알리는 메시지를 표시합니다 (그림 2). 그리고 암호화 된 파일의 "비밀 열쇠 '를 얻기 위해"Bitcoin (비트 코인) "에서 몸값을 지불하는 사용자에게 요청합니다. 비트 코인 금액은 명령 및 제어 (C & C) 서버가 비트 코인의 수취인 함께 보내는 패킷에 의해 결정합니다. 당사에서 분석을 실시한 경우, 몸값으로 0.2 비트 코인을 요구했습니다.

|

이 랜섬웨어는 또한 감염된 PC에 「열쇠」라고 암호를 해독하는 데 필요한 "초기화 벡터"를 임의로 생성합니다. 그리고 이러한 정보를 자신의 C & C 서버로 전송합니다. 또한이 랜섬웨어는 특정 시스템 정보를 수집하고 특정 URL에 연결하여 정보를 송수신하고 PC의 보안을 침해합니다. 또한 일부 프로세스를 종료시킵니다.

■ 개량을 계속 "CryptoLocker"

2014 년 초 당사는 "Cryptobit", "CrytoDefense", "CryptoWall", "POSHCODER", "Cryptoblocker", "Cryptroni / Critoni"라는 파일을 암호화하는 랜섬웨어 변종 확인했습니다. 당사의 제품은 "CryptoLocker"의 첫 번째 버전을 "CRILOCK"로 검색합니다. 최근 당사가 확인한 변종은 "BAT_CRYPTOR "로 검출되는 배치 파일의 랜섬웨어입니다. 변종은 자신의 성질을 가져, 각각 특징적인 불법 활동을 수행합니다.

"Cryptorbit"익명 통신 시스템 "The Onion Router (Tor) '를 장착 한'Tor 브라우저"를 이용하도록 사용자에게 요청합니다. Tor 브라우저의 이용은 탐지 회피를위한, 네트워크 불법 활동을 은폐합니다. 한편 'Cryptodefense "는 Tor 브라우저를 통해 결제 페이지에 액세스하기위한 지침을 설명하는 Web 페이지를 표시합니다.

|

"Cryptowall"은 "메모장"에서 만든 협박장을 엽니 다. 이 협박장 또한 Tor 브라우저를 통해 결제 페이지에 액세스하기위한 지침이 나와 있습니다. "CryptoLocker"의 초기 버전은 몸값 지불을 위해 그래픽 사용자 인터페이스 (GUI)를 표시합니다. "CRITONI」나 「Cryptoblocker"도 GUI 및 "CryptoLocker"의 초기 버전과 비슷한 화면을 표시합니다.

|

올해 5 월에 확인 된 " POSHCODER "라는 랜섬웨어 변종은 암호화하기 위해 Microsoft가 개발 한 명령 콘솔 및 스크립트 언어 인"Windows PowerShell "기능을 이용했습니다. 사이버 범죄자와 공격자는 표적으로 한 PC 나 네트워크에서의 탐지를 피하기 위해이 기능을 악용했습니다.

또한 동월 당사는 " ANDROIDOS_LOCKER.HBT "로 감지되는 모바일 버전 랜섬웨어를 처음으로 확인했습니다. 이 랜섬웨어는 다른 암호화 랜섬웨어 변종과 마찬가지로, Tor 브라우저를 이용합니다. 또한이 랜섬웨어는 가짜 어플리케이션 「Sex xonix '을 가장 타사 앱 스토어를 통해 다운로드됩니다. 8 월에는 "ANDROIDOS_RANSOM.HBT "로 검색되는 다른 모바일 버전 랜섬웨어가 등장했습니다. 이 랜섬웨어는 자신을 제외한 모든 응용 프로그램을 종료하고 SD 카드의 정보를 암호화하는 것으로 알려져 있습니다.

|

■ 사용자가주의해야 할 것은

이러한 "CryptoLocker"개선을 고려하면이 악성 프로그램은 보안 위협의 하나이며 계속 추측됩니다. 개인 사용자 및 기업 시스템과 모바일 단말기를 보호 할 필요가있을 것입니다. 사용자는 결코 몸값을 지불하지 않도록하십시오. 그러한 일이 사이버 범죄자의 악성 행위를 증대시킬 수 있습니다. 또한 이러한 위협을 탐지하는 보안 제품을 설치하는 것도 좋습니다. 또한 중요한 파일이나 서류는 백업 해두면 좋을 것입니다.

또한 사용자가 랜섬웨어에 대한 정보를 항상 얻도록 유의 해주세요. 이러한 의식을 갖는 것은 정보 시스템을 보호하는 데 도움이된다.

Trend Micro 제품을 사용할 사용자가 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은이 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

덧붙여 "TROJ_CRITOLOCK.A"관련 해시는 다음과 같습니다.

- 0f86c35697d16b2516601e9472264b87259672f2

※ 협력 저자 : Rhena Inocencio

참고 정보 :

참고 기사 :

- " The Prevalence of Crypto-Ransomware "

by Alvin Bacani (Research Engineer)

번역 : 시나가와 아키코 (Core Technology Marketing, TrendLabs)

'Security_News > 해외보안소식' 카테고리의 다른 글

| Spoofed SNMP Messages: Mercy Killings of Vulnerable Networks or Troll? (0) | 2014.09.19 |

|---|---|

| 표적 공격에 사용되는 64 비트 "MIRAS"확인 (0) | 2014.09.19 |

| 미국 전력망, 사이버공격에 중단되지 않아 (0) | 2014.09.18 |

| 온라인통신 암호화 오픈소스 프로젝트 발족 (0) | 2014.09.18 |

| NIST, 디지털증거 소위원회 설립 (0) | 2014.09.18 |