트렌드 마이크로는 2014 년 8 월 유럽을 기반으로하는 IT 기업에 대한 표적 공격 확인이 표적 형 공격에 관련된 악성 프로그램 "MIRAS"제품군을 조사하고 있습니다. 당사의 분석에서이 공격에서 사용 된 "BKDR64_MIRAS.B "은 64 비트 버전의 악성 프로그램에서 표적 공격 정보 송출 단계에서 이용 될 것으로 생각됩니다. "MIRAS"는 Windows 운영 체제 (OS)의 32 비트 버전 ( " BKDR_MIRAS.B ") 및 64 비트 버전이 확인되고 있습니다.

■ "BKDR64_MIRAS.B"분석

"MIRAS"는 백도어 악성 프로그램입니다. 이 악성 프로그램의 주요 부정 활동은 파일 및 시스템 조작으로 즉, 공격자는 감염 피해를 입은 사용자의 개인 정보를 얻을 수 있음을 나타냅니다.

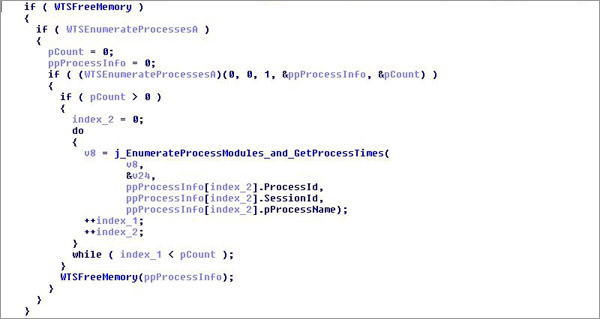

이 백도어 악성 프로그램은 정보 수집의 불법 활동 외에도 '원격 데스크톱 세션 호스트 (RD 세션 호스트) "에 연결된 PC를 주로 노리고있는 것 같습니다. "MIRAS"는 일반적으로 사용되는 Process Status API "EnumProcesses"대신 RD services API "WTSEnumerateProcesses"를 이용합니다. 공격자는 또한 실행중인 프로세스를 열거 할 수 있습니다. 따라서 당사는이 공격자는 RD 세션 호스트 서버를 통해 표적으로 한 사용자가 어떻게 워크 스테이션에 로그인하는 방법을 알고 있다고 추측하고 있습니다.

|

이 악성 프로그램은 파일 및 디스크 관리 모듈은 광범위하게 파일의 정보를 절취합니다. 공격자는 명령 "Enumerate all logical drives"및 "Get logical drive 's drive type and disk space"를 통해 감염된 PC에 큰 변화가있을 경우 언제든지 그것을 알 수 있습니다.

공격자는 또한 표적으로 한 파일의 업데이트를 알 수 있습니다. "MIRAS"프로세스 메니저 모듈은 표적 공격의 정보 전달 단계에서 또 하나의 중요한 역할을합니다. 이 모듈은 공격자가 프로세스가 생성 된 날짜 및 시간 정보를 알 수 있습니다. 프로세스의 생성 날짜에 따라 프로세스의 경과 시간을 알 수 있기 때문에 이것은 중요한 정보입니다. 예를 들어, PC에서 프로세스의 경과 시간에 따라 그 프로세스의 중요도가 확인할 수 있습니다.

또한이 백도어 악성 프로그램의 기능은 공격자가 다른 프로세스가 사용하는 모듈의 전체 상을 알 수 있습니다. 예를 들어, 공격자는 표적으로 한 사용자의 PC에서 모듈은 DLL 파일을 빼앗는 공격과 취약점 공격을 실행하고 PC를 제어 할 수 있습니다.

또한 원격 쉘 모듈에서 공격자는 현재 로그인 된 사용자에게 부여 된 권한을 가지고 있다고 간주 원격 셸에서 실행 가능한 모든 작업을 할 수 있습니다.

당사는이 악성 프로그램의 명령 및 제어 (C & C) 서버를 확인했습니다 (96 [] 39 [] 210 [] 49). 이 C & C 서버는 2013 년 11 월에 이미 이용되고 있으며, 미국에 놓여 있습니다.

■ 증가하는 64 비트 OS를 겨냥한 공격

64 비트 OS에서 실행되는 악성 프로그램을 이용한 위와 같은 공격 사례는 당사가 " 2H 2013 Targeted Attack Trends report (영문) "중에서 에서 표적 형 공격에 관련된 모든 악성 프로그램 중 거의 10 %가 64 비트 버전에서만 실행되는 고 말했다 내용을 지시합니다. 64 비트 OS의 보급률 상승에 따라 당사에서도 " KIVARS "변종을 비롯한 64 비트 버전의 악성 프로그램을 이용한 공격에 대해 조사를 계속하고 있습니다.

■ 트렌드 마이크로의 대책

이러한 공격은 일반적으로 흔적을 전혀 또는 거의 남기지 않도록 설계되어 있기 때문에 IT 관리자는 "침입의 흔적 (Indicators of Compromise, IOC)」나 「이상」의 가능성을 보여주는 물건을 어디에서 발견 할 수 있는지를 아는 것이 중요합니다. "이상"은 예를 들어, 큰 사이즈의 의심스러운 파일입니다. 이러한 파일은 종종 정보 유출을 시사 네트워크에서 절취 한 정보가 포함되어있을 가능성이 있기 때문에 확인이 필요합니다. 공격자는 정보 전달의 단계 전에 표적으로 한 시스템 내에 절취 한 파일을 저장하는 것이 많이 있습니다. 시스템에 "MIRAS"가 침입하는 것을 나타내는 파일 중 하나는 "<System> /wbem/raswmi.dll"입니다.

"MIRAS"과 같은 위협으로부터의 위험을 줄이기 위해 기업은 " 사용자 정의 디펜스 '를 실천하는 것이 필요합니다. 이러한 보안 조치를 통해 장기적인 피해 전에 IT 관리자는 표적 공격과 최신 위협을 신속하게 탐지, 분석, 대응 할 수있을 것입니다.

다양한 표적 공격에 대한 정보와 대책의 생각은 다음의 정보를 참조하십시오 :

- 국내 표적 형 사이버 공격 분석

- 트렌드 마이크로가 제창하는 차세대 보안 "Next Generation Threat Defense"

- '철벽 수비'는 존재하지 않는다! ? 위협의 변화를 포착 차세대 대책이란

- 보안 매거진 TREND PARK : 표적 공격 최신 동향과 대책

- Threat Intelligence Resources on Targeted Attacks (영문)

- IT 관리자가 가진 표적 공격 대책 5 가지 오해

- 기업의 네트워크를 노리는 표적 공격의 징후를 알 7 점

- 네트워크를 보호하기 위해 네트워크 보안에서 IT 관리자가 배울 수

협력 저자 : Maersk Menrige

참고 기사 :

by Abraham Camba (Threat Researcher)

번역 : 시나가와 아키코 (Core Technology Marketing, TrendLabs)

'Security_News > 해외보안소식' 카테고리의 다른 글

| 이볼루션 온라인 블랙 마켓 급성장 (0) | 2014.09.21 |

|---|---|

| Spoofed SNMP Messages: Mercy Killings of Vulnerable Networks or Troll? (0) | 2014.09.19 |

| 다양 화하는 랜섬웨어 그 수법을 해설 (0) | 2014.09.19 |

| 미국 전력망, 사이버공격에 중단되지 않아 (0) | 2014.09.18 |

| 온라인통신 암호화 오픈소스 프로젝트 발족 (0) | 2014.09.18 |