Google 연구자 Bodo Möller 씨, Thai Duong 씨 및 Krzysztof Kotowicz 씨는 2014 년 10 월 14 일 (현지 시간) "Secure Sockets Layer (SSL)"버전 3.0에 존재하는 심각한 취약성에 대한 연구 논문 을 공개했습니다. 이 취약점을 이용하면 공격자는 패딩 오라클 공격에 의해 암호화 통신의 일부 (주로 쿠키 정보)을 해독 할 수 있습니다.

취약점의 요점은 다음과 같이됩니다.

- CVE 식별자 : CVE-2014-3566

- 통칭 명 : POODLE (Padding Oracle On Downgraded Legacy Encryption)

- 취약점 내용 : 공격자는 SSL 3.0을 사용 암호화 통신에 요청 전송을 반복 시도 암호화 통신의 일부를 해독 할 우려가 발생. 또한 공격자는 TLS / SSL 버전을 다운 그레이드시킬 수있다.

- 예상되는 피해 : Web 사이트 이용시 인증 정보 (쿠키, 토큰 등)를 절취하는

- 해결 방법 : 서버, 클라이언트 모두, SSL3.0을 해제하려면

■ "POODLE"을 이용하는 공격 방법

위의 연구 논문에 따르면, 이번 심각한 문제는 SSL 3.0의 블록 암호의 패딩 검증에 있습니다. 이 패딩은 프로토콜에 따라 검증되지 않습니다. 따라서 공격자는 임의 데이터를 패딩으로 활용하여 거기에서 하나 이전 데이터를 반복적으로 추측하여 암호화 된 통신을 1 바이트 씩 평문으로 해독하고 얻을 수 있습니다.

SSL 3.0은 15 년 전에 출시 된 구식 암호화 프로토콜입니다. 그 후, 「Transport Layer Security (TLS) "에 인계 될 것입니다, TLS의 최신 버전은 1.2입니다. 그러나 SSL / TLS는 Web 서버와 클라이언트 사이의 한쪽이 최신 버전에 해당하지 않는 경우 이전 버전의 프로토콜로 연결을 시도하는 동작이 있습니다.

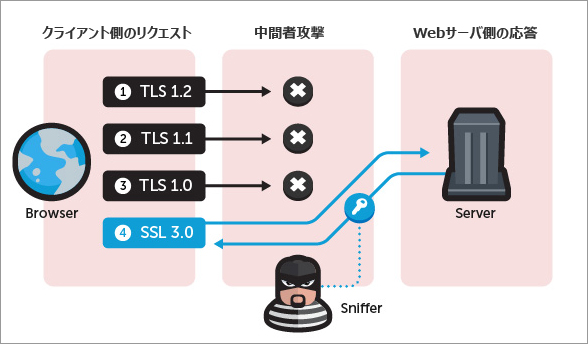

이것을 근거로 "POODLE"또 다른 요소 인 SSL / TLS 버전 다운 그레이드에 대해 설명합니다 (그림 1 참조). 대부분의 브라우저는 TLS 버전 1.2까지 대응하고 있습니다. 첫 번째 응답 확인 브라우저는 지원하는 최신 버전의 TLS1.2을 사용합니다. 이 응답 확인이 실패하면 브라우저 버전을 내려 다시 응답 확인합니다. 예를 들어, TLS 1.1에 다시 연결하고 그것도 실패하면 TLS1.0에 연결하고 다시 응답 확인합니다.공격자는이 구조를 악용하는 것입니다. 브라우저가 SSL 3.0까지 버전을 내린 시점에서 위의 패딩을 이용한 공격이 실행되고 Web 서버와 클라이언트 간의 통신을 해독 할 수 있습니다.

|

■ 대응 · 해결 방법

이 취약점 이용은 SSL 3.0을 비활성화하면 해결할 수 있습니다. Web 사이트의 관리자는 SSL 3.0 지원을 비활성화 할 수 있습니다. 예를 들어, Apache에서 SSL 3.0을 비활성화하는 방법은 다음을 참조하십시오.

- Disable SSLv2 and SSLv3 in Apache (영문) https://scottlinux.com/2013/06/18/disable-sslv2-and-sslv3-in-apache/

최종 사용자도 다음 단계에서 SSL 3.0 지원을 비활성화 할 수 있습니다.

- Chrome의 경우 : 명령 "Chrome.exe -ssl-version-min = tls1"에서 Chrome을 실행하여 SSL의 최소 버전을 TLS 1.0으로 설정 할 수 있습니다.

- FireFox의 경우 : 검색 창에 "about : config"를 입력하고 설정을 변경합니다. "security.tls.version.min '의 검색어로 검색하여 값을"1 "로 설정하고 SSL 3.0 지원을 비활성화합니다.

- Internet Explorer의 경우 : " Microsoft 보안 권고 3009008 '에서 SSL3.0 지원을 해제하는 방법을 참조하십시오.

기업에서는 다음과 같이 Web 서버에 업데이트를 적용 할 것을 권장합니다.

- Web 서버 보호를 위해 다음의 Web 사이트에서 소개되는 단계를 참고하여 IIS 7의 SSL 2.0 및 SSL 3.0을 비활성화하십시오.

How to Disable SSL 2.0 and SSL 3.0 in IIS 7 (영문)

· https://www.sslshopper.com/article-how-to-disable-ssl-2.0-in-iis-7.html - Apache를 사용하는 경우 명령 " SSLProtocol All -SSLv2 -SSLv3 "을 사용하여 Apache httpd + mod_ssl을 보호하십시오.

- Web 서버 "nginx"를 사용하는 경우 명령 " ssl_protocols TLSv1 TLSv1.1 TLSv1.2 "을 이용하여 보호하십시오.

그러나 SSL 3.0의 무효는 모든 사용자에 대해 실제가 아님을 유의하시기 바랍니다. 특히 레거시 시스템에서 작업을 필요로하는 경우가 이에 해당합니다. "OpenSSL.org"에서의 보안 권고 (영문) 에 따르면, "TLS_FALLBACK_SCSV"를 Web 서버에서 사용하는 것을 권장하고 있으며,이를 통해 SSL 3.0은 레거시 시스템의 구현이 필요한 경우에만 유효 되어 공격자가 프로토콜을 낮출 수 없습니다.

참고 기사 :

by Ziv Chang (Director, Cyber Safety Solution)

번역 : 후 나코시 마이코 (Core Technology Marketing, TrendLabs)

'취약점 정보1' 카테고리의 다른 글

| OpenSSL 다중 취약점 보안업데이트 권고 (0) | 2014.10.20 |

|---|---|

| 사이버 공격 "Sandworm"가 "Blacken"에 유도. 산업 제어 시스템이 표적? (0) | 2014.10.18 |

| SSL 3.0 Protocol Vulnerability and POODLE Attack (0) | 2014.10.18 |

| POODLE vulnerability in SSL 3.0 (0) | 2014.10.18 |

| Centreon contains multiple vulnerabilities (0) | 2014.10.18 |