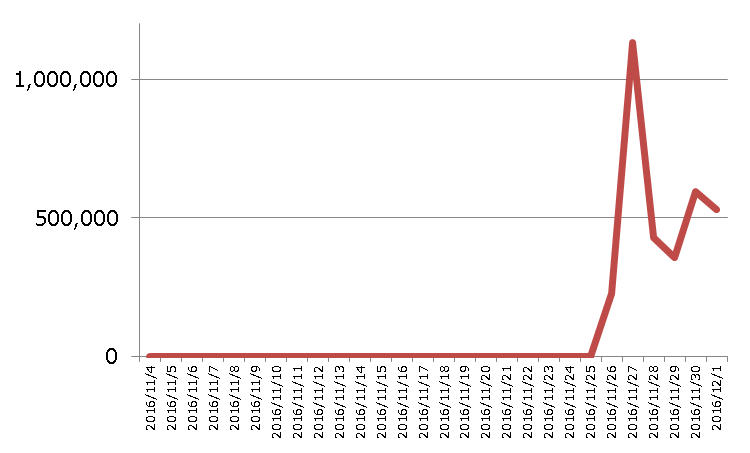

2016 년 10 월에 사상 최대의 "분산 서비스 거부 (DDoS) '공격 을 일으킨"Mirai "의 새로운 변종 ("ELF_MIRAI.A "로 검색)에 따르면 tcp / 7547에 대한 공격을 확인 했습니다. 일본에서도 11 월 26 일경보다 tcp / 7547에 포트 스캔의 증가가 관찰 주목 받고있었습니다 만, 이것은 특히 일본에만 향한 것이 아니라 세계적으로 발생하고있는 것이 었습니다. 미국 SANS Internet Storm Center 의 관측에서는 지금까지 3 주에 최대 1 일 2,700 건 미만이었다 통신량이 피크 11 월 27 일에는 110 만건 이상 및 400 배 이상 급증 확인 되어 있습니다. 특히 독일의 주요 ISP 「Deutsche Telekom (독일 텔레콤) '에서 자사 고객의 라우터가 공격을 받아 큰 통신 장애가 발생했음을 공표 하고 있습니다.

그림 1 : 포트 7547의 트래픽 추이 (미국 SANS Internet Storm Center에 따르면)

결과적으로이 검사는 "CPE WAN Management Protocol (CWMP)"라는 통신 기기의 원격 관리 기능의 명령 주입 취약점을 노린 것이 었습니다.

CPE는 주로 ISP 등 통신 사업자의 고객 측에 설치되는 통신 기기의 총칭이며, 라우터 또는 케이블 모뎀 등 셋톱 박스 (STB)와 IP 전화까지도 포함하는 용어입니다.

CWMP는 이러한 통신 기기를 원격 관리하기위한 프로토콜이며, 향후 스마트 홈과 관련 오는 기술이라고 할 수 있습니다.

"Mirai"10 월 대규모 DDoS 공격시에는리스트 형 계정 해킹에 의해 인터넷의 Web 카메라가 공격의 발판이 된 것을 알 수 있습니다.

이번에는 그것뿐만 아니라 CWMP 취약점을 가진 라우터를 침해 한 다음 공격 기반 화하는 것을 겨냥한 것으로 생각됩니다.

사실, 도이치 텔레콤의 공표는 CWMP 통해 고객의 라우터에 악성 프로그램을 감염 시키려고하는 공격이 발생 결과적으로 감염에는 실패했지만 라우터가 충돌하는 등 큰 장애물이 들어서으로 있습니다.

그 영향 범위에 대해입니다 만, 도이치 텔레콤은 약 90 만명의 고객 취약점을 가진 라우터를 사용하고 있었다고합니다.

이번 공격의 일본에 대한 영향은 명확하게 알 수 없지만 인터넷에서 장치에 특화 한 검색 엔진 인 'SHODAN "에 의하면,

포트 7547에서"TR-064'의 통신을 기다리고 있는 기기는 일본 맞게 800 대 미만의 것입니다. 여기에서 생각하면, 일본에서 막대한 피해가 발생할 가능성은 크지 않을 것으로 말할 수 있습니다.

그러나 위험은 이번에만 머물지 않는 것은 분명하다. "Mirai"에 관해서는 이미 소스 코드가 인터넷에 공개되어 있었기

때문에, 새로운 변종 공격의 등장은 시간 문제였습니다. 또한 공격자는 지속적으로 인터넷에 연결된 기기의 침해를 노리고 있는지 침해는 설정과 계정 관리의 미비 원격 공격이 가능한 취약점 등 큰 의미에서의 '보안 취약점'을 이용 해

오는 것을 이번 사례는 설명했습니다. 당사는 앞으로도 인터넷에서 액세스 가능한 통신 기기 및 IoT 기기의 '보안 취약점'을 노리는 공격을 주시하고 빠르게 정보를 공유하고 있습니다.

■ 피해를 당하지 않기 위해서는

이번 공격은 인터넷에 연결된 기기에서 계정과 암호의 관리와 취약점 업데이트가 보안으로 필요하다는 것을 보여줍니다. 원격 관리를위한 계정의 비밀번호는 반드시 초기 설정에서 변경 유추하기 어려운 문자열을 사용하십시오.

기기에 업데이트 자동화 기능이있는 경우는 반드시 사용하십시오. 자신이 관리하는 장비를 검토하고 인터넷에 직접 접속하는 기기가 아닌 라우터 등 뒤에 설치하십시오.

가정에서 인터넷에 접속하는 기기를 안전하게 유지하기 위해 사업자, 이용자 모두가해야 할 대책의 팁, 이쪽도 참고하십시오.

'Security_News > 해외보안소식' 카테고리의 다른 글

| 에버필터, 배포 일시 중지 발표 소식입니다. (0) | 2016.12.07 |

|---|---|

| 애플, 다음 주 iOS 업데이트에 새로운 진단기능 도입예정 (0) | 2016.12.07 |

| 신카이 마코토 감독 소속 사무소 "'에버필터'에 허가해준 적 없다" (0) | 2016.12.06 |

| 스마트폰을 이용한 테슬라 차랑 훔치기 (0) | 2016.12.05 |

| 에버필터 앱, 개인정보 수집 및 무단 도용 관련 해명, 사과문 발표 (0) | 2016.12.05 |