트렌드 마이크로는 2014 년 9 월에 발표를 예정하고있는 Microsoft Windows 9 개발자 프리뷰 버전 에 대한 기대에 편승 한 위협을 확인했습니다.

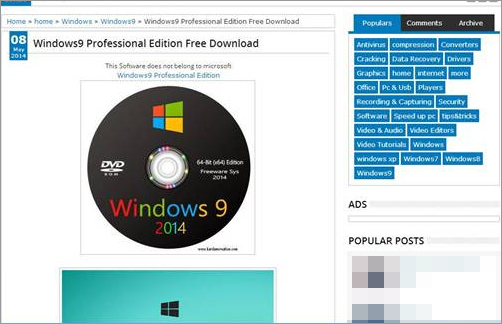

당사가 확인한 위협 중 하나는 검색 결과에서 부정이라고 생각되는 Web 사이트로 유인하는 것입니다."Windows 9 '이나'free", "leak" "download"라는 키워드의 조합으로 검색을 실시했을 경우, 결과의 하나로서 부정이라고 생각되는 Web 사이트가 표시됩니다. 이 의심스러운 Web 사이트는 미발표 Windows의 OS를 무료 다운로드 Web 사이트처럼 보입니다.

|

사용자가 "지금 다운로드"를 클릭하면 파일 공유 서비스 "Turbobit.net"에서 다운로드 페이지로 유도됩니다. 무료 다운로드로 제공되는 파일은 총 5.11GB로되어 있습니다. 당사의 분석에 따르면,이 5.11GB의 파일은 Windows 9 유출 된 복사본이 아닌 다양한 유틸리티 소프트웨어를 제공하여 개조 한 64 비트 Windows 7 SP1 설치 프로그램으로 판명했습니다. 설치시 기본 언어 설정은 브라질 포르투갈어이었습니다. 이 파일 자체가 잘못된 것은 아니지만, 사용자가 기대하는 Windows 9도 없습니다.

|

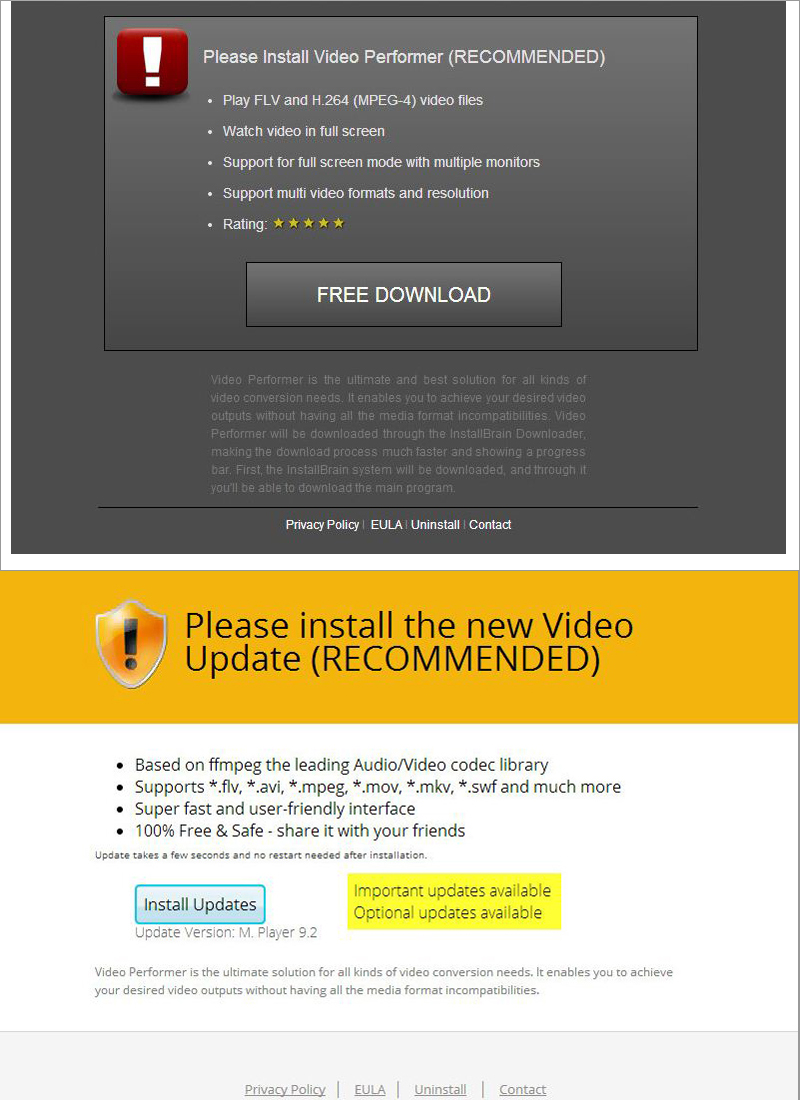

이 가짜 Windows 9 다운로드 페이지로 유도 된 사용자는 또 다른 Web 페이지에 유도 된 동영상 파일 관리 소프트웨어를 설치하라는 메시지가됩니다.

|

분석 결과 'VideoPerformanceSetup.exe "라는 파일명으로 다운로드되는 동영상 파일 관리자는"ADW_BRANTALL.GA "로 감지되는 애드웨어임을 알았습니다.

■ Windows 9의 기대에 편승 한 위협이 증가

당사는이 Windows 9의 기대에 편승 한 위협을 2 개 더 확인하고 있습니다. 그 중 하나는 위의 위협과 유사합니다. Windows 9 무료 다운로드 제공을 부르는 블로그에 파일 공유 서비스의 링크가 한 것입니다.위의 위협처럼 전개되지만, 다운로드되는 파일은 전혀 다릅니다. 하나는 " ADW_INSTALLREX.GA "로 검출되는 것입니다. 이 애드웨어는 실행되면 "ADW_WAJADH", " ADW_SPROTECT ","ADW_MULTIPLUG "로 검출되는 3 개의 파일을 다운로드합니다.

|

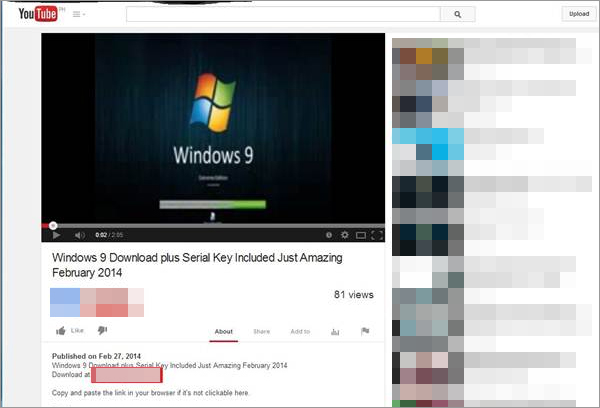

당사는 또한 Youtube 동영상 정보 다운로드 링크가 동영상 페이지도 확인했습니다. 자세한 정보 쳐진 링크를 클릭하면 2 개의 파일이 다운로드됩니다. 이러한 파일은 각각 "Keygen.exe"와 "Setup.exe"입니다.두 파일 모두 당사의 제품은 "ADW_OUTBROWSE.GA"로 감지됩니다.

|

당사는 위의 사례 외에도, Windows9 무료 다운로드 내용을 포함 수상한 블로그의 존재도 확인하고 있습니다. 이러한 의심스러운 블로그는 위의 사례와 같은 애드웨어 배포를 목적으로 한 것이 아니라 휴대 전화의 전화 번호를 사취 피싱 사이트로 유도하는 것이 었습니다.

Windows 9 개발자 프리뷰 버전 발표일에 관한 소문에 편승 한 이번과 같은 위협의 증가는 당사가 지금까지 주장 해 온 것을 증명하는 결과가되었습니다. 즉, 사용자를 함정에 걸기 위하여 사이버 범죄자는 화제가되고있는 것을 항상 악용하는 것입니다. 당사는 이러한 사이버 범죄가 이번과 비슷한 수법 으로 지금까지 여러 번 수행되어오고있는 것을 확인하고 있습니다. 따라서 Windows 9에 편승 한 위협이 향후 더욱 증가 할 것은 쉽게 추측 할 수 있습니다. 이번에는 미리로만 아직 정식판은 없습니다. 이 사실을 통해 사이버 범죄자가 사용자의 Windows 9의 기대에 어떻게つけ込も려고하고 있는지 잘 알 수 있습니다.Windows 9 실제로 발매 된 후, 해적판과 무료 버전을 가장 한 악성 프로그램을 많이 확인하게되면 당사는 예상하고 있습니다.

Trend Micro 제품을 사용할 사용자가 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은이 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

협력 저자 : Arabelle Ebora, Anisalam Moner, Christian Potencia 및 Christopher So

참고 기사 :

by Gideon Hernandez (Fraud Analyst)

번역 : 시나가와 아키코 (Core Technology Marketing, TrendLabs)

'Security_News > 해외보안소식' 카테고리의 다른 글

| "프록시 회피 시스템 '이 가져온'모방 사이트"의 혼란, 그 사례에서 배우는 교훈은? (0) | 2014.09.03 |

|---|---|

| 표적 형 사이버 공격에 사용되는 원격 조작 도구 "PlugX」의 새로운 변종을 확인 (0) | 2014.09.03 |

| "BIFROSE"를 표적 공격에서 확인 Tor를 이용하여 감지가 더 어려워 져 (0) | 2014.09.03 |

| 소매업의 정보를 노리는 "BlackPOS"신종 확인 (0) | 2014.09.03 |

| CISCO社, 2014년 중기 보안 보고서 발표 (0) | 2014.09.01 |