■ 6 월 이후에 원격 조작 도구 "PlugX"를 사용한 표적 공격에 대한보고 :

트렌드 마이크로는 2014 년 6 월 중순 이후 원격 조작 도구 (RAT)의 일종 인 'PlugX "를 사용한 표적 형 사이버 공격 확인하고 있습니다. 또한이 표적 공격에서 "PlugX」의 새로운 새로운 변종이 등장하고있는 것도 확인되었습니다. 트렌드 마이크로의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network (SPN) "에 따르면 6 월 이후"PlugX "계속 검출이 확인되고 있습니다.

|

검출 수는 최대 수십 정도이지만, 이것은 대량 배포되지 않는 소량 종이며, 표적 형 공격의 경향을 보여줍니다. 계속 검출 중에서도 매월 중순부터 하순에 걸쳐 검색 수가 증가하는 경향을 볼 수에서 조직의 인사 통지 등의 안내 통지를 가장 한 표적 형 메일 침입의 흔적이 상기됩니다.

■ "PlugX"더욱 새로운 변종의 특징 :

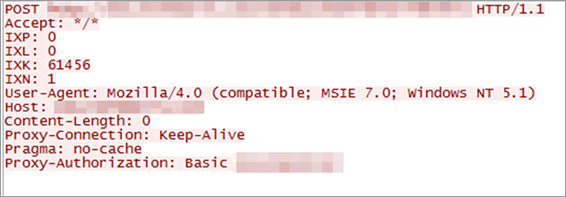

이 활동을 조사하는 가운데 "PlugX"의 새로운 변종을 트렌드 마이크로는 확인했습니다. 기존의 "PlugX"과의 차이점으로 가장 주목할만한 것은 그 통신 내용입니다. 기존에는 그림 2에있는 "IXP :", "IXL :"와 같은 특징적인 필드를 가진 HTTP 헤더를 사용하여 통신하는 것이 확인되어 왔습니다.

|

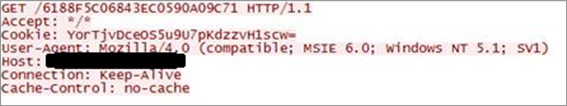

반면 이번에 발견 된 새로운 변종은 기존의 "PlugX"와 달리 그림 3과 같은 통신을 할 확인할 수있었습니다. 기존이 있었다 "IXP :"등의 헤더가 없습니다 "Cookie :"라는 필드가 더해져 있습니다. 이 HTTP 헤더의 변화는 기존의 통신 탐지를 피할 목적으로 행해진 것으로 생각됩니다.

|

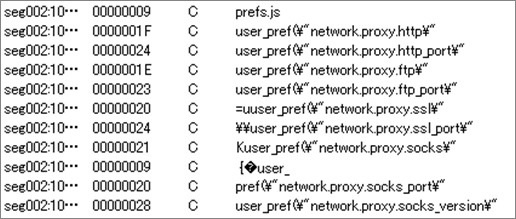

또한 검체는 잘못된 코드의 일부 문자열 난독 화 처리를 실시하고 있습니다. 이것은 보안 업체 등에 의한 해석의 어려움 화를 노린 것으로 생각됩니다 만, 기존을 바탕으로 암호화 키 생성에 사용하는 값이 변경되었는지 확인합니다 (그림 4).

|

트렌드 마이크로는이 난처 해제 처리를 에뮬레이트함으로써 검체의 분석에 성공했습니다. 결과이 검체는 기존 종 마찬가지로 다음과 같은 기능이 구현되어 있는지 확인했습니다.

- OS 명령

- 디스크 용량 확인

- 화면 캡처 절취

- 감염 PC의 OS를 종료하거나 다시 시작

- 지정한 SQL 서버에 연결, 쿼리 실행

- netstat 명령의 실행 결과 획득

- Windows 네트워크 공유 정보의 절취

- telnet 서버 시작

- 레지스트리 읽기 및 편집

- 키 입력의 절취

- Proxy 인증 정보의 절취

이러한 기존과 동일한 기능 이외에 브라우저 소프트 "Fire Fox"의 설정 정보를 절취하는 것도 확인했다 (그림 5).

|

■ 변화하는 표적 형 사이버 공격에 대한 대응 :

이러한 분석 결과에서 이번에 확인 된 'PlugX "의 새로운 변종은 기존의 네트워크 동작 모니터링 및 분석을 곤란하게함으로써 자신의 활동을 은폐하면 동시에 새로운 정보 절취 활동도 가지고있는 것으로 나타났습니다. 공격자는 표적 조직에 침입 한 자신의 공격의 발각을 피하기 위해 그 활동을 끊임없이 '변화'시킵니다. 이처럼 변화하는 표적 형 사이버 공격에 대응하기 위해서는 변화의 징후를 신속하게 파악한에서 "위협 대책의 지식 = 위협 인텔리전스 '로 살려 나가는 활동이 필요합니다. 트렌드 마이크로에서는 매일 사고 대응 속에서 공격의 변화를 주시하며 신속하게 대응을하고 있습니다.

■ 트렌드 마이크로의 대책

이 글에서 다룬 원격 조작 도구 "PlugX"는 트렌드 마이크로의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network (SPN) "의 기능 중 하나 인 ' 파일 평판 "기술은"BKDR_PLUGX "등 이름으로 검색 대응을하고 있습니다. 또한 해당 검체가 사용하는 C & C 서버와의 통신은 " Web 평판 "기술은 액세스를 차단하고 원격 조작이나 정보 전송 등의 피해 확대 방지합니다.

"Trend Micro Deep Discovery」시리즈에서는 다음의 규칙"PlugX "통신을 탐지하고 침입을 시각화 할 수 있습니다 :

- HTTP_PLUGX_REQUEST-5 (1547)

'Security_News > 해외보안소식' 카테고리의 다른 글

| UDP 포트를 개방 한 상태로 Netis 제 라우터에 존재하는 결함을 확인 (0) | 2014.09.03 |

|---|---|

| "프록시 회피 시스템 '이 가져온'모방 사이트"의 혼란, 그 사례에서 배우는 교훈은? (0) | 2014.09.03 |

| Windows 9 개발자 프리뷰 버전의 소문에 편승 한 위협을 여러 확인 (0) | 2014.09.03 |

| "BIFROSE"를 표적 공격에서 확인 Tor를 이용하여 감지가 더 어려워 져 (0) | 2014.09.03 |

| 소매업의 정보를 노리는 "BlackPOS"신종 확인 (0) | 2014.09.03 |