온라인 은행이 많은 사람들에게 일상 생활의 일부가 된 요즘 온라인 은행 사기 도구가 위협의 전체 그림에서 점점 더 많은 확인 된 것에 놀라움은 없습니다. 실제로 'TrendLabs (트렌드 랩)」에서는, 2013 년에는 약 100 만명의 새로운 온라인 은행 사기 도구를 확인합니다. 이는 전년의 2 배 많음입니다. 2014 년에 들어서도이 악성 프로그램은 새로운 변종 새로운 기술을 추가하여 계속 증가하고 있습니다.

Windows 보안 기능을 시작하지 온라인 은행 사기 도구를 확인하는 몇 주 후 올해 6 월 상순 트렌드 연구소는 다른 악성 프로그램을 확인했습니다. " EMOTET "로 감지되는이 악성 프로그램은 네트워크 활동을 모니터링하고 정보 수집을하는 것으로 잘 알려져 있습니다.

■ 스팸 메일을 통해 침입

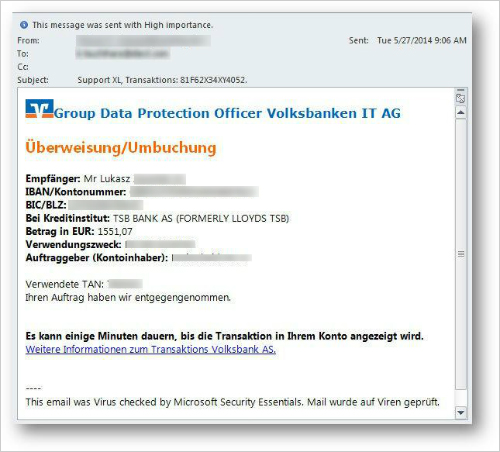

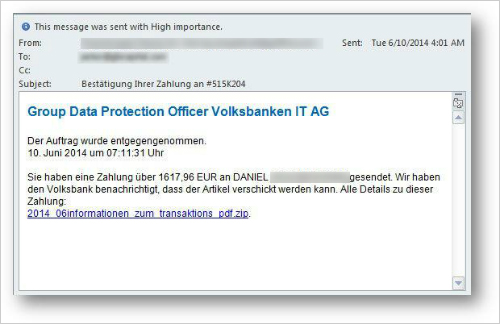

"EMOTET"변종은 스팸 메일을 통해 PC에 침입합니다. 이러한 스팸 메일의 대부분은 은행 간 송금 및 배송 송장에 대한 것입니다. 스팸 메일을받은 사용자가 금융 거래에 대한 E 메일이라고 생각하고, 포함 된 링크를 클릭 할 가능성이 있습니다.

|

|

스팸 메일의 링크를 통해 최종적으로 "EMOTET"가 PC에 다운로드됩니다.

■ 네트워크 모니터링에 의한 정보 수집

"EMOTET"는 PC에 침입하면 구성 요소 파일을 다운로드합니다. 이 구성 요소 파일의 일부인 환경 설정 파일이 악성 프로그램이 노리는 은행의 정보가 포함되어 있습니다. 트렌드 연구소가 분석 한 'EMOTET "변종에는 독일 특정 은행이 감시 대상의 Web 사이트 목록에 포함되어있었습니다. 이와 같이 환경 설정 파일은 모니터링하는 은행의 정보도 각각 다를 수 있습니다.

다운로드되는 또 다른 파일은 DLL 파일입니다. 이것은 모든 프로세스에 내장 된 네트워크 트래픽을 방해하거나 기록을 가지고 역할을합니다. 이 악성 DLL 파일이 브라우저에 내장 된 경우 액세스 한 Web 사이트와 다운로드 한 환경 설정 파일에 포함 된 문자열을 비교합니다.

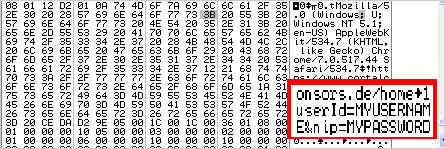

문자열이 일치하면 액세스하는 URL과 전송되는 데이터를 입수하여 정보를 수집합니다. 이 악성 프로그램은 Web 사이트의 모든 내용을 저장합니다. 즉, 어떠한 정보도 수집하고 저장할 수 있습니다.

"EMOTET"네트워크 트래픽을 모니터링하는 네트워크 API에 후크하는 기능을 사용합니다. 그리고 보호 된 연결을 통해 전송 된 정보조차도 모니터링 할 수 있습니다. 이 악성 프로그램이 사용하는 네트워크 API는 다음과 같습니다.

- PR_OpenTcpSocket

- PR_Write

- PR_Close

- PR_GetNameForIndentity

- Closesocket

- Connect

- Send

- WsaSend

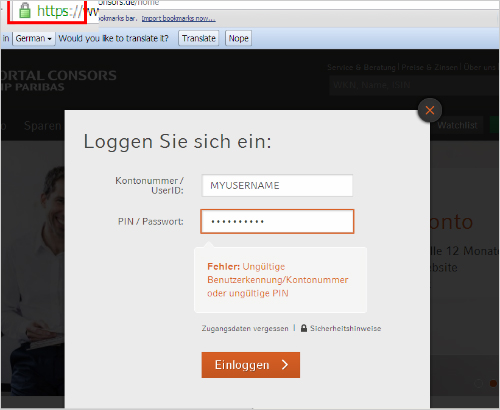

트렌드 연구소가 로그인을 시도했는데, Web 사이트 HTTPS를 사용 했음에도 불구하고,이 악성 프로그램은 이것을 감지했습니다.

|

|

이러한 정보 수집의 방법은주의해야합니다. 다른 온라인 은행 사기 도구는 정보 수집을하기 위해 서식 필드 삽입 및 피싱 사이트를 자주 이용합니다. 또한 "EMOTET"은 네트워크를 감시하기 위해 사용자가 악성 활동에주의 어렵습니다. 왜냐하면 형식 필드 나 피싱 사이트를 추가 할 때와는 달리 변화가 보이지 않기 때문입니다. 또한 HTTPS 같은 보호 된 것으로 간주됩니다 연결조차 해결하기 때문에 사용자의 개인 정보 나 은행의 인증 정보가 위험에 노출됩니다. 사용자가 정보를 수집하고 있다고는 눈치 채지 못하고, 온라인 은행에 액세스 할 수 있습니다.

■ 레지스트리 값 사용

"EMOTET"불법 활동 속에서 레지스트리 값은 중요한 역할을하고 있습니다. 다운로드 한 구성 요소 파일은 별도의 레지스트리 값에 추가됩니다. 수집 한 정보를 암호화 한 후 레지스트리 값에 추가됩니다.

레지스트리 값에 파일이나 데이터를 저장 시키도록 한 것은 감지 회피가 목적이라고 생각됩니다. 일반 사용자가 레지스트리 값을 검사하여 악성 활동이나 의심스러운 움직임을 확인하거나 의심스러운 새 파일이 있는지 확인하는 것은 거의하지 않습니다. 또한 같은 이유에서 레지스트리 값의 사용은 파일 형식의 보안 제품에 대한 대항 수단으로서 역할을하고 있습니다.

트렌드 연구소는 "EMOTET"이 네트워크를 모니터링하고 수집 한 정보를 어떻게 보낼 것인지를 조사하고 있습니다.

■ 레지스트리 값의 이용

트렌드 마이크로 클라우드 보안 기초 " Trend Micro Smart Protection Network (SPN) "의 최신 의견에 따르면,"EMOTET "는 주로 EMEA (유럽 · 중동 · 아프리카)에 집중하고, 독일이 가장 감염이 많은 나라가되고 있습니다. 실제로 표적이 된 은행 모두 독일 은행임을 감안할 때, 놀라움은 없습니다. 그러나 APAC (아시아 태평양 지역)이나 북미 등 다른 지역에서도 "EMOTET"감염이 확인되어이 감염이 특정 지역이나 국가에 국한되지 않았 음을 보여줍니다.

"EMOTET"는 스팸 메일을 통해 침입합니다. 따라서 사용자가 링크를 클릭하거나 의심스러운 파일을 다운로드하지 않도록하십시오. 금융 거래에 관한 내용은 해당 금융 기관이나 은행에 연락하여 절차로 넘어 가기 전에 메일 내용을 확인하십시오.

Trend Micro 제품을 준비 사용자가 우리의 클라우드 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 " E-mail 평판 "기술은 이러한 위협에 대한 E 메일을 차단합니다. 또한 " Web 평판 "기술은 이러한 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

참고 기사 :

by Joie Salvio (Threat Response Engineer)

'Security_News > 해외보안소식' 카테고리의 다른 글

| 온라인 뱅킹 거래 노리는 악성코드 (0) | 2014.07.03 |

|---|---|

| 美대법원, 핸드폰 수색시 영장 필요하다고 판결 (0) | 2014.07.03 |

| SCADA 시스템 노리는 하벡스 악성코드 탐지 (0) | 2014.06.28 |

| 브라우저 중간 가로채기 공격으로 온라인 뱅킹 절도 (0) | 2014.06.28 |

| 獨정부, 버라이존社와 계약 종료 예정 (0) | 2014.06.28 |