2014 년 11 월 하순 "Regin '로 알려진 성공적인 악성 프로그램을 이용한 표적 공격이 각국에서 확인되었다는 보고 가있었습니다. "Regin"매우 고급 악성 프로그램이며, 침해 한 네트워크에 장기간 잠복하고 모니터링하도록 설계되어 있습니다.

"Regin"활동 시작시기는 명확하게 알려져 있지 않습니다. "Regin"에 관련한 파일의 타임 스탬프에 따르면, 공격 시작은 2003 년으로 간주되지만 2006 년 정보와 2008 년부터 2011 년 사이로하는 정보도 있습니다. 이 표적 공격의 피해를 입은 기업 중 하나가 벨기에 통신 기업 이었음이이 공격의 배후에있는 공격자의 추측에 연결되어 있습니다. 보고에 따르면 "Regin"작성자는 정부 기관으로되어 있으며, 주요 표적은 전기 통신 기업으로 간주되고 있습니다.

"Regin"는 정교하게 조작되고 교묘하게 설계된 공격 것으로 알려져 있습니다 만, 트렌드 마이크로의 조사에서는 반드시 특별한 것은 아니다 것을 알고 있습니다. "Regin"가 이용하는 수법의 많은 다른 공격에서 이전부터 이용되고있는 것이며,이 공격의 주요 목표는 표적의 네트워크에 잠복하면서 표적 정보를 절취 유지하는 것입니다.

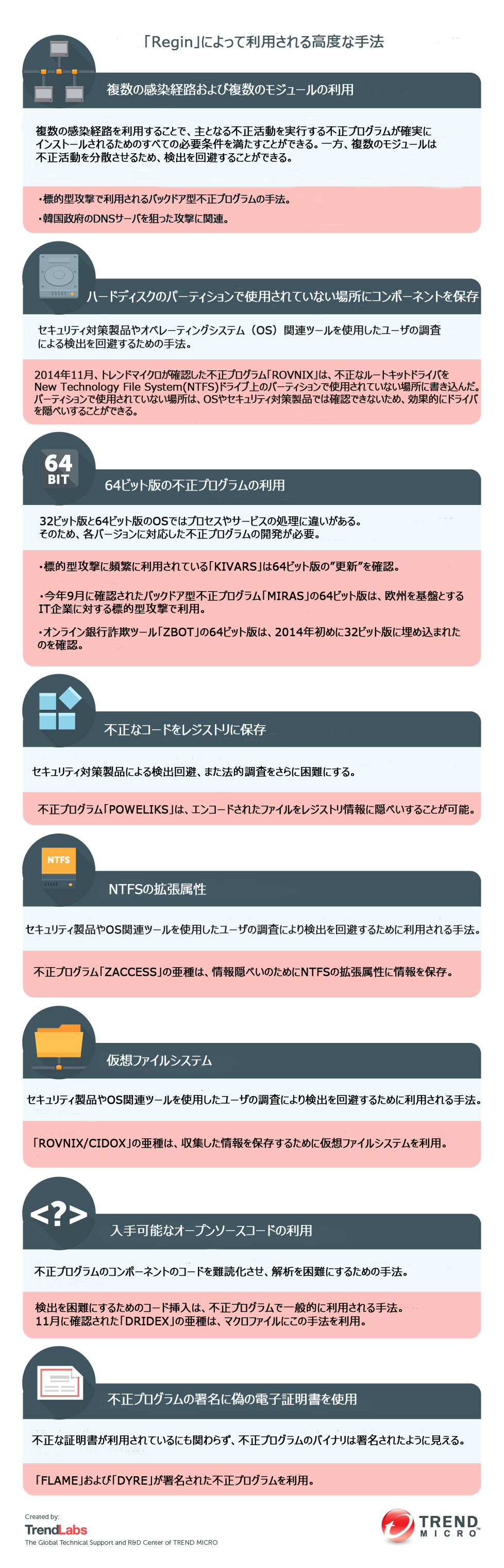

다음은 "Regin"이 이용한 방법의 요약입니다.

그림 1 : "Regin"이 이용하는 고급 기술

이상과 같이 "Regin"에서 이용되고있는 방법은 과거에 다른 형태로 이용되는 것이 대부분입니다."Regin"작성자가 선택한이 방법은 네트워크에 몰래 잠복 계속 기능을 최대한 살리기 위해 생각됩니다.이 기능은 공격자가 침해 한 시스템 내에 장기간 잠복하고 효율적으로 정보를 절취 할 수 있습니다.

당사는이 위협을 계속 감시하고 배포가있을 경우에는 필요에 따라 본 블로그에서보고합니다.

참고 기사 :

'malware ' 카테고리의 다른 글

| 'Viber'을 가장 한 스팸 메일, 사용자의 OS에 의해 유도 위치 변경 (0) | 2014.12.03 |

|---|---|

| "Masque Attack '에서 밝혀졌다 다른 문제점 : 정보가 암호화되지 않은 iOS 응용 프로그램을 확인 (0) | 2014.12.03 |

| 표적 형 사이버 공격을 효과적으로 대응하기위한 4 단계 (0) | 2014.12.03 |

| Android 악성 앱 의한 RFID 선불 카드 위조가 남미에서 발생 (0) | 2014.12.03 |

| IE, Java, Flash, Silverlight : Web을 통해 취약점 공격 수법 (0) | 2014.12.03 |