2014 년 11 월 13 일, 저스트 사는 동사 제 일본어 워드 프로세서 '이치타로 "관련 취약점 정보를 공표 했습니다. 트렌드 마이크로는이 취약점 공표 이전에 취약점 수정 전에 공격 이른바 '제로 데이'가되는 공격 파일을 확인하고 있습니다. 트렌드 마이크로 제품에서는 공격 파일을 "TROJ_TARODROP.SM '등의 명칭으로 이미 감지 대응했습니다.

트렌드 마이크로는 이번 취약점을 이용하는 공격 파일을 11 월 6 일 이후 5 개 이상의 확인하고 있습니다. 이러한 공격 파일에 대한 트렌드 마이크로의 분석에 의하면, 모든 경우에 원격 조작 도구 (Remote Access Tool, RAT) 인 'EMDIVI」나 「PLUGX "변종이 PC에 침입하는 것을 알 수 있습니다. 이러한 RAT는 지금까지도 표적 형 사이버 공격 사례를 중심으로 확인되어왔다 것이며, 이번 제로 데이 공격에 대해서도 표적 환경에 RAT를 침입시켜 외부로부터의 원격 조작을 가능하게하려고 하는 표적 형 사이버 공격이었던 것으로 말할 수 있습니다.

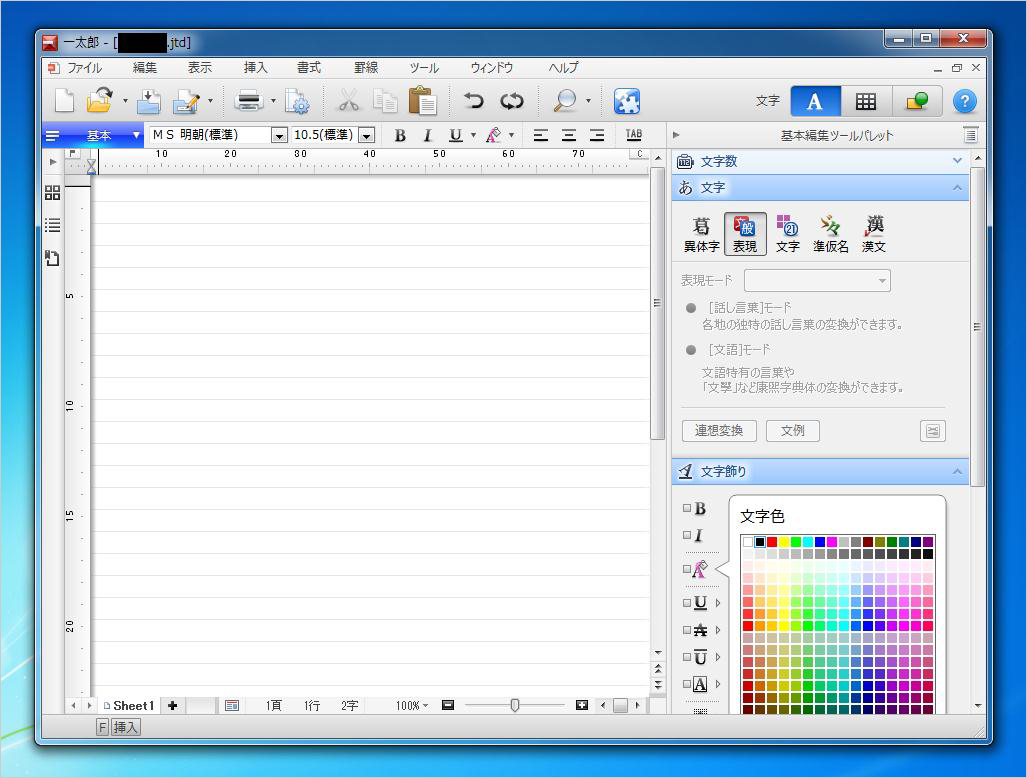

표적이 된 수신자가 공격 파일 인 이치타로 문서 파일을 열면 이치타로 화면이 시작되고 문서가 표시됩니다. 표시되는 문서 내용은 파일 이름 그대로의 문장 인 경우뿐만 아니라 빈 경우가 있는지 확인합니다.

그림 1 : 취약점을 공격하는 이치타로 문서 파일 아이콘 예

그림 2 : 공격 파일을 열 때 표시되는 이치타로의 화면 예

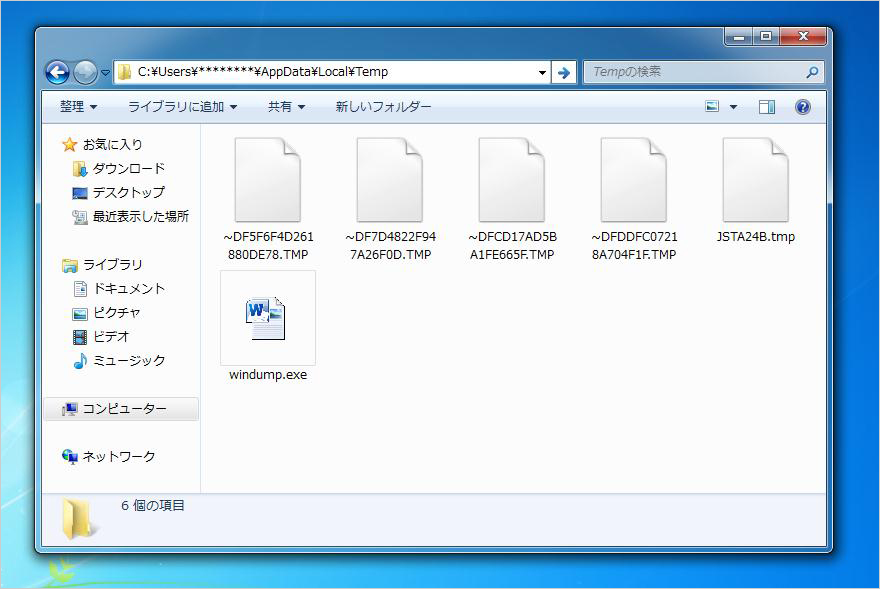

이치타로 문서를 볼 뒤에서 RAT가 임시 폴더에 생성되어 활동을 시작합니다. 이 일련의 흐름은 지금까지 확인 된 온 문서 파일의 취약점을 이용하는 공격과 비슷하지만 이번 공격에서는 Word 문서 아이콘을 위장하고있는 RAT 파일도 확인하고 있습니다.

그림 3 : 공격 파일을 열었을 때 설치되는 RAT 파일 예

이치타로 취약점을 노리는 공격 건수는 적지 만 매년 지속적으로 발생하고 있습니다. 이것은 일본을 대상으로 한 표적 공격이 지속적으로 발생하고 있음을 보여주고 있다고 말할 수 있습니다. 표적 공격에서 공격자는 공격 대상이 사용하고있는 소프트웨어를 파악한에서 취약점을 노립니다. 즉, 공격 대상이 사용하고있는 소프트웨어라면 어떤 것이라도 공격받을 수 있습니다. 회사 나 조직에서의 대책을 생각하는데는 자기 조직에서 사용하는 소프트웨어를 파악하고, 업데이트 관리를하는 것이 중요합니다. 또한 이러한 표적 공격에서는 제로 데이 공격의 가능성도 높기 때문에 핫픽스 적용 기간 제로 데이 공격을 방지 대안의 도입을 검토 할 필요가있을 것입니다.

'Security_News > 해외보안소식' 카테고리의 다른 글

| Windows XP / 2003에 영향을주는 Schannel 취약점에 요주의 (0) | 2014.11.18 |

|---|---|

| 한국 사용자를 겨냥한 Android 단말 용 악성 앱 추적 (0) | 2014.11.18 |

| DHS, 정보시스템 복원 네트워크 개발중 (0) | 2014.11.17 |

| 스턱스넷 최초 감염지점 확인 (0) | 2014.11.17 |

| MS에서 기업용 Windows 10에서 2단계 인증 등 보안 기능 강화 예정 (0) | 2014.11.17 |