2014 년 10 월 한국의 타사 앱 스토어를 통해 다운로드 된 앱에서 2 만대 이상의 스마트 폰이 악성 앱에 감염된 것으로보고되었습니다. 또한 이러한 응용 프로그램은 Google의 공식 앱 스토어 'Google Play'에서 확인되지 않습니다.

문제의 공격에 관련된 응용 프로그램은 트렌드 마이크로의 제품은 "ANDROIDOS_KRBOT.HRX"로 감지됩니다. 당사는이 대량 감염에 대해 추가 조사를했습니다.

■ 공격의 배후에있는 인물은 누군가

이러한 공격의 배후에있는 사이버 범죄자는 언더 그라운드 해적판 앱에 대한 포럼에서 활발하게 활동하고있는 회원입니다. 이러한 응용 프로그램의 대부분은 인기 게임 앱 해적판이 있습니다. 당사는 사이버 범죄자가 불법 복제 앱을 수집하고 악성 코드를 통합 리 팍크 (영문) 한 후 재배포하고있는 것을 확인했습니다.

공격자는 이러한 리 팍크 응용 프로그램을 피어 투 피어 (P2P)를 이용한 파일 공유 서비스 "BitTorrent"다양한 사이트와 포럼 또한 타사 앱 스토어에서 배포합니다.

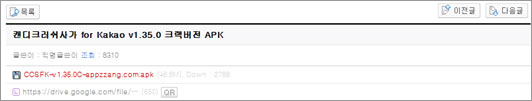

그림 1 : 언더 그라운드 포럼에서 해적판 앱에 대한 게시물

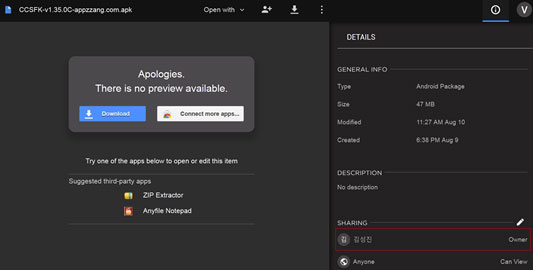

그림 2 : Google 드라이브의 해적판 앱

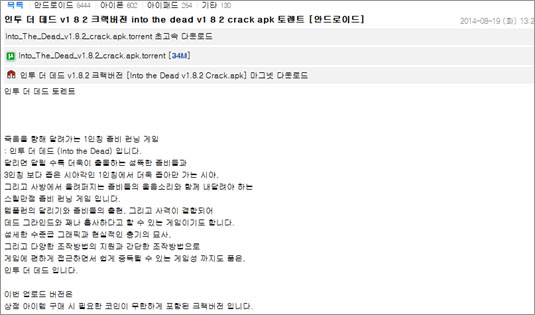

그림 3 : P2P 파일 공유 사이트에서 확인 된 해적판 앱

악성 앱이 실행되면 백그라운드 서비스를 실행하고 미리 정해진 메일 서버에 연결합니다.

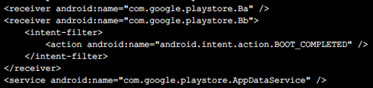

그림 4 : 숨겨진 봇 서비스

당사의 조사에 의해 일부 E 메일 계정은 사용되지 않는 것을 발견했습니다. 즉,이 공격은 현재되지 않았 음을 시사하고 있습니다.

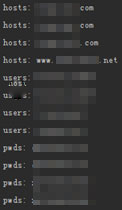

그림 5 : 사용되지 않는 E 메일 계정

그러나이 악성 프로그램 제품군의 새로운 변종은 아직 확인되고 있습니다. 당사는 머지 않아 여러 변종이 새로운 E 메일 계정을 추가하고 업데이트 된 것을 확인했습니다. 이 E 메일 계정은 사용할 수 있으며, "Res Sou '라는 사이버 범죄자가 보낸 암호화 된 코드를 수신했습니다.

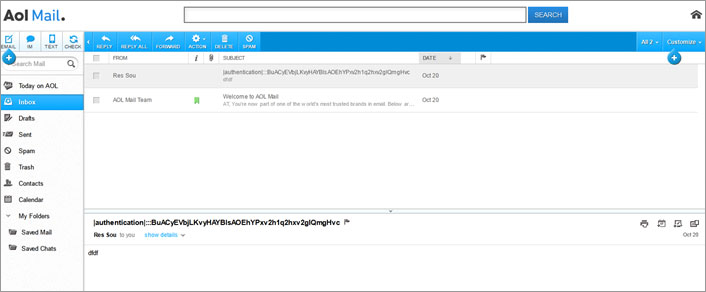

그림 6 :받은 편지함에서 암호화 된 제어 코드

편지의 코드는 다음 서버에서 해독됩니다.

- 소켓 서버 : http : // <생략> dapp [.] ocry [.] com : 50080 / php / download.php : 55555

- HTTP 서버 : http : // <생략> dapp [.] ocry [.] com : 50080 / php / download.php.

소켓 서버는 로봇이 원격 명령을 얻기 위해 사용하는 서버입니다.

명령은 다음과 같습니다.

| "register" | 원격 서버에 등록 |

| "request_call_log" | 통화 내역 기록을 요청 |

| "request_contact" | 연락처 목록 요청 |

| "request_file_list" | 내장 스토리지의 파일 열거 요청 |

| "request_create_new_dir" | 내장 스토리지에 새 디렉터리를 만들 요청 |

| "request_file_upload" | 내장 스토리지의 파일 업로드 요청 |

| "request_file_download" | 내장 스토리지에있는 파일 다운로드 요청 |

| "request_item_delete" | 내장 스토리지에있는 파일 삭제 요청 |

| "request_calendar_event" | 달력 행사 업로드 요청 |

| "request_del_message" | SMS 메시지 삭제 요청 |

| "request_send_message" | SMS 메시지를 업로드 요청 |

| "request_send_all_message" | 모든 SMS 메시지를 업로드 요청 |

| "request_endcontrol" | 원격 제어를 종료 |

수집 된 정보는 "/ data / data / package name] /sent_data.db"에 저장됩니다. 한편, 파일은 HTTP 서버를 통해 업로드 및 다운로드됩니다.

■ 최근의 악성 활동을 추적하는

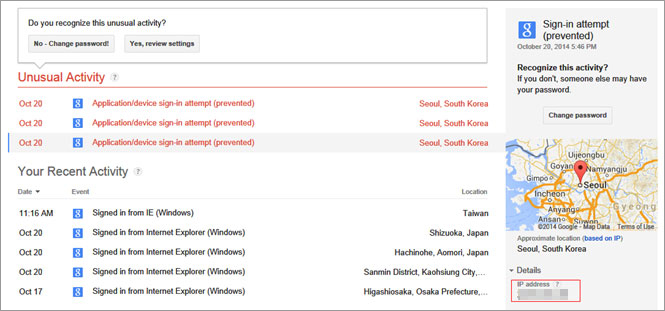

최근의 E 메일 계정의 부정 활동에서 당사 이메일 계정이 일본의 IP 주소를 이용하여 만들어진 일본 각지에 로그인되어 있는지 확인했습니다. 사이버 범죄자는 흔적을 은폐하기 위해 일본에 놓인 프로 사계를 이용한 것 같습니다.

그림 7 : 잘못된 메일 계정의 최신 불법 활동

C & C 서버의 도메인은 동적 DNS 서비스를 이용하고 있으며, 실제 서버는 말레이시아 쿠알라 룸푸르에 놓여 있습니다. 당사는이 서버에 호스트 된 일반 Web 사이트를 확인했습니다. 또한 분석을 진행하면 일반 Web 서비스는 작동하지 않는 것을 발견하고이 Web 사이트를 보유하고있는 기업도 대답이 없었습니다. 이것은이 서버가 명령 및 제어 (C & C) 서버로 기능하기 위해 사이버 범죄자에 의해 조작 된 가능성을 시사하고 있습니다.

사용자 정보는 그 다음 IP 주소로 전송됩니다.

- 101 [.] 99 [.] 65 [] 100

- 85 [] 214 [] 211.47

이 주소의 서버는 각각 말레이시아와 독일에 놓여 있습니다.

■ 불법 활동을 확대 봇

당사는이 악성 앱이 한국의 사용자뿐만 아니라 중국 사용자도 노리고 있었다는 것을 보여주는 증거를 확인했습니다. 당사는 중국에서 가장 큰 애플 리케이션 포럼의 하나로 해적판 어플 관련 게시물을 확인했습니다. 즉,이 공격의 대상은 더 이상 한국의 사용자 만이 아니다는 것을 의미합니다.

그림 8 : 중국 사용자를 대상으로 한 악성 프로그램의 변종

그림 9 : 중국 사용자를 대상으로 한 악성 프로그램의 변종

다운로드 수는 아직 적지 만 중국 포럼에서 악성 프로그램이 확인 된 사실은 사이버 범죄자가 피해자가 될 사용자 검색 범위를 확대 한 것을 의미합니다. 사용자는 타사 어플 스토어에서 앱을 다운로드하지 않고 공식 앱 스토어를 이용하십시오.

트렌드 마이크로의 제품이 악성 프로그램을 "ANDROIDOS_KRBOT.HRX"로 검색합니다. 트렌드 마이크로 모바일 보안 제품 은 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "를 사용하여 관련 위협을 차단합니다.

참고 기사 :

'Security_News > 해외보안소식' 카테고리의 다른 글

| Microsoft 11 월 정기 보안 공지에서 14 개의 업데이트를 공개 (0) | 2014.11.18 |

|---|---|

| Windows XP / 2003에 영향을주는 Schannel 취약점에 요주의 (0) | 2014.11.18 |

| 일본어 워드 프로세서 '이치타로'에 대한 제로 데이 공격 확인 (0) | 2014.11.18 |

| DHS, 정보시스템 복원 네트워크 개발중 (0) | 2014.11.17 |

| 스턱스넷 최초 감염지점 확인 (0) | 2014.11.17 |