익스플로잇 키트는 오랫동안 사이버 범죄자의 무기의 하나가되고 있습니다. 지난 몇 년간 가장 유명한 익스플로잇 킷 중 하나는 ' Blackhole Exploit Kit (BHEK) "입니다. 2013 년 BHEK 작성자가 체포 되었을 때, 익스플로잇 키트에 관한 보도는 가장 과열되었습니다.

BHEK는 임종을 맞이한지도 모르지만 사이버 범죄자가 불법 활동에 다른 익스플로잇 키트를 이용하는 것을 방해하지 않았습니다. 실제로 다른 익스플로잇 키트는 여전히 이용되고 있으며, 개선 및 업그레이드도 자주 행해지고 있습니다. "Nuclear Exploit kit"는 그 중 하나입니다.

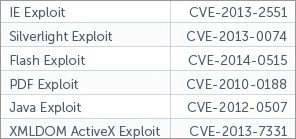

트렌드 마이크로는 2014 년 9 월 "Nuclear Exploit Kit '이 Microsoft의 Web 브라우저 플러그인"Silverlight "에 취약점 ( CVE-2013-0074 )를 이용하고있는 것을 확인했습니다. "Nuclear Exploit Kit"의 뒷면에있는 공격자는 두 가지 이유에서 대상으로하는 소프트웨어의 목록에 Silverlight를 추가했다고 저희는 생각하고 있습니다. 그것은 공격의 폭을 넓힐 수와 검출 회피 때문입니다. Silverlight에 존재하는 취약점을 이용한 공격을 탐지하는 보안 제품은 많지 않습니다.

■ Silverlight의 취약점을 이용한 공격

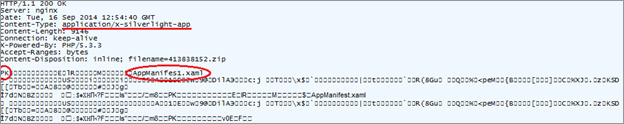

대상이 된 다른 소프트웨어와 마찬가지로 "Nuclear Exploit Kit"가 포함 된 Web 페이지는 피해자가되는 사용자의 PC에 Silverlight가 설치되어 있는지 확인 합니다. 설치되어 있으면,이 익스플로잇 키트는 Silverlight에 존재하는 취약점을 이용하여 PC에 악성 프로그램을 만듭니다.

|

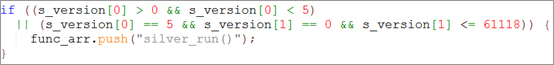

우리가 더 분석을 진행했는데, 버전을 확인하는 JavaScript 코드에 문제가있는 것 같습니다.

|

이 Silverlight에 존재하는 취약점을 이용한 공격은 "Angler Exploit Kit"같은 다른 익스플로잇 키트도 이용되고 있습니다. 자세한 내용은 이전 블로그 게시물 을 참조하십시오 (영문 만). Microsoft는이 취약점에 대응하는 보안 정보 ( MS13-022 )를 공개하고 있습니다.

■ "Nuclear Exploit Kit"의 변화

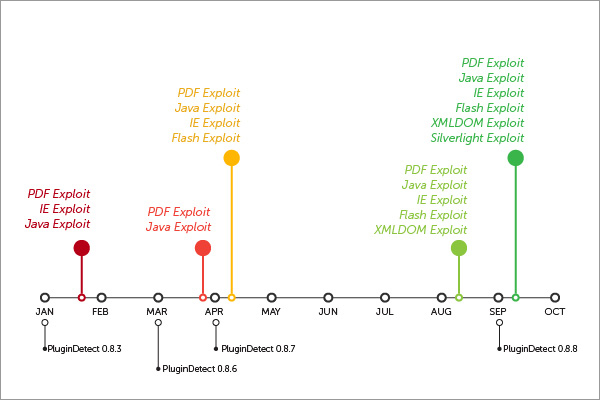

Silverlight에 존재하는 취약점 이용을 추가 한 것은 당사가 확인한 "Nuclear Exploit Kit"변화의 하나에 지나지 않습니다. 이 익스플로잇 키트가 이용하는 취약점의 수는 2014 년이되고 나서 2 배로 증가했습니다.

|

그림 3의 "PluginDetect"는 공격자가 Web 브라우저 플러그인의 버전을 확인하기 위해 이용한 JavaScript 라이브러리를 보여줍니다. 버전이 일치 한 경우 취약점을 이용한 공격이 시작됩니다.

|

■ 보안 제품 파일을 확인하는 'Nuclear Exploit Kit "

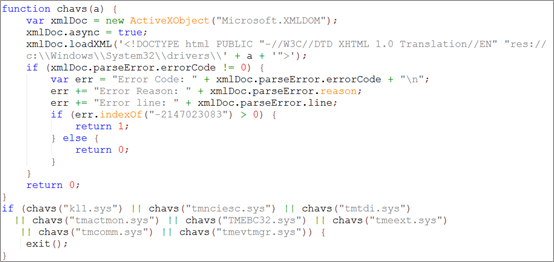

주의해야 "Nuclear Exploit Kit"불법 활동의 하나는 보안 제품의 드라이버 파일의 확인입니다. 이 익스플로잇 키트는 피해자가되는 사용자를 자신의 Web 사이트로 유도하면 트렌드 마이크로의 제품을 포함하는 특정 보안 제품의 드라이버 파일을 확인합니다. 드라이버 파일이 발견되면 익스플로잇 키트는 그 프로세스를 종료합니다. 특정 보안 제품 만 "Nuclear Exploit Kit"을 감지하므로이 뒤에있는 사이버 범죄자들은 이러한 드라이버 파일을 정지시키는 것으로 간주합니다.

|

"Nuclear Exploit Kit"는 또한 부정 활동으로 Microsoft XML DOM ActiveX 컨트롤의 취약점을 이용합니다 ( CVE-2013-7331 ). 이 취약점은 로컬 드라이브에있는 파일의 존재를 추측하는 데 사용됩니다. 이 취약점은 미국 '재향 군인 클럽」의 Web 사이트에 제로 데이 공격에 이용되었습니다. Microsoft 관련 취약점에 대한 보안 정보를 공개하고 있습니다.

"Nuclear Exploit Kit '이 노리는 취약점에 대한 업데이트는 사실, 이미 공개되어 있습니다. 즉, 업데이트가 적용되면 사용자는 공격을 당해 어렵습니다.

당사는 계속 위협을 모니터링하고 "Nuclear Exploit Kit"의 변화로 인한 피해의 가능성을 찾아 가고 있습니다.

Trend Micro 제품을 사용할 사용자가 당사의 클라우드 형 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 " Web 평판 "기술은이 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

협력 저자 : Weimin Wu

참고 기사 :

- " Nuclear Exploit Kit Evolves, Includes Silverlight Exploit "

by Brooks Li (Threats Analyst)

번역 : 시나가와 아키코 (Core Technology Marketing, TrendLabs

'malware ' 카테고리의 다른 글

| Shellshock Updates: BASHLITE C&Cs Seen, Shellshock Exploit Attempts in Brazil (0) | 2014.09.28 |

|---|---|

| Shellshock Continues to Make Waves with Active IRC Bot (0) | 2014.09.28 |

| FinFisher Malware Dropper Analysis (0) | 2014.09.21 |

| Strange ICMP traffic seen in destination (0) | 2014.09.21 |

| 신종 악성 코드를 발견. 이름하여 "Linux / GoARM.Bot"했습니다 (0) | 2014.09.20 |