2015 년 7 월 이탈리아 기업 "Hacking Team '이 공격을 받아 대량의 기밀 정보를 유출 한 것으로 보도되었습니다. 유출 된 정보에는 공격을 실행하기위한 도구가 포함되어 있으며, Adobe Flash Player 및 Windows에 존재하는 취약점을 이용한 익스플로잇 코드도 확인되었습니다.

트렌드 마이크로는 이번 유출 사례에서 확인 된 Adobe Flash Player에 존재하는 취약점 에 대해 이미 살펴 보았습니다. 본고에서는 Windows 커널의 취약점에 대해 확인합니다. 이 취약점은 Adobe가 제공하는 Open Type 글꼴 관리 모듈 "ATMFD.dll"에 존재합니다. 이 모듈은 커널 모드에서 실행되고 공격자는 취약점을 이용하여 권한 상승 샌드 박스 기능을 갖춘 보안 제품을 방지합니다.

■ Windows 커널 취약점의 검증

이 취약점의 근본 원인은 간단합니다. 응용 프로그램이 특정 GDI API (GDI32! NamedEscape 등)를 호출 할 때 글꼴 처리에 사용하는 폰트 드라이버를 지정할 수 있습니다. "ATMFD.dll"글꼴 드라이버의 하나입니다. 이 모듈이 글꼴의 정보를 처리 할 때 부호있는 숫자의 확장을 통해 "버퍼 언더 플로우"가 발생합니다.

이 취약점 이용에 대해 간략하게 설명합니다.

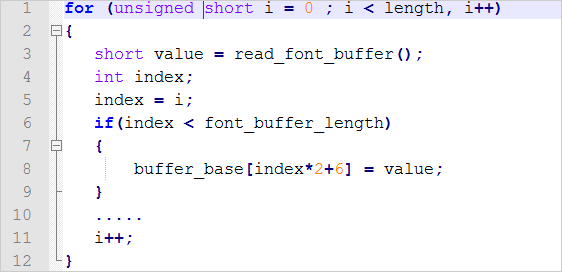

그림 1 : 취약점을 안고있는 코드의 예

다섯 번째 줄의 코드는 부호 확장입니다. i가 0x8000의 경우 index는 0xffff8000입니다. 부호있는 숫자로 보면 index는 매우 작은 값 (음수)가되기 위해 6 행의 if 문은 사실입니다. 8 번째 줄에서 index * 2 + 6은 음수입니다. 따라서 buffer_base [index * 2 + 6] buffer_base의 이전 위치를 가리 킵니다.

공격자는 폰트 버퍼의 데이터를 준비 할 수 있으며, 취약점을 이용하여 입력 된 버퍼의 이전 위치로 자신이 제어하는 코드를 작성할 수 있습니다.

이번 유출 사례 또한 취약점에 대해서는 아래의 기사도 참조하십시오. 새로운 정보가 들어오는대로 추후 업데이트합니다.

- 이탈리아 기업 "Hacking Team"의 정보 유출 사례 : Flash Player에 존재하는 수정되지 않은 버그를 확인 http://blog.trendmicro.co.jp/archives/11851

참고 기사 :

- " A Look at the Open Type Font Manager Vulnerability from the Hacking Team Leak "

by Jack Tang (Threats Analyst)

'Security_News > 해외보안소식' 카테고리의 다른 글

| "Hacking Team"의 정보 유출 사례 : Flash 제로 데이 취약점 발각 전에 한국과 일본에서 피해 발생 여부 (0) | 2015.07.14 |

|---|---|

| "Hacking Team"의 정보 유출 사례 : Flash Player 제로 데이 취약점 "CVE-2015-5119"여러 익스플로잇 키트에서 추가 확인 (0) | 2015.07.14 |

| 이탈리아 기업 "Hacking Team"의 정보 유출 사례 : Flash Player에 존재하는 수정되지 않은 버그를 확인 (0) | 2015.07.14 |

| UA 항공사, 뉴욕주식거래소 등 3곳 시스템 중단 (0) | 2015.07.13 |

| 해킹팀社 유출 코드에 심각한 취약점정보 포함 (0) | 2015.07.13 |