2015 년 7 월 이탈리아 기업 " Hacking Team '에서 공개 한 정보 익스플로잇 코드가 여러 확인되었습니다. 그 후, Trend Micro는 익스플로잇 코드가 다양한 익스플로잇 키트 에 이용되고 있음을 언급하고 있습니다. 그러나 당사의 클라우드 형 보안 기초 "Trend Micro Smart Protection Network"의 의견에 따르면, 익스플로잇 코드는 한국과 일본에 한정 한 공격에 이용되고있었습니다. 가장 중요한 점은이 공격이 "Hacking Team"노출 사건 이전에 실행 된 것입니다. 당사는이 공격을 2015 년 7 월 1 일 처음 확인했습니다.

당사가 확인한 익스플로잇 코드는 "Hacking Team"공개 사례에 의해 공개 된 코드와 매우 비슷합니다.이 때문에이 공격은 "Hacking Team '이 제공 한 도구와 코드에 액세스 할 누군가에 의해 실행 된 것으로 저희는 생각하고 있습니다.

Adobe의 보안 정보 에 따르면, 취약점 "CVE-2015-5119"는 Windows, Mac, Linux에서 Flash Player의 모든 버전에 영향을 미칩니다. Adobe는 그 취약점의 패치 를 공개했습니다.

■ 한국과 일본을 대상으로 한 공격의 검증

당사는 2015 년 6 월 하순 한국의 1 명의 유저가 ' CVE-2014-0497 '을 포함한 다양한 취약점을 이용하는 공격의 대상이 된 확인했습니다. 'CVE-2014-0497'은 지난해 확인 된 Flash Player에 존재하는 취약점입니다. 트래픽 로그에서이 사용자가 문서 파일이 첨부 된 메일을 수신하고 있었던 것이 판명되었습니다.이러한 첨부 파일에 포함 된 URL에 따라이 사용자는 미국의 Web 사이트로 연결되었습니다. 이 Web 사이트에는 " SWF_EXPLOYT.YYKI "로 감지되는 Flash Player의 취약점을 이용하는 익스플로잇 코드가 호스트되어 있습니다. 이 익스플로잇 코드는 "Hacking Team '공개 한 사례에서 밝혀진 Flash Player의제로 데이 취약점 을 이용합니다. 당사는 익스플로잇 코드가 사용자의 PC에 1 주일에 몇 번 다운로드 된 것을 확인했습니다.

그림 1-2은이 공격 감염 사슬입니다.

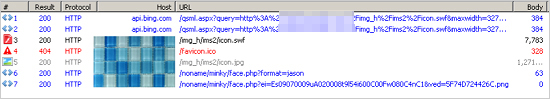

그림 1 : 액세스 된 URL

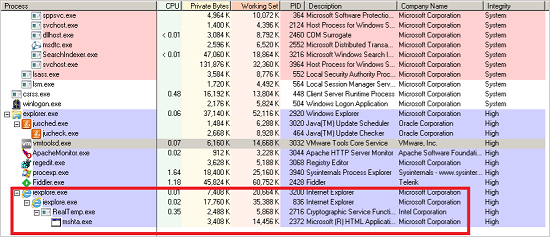

그림 2 : 생성 된 프로세스 (赤枠 부분)

그림 1은이 공격으로 액세스 된 URL입니다. 그림 2는 익스플로잇 코드에 의해 생성 된 프로세스입니다.

제로 데이 취약점을 이용하는 익스플로잇 코드는 hxxp : // <잘못된 도메인> /img_h/ims2/icon.swf에 호스트되어 있습니다. 취약점을 이용한 공격이 성공하면 바이너리 파일이 hxxp : // <잘못된 도메인> /img_h/ims2/icon.jpg에서 다운로드됩니다. 이 파일은 " TROJ_NETISON.AB "로 발견 된 사실은 XOR로 암호화 된 실행 파일 (PE 파일)입니다. 이 공격의 쉘 코드는이 PE 파일의 암호를 해독하고 C : \ Users \ <사용자 이름> \ AppData \ Local \ Temp \ RealTemp.exe에 저장하고 실행합니다. 또한이 파일과 동일한 이름으로 일반 PC 온도 모니터링 응용 프로그램 "Real Temp"도 존재하지만이 공격과는 관계가 없습니다.

이 파일은 다운로 악성 파일 및 프로세스 "mshta.exe"을 만듭니다. "mshta.exe"정규 시스템 파일이지만, 부정 활동을하는 코드가 이미 메모리에 적용되고 있습니다. 또한 다운로드되는 악성 파일은 그림 3과 같은 이미지입니다.

그림 3 : 다운로드 한 이미지

당사는 또한 익스플로잇 코드를 호스팅하는 도메인에 액세스 한 사용자가 그 밖에도 있는지 확인했습니다. 그 많은 한국 사용자이지만 그중 1 인은 일본 사용자이었습니다. 이 악성 활동은 2015 년 6 월 22 일에 이미 시작되고 있습니다. 이러한 사용자는 익스플로잇 코드를 이용한 공격의 대상 이었는지는 확인되지 않지만 그 가능성은 있다고 생각합니다.

이 공격은 눈길을 끄는 점이 몇 가지 있습니다. 우선, 당사가 확인한 익스플로잇 코드는 " Hacking Team"공개 사례에서 우리가 분석 한 것과 구조가 비슷합니다. 유일한 차이점은이 공격에 이용 된 표본은 악성 파일을 다운로드하지만 이번 유출 사례에서 확인 된 코드는 다운로드하지 않습니다.

당사는이 공격은 "Hacking Team"에서 확인 된 일련의 공격 코드를 이용하여 수행되었다고 생각합니다.순전히 기술적 측면에서 보면,이 코드는 아주 잘 설명되어 있습니다. 공개 된 코드에서 다양한 사용자를 겨냥한 공격을 방법을 습득 한 공격자이있을 가능성은 있습니다.

또한 Adobe는 2015 년 7 월 8 일 (미국 시간) 이번 제로 데이 취약점 패치를 " APSB15-16 '에서 공개했습니다. Flash Player를 이용하는 모든 사용자는 가능한 빨리이 핫픽스를 적용하십시오.

관련 기사 :

- 이탈리아 기업 "Hacking Team"의 정보 유출 사례 : Flash Player에 존재하는 수정되지 않은 버그를 확인 http://blog.trendmicro.co.jp/archives/11851

- "Hacking Team"공개 사례 : Open Type 글꼴 관리자의 취약점 검증http://blog.trendmicro.co.jp/archives/11866

- "Hacking Team"의 정보 유출 사례 : Flash Player 제로 데이 취약점 "CVE-2015-5119"여러 익스플로잇 키트에서 추가 확인 http://blog.trendmicro.co.jp/archives/11877

참고 기사 :

- " Hacking Team Flash Zero-Day Tied To Attacks In Korea and Japan ... on July 1 "

by Weimin Wu (Threat Analyst)

'Security_News > 해외보안소식' 카테고리의 다른 글

| 새로운 Flash의 제로 데이 취약점 'CVE-2015-5122', 'CVE-2015-5123'을 지속적으로 확인 (0) | 2015.07.14 |

|---|---|

| 거대한 봇넷 폐쇄에서 약 4 년 배후에 최대 6 년의 징역형 (0) | 2015.07.14 |

| "Hacking Team"의 정보 유출 사례 : Flash Player 제로 데이 취약점 "CVE-2015-5119"여러 익스플로잇 키트에서 추가 확인 (0) | 2015.07.14 |

| "Hacking Team"공개 사례 : Open Type 글꼴 관리자의 취약점 검증 (0) | 2015.07.14 |

| 이탈리아 기업 "Hacking Team"의 정보 유출 사례 : Flash Player에 존재하는 수정되지 않은 버그를 확인 (0) | 2015.07.14 |