작년 2013 년을 통해 일본 내에서 가장 큰 위협이 된 것은 "온라인 은행 사기 도구"이었습니다. 그 경향은 현재도 계속되고있어 인한 위협은 더욱 강력 화 확대하고 있습니다. 지금까지 인터넷 뱅킹을 통한 불법 송금을 노리는 공격은 많은 개인을 표적으로 한 것으로되어 왔지만, 현재는 법인에 대한 피해도 확인되고 있습니다.

많은 기업용 인터넷 뱅킹에서는 인증 강화를 위해 '전자 증명서'에 따르면 SSL / TLS 클라이언트 인증이 도입되고 있습니다.올바른 클라이언트 액세스임을 인증 할 수 없으면 인터넷 뱅킹 작업을 할 수 있기 때문에 기업용 인터넷 뱅킹은 매우 안전하다고 생각했습니다. 그러나 현재 일본에서 유행하고있는 온라인 은행 사기 도구 "ZBOT"패밀리 "VAWTRAK"제품군의 일부는이 전자 인증서를 훔치는 기능을 가지고있는 것이 트렌드 마이크로의 조사 분석을 통해 확인되고 있습니다 . 본고에서는 공격 사례 연구 결과에서 보여 온 위협의 수법과 대책에 대해 설명합니다.

■ SSL / TLS 클라이언트 인증이란?

먼저 전자 인증서로 SSL / TSL 클라이언트 인증이란 어떤 것인지 생각해 봅시다. 이 인증 방법은 PKI (공개 키 인프라)라는 기술을 사용하여 서버와 클라이언트간에 서로를 인증하고 서로 것입니다. 익숙한 일반적인 SSL 통신에서는 클라이언트가 서버를 인증 할 만하지만 SSL은이 외에도 서버가 클라이언트를 인증하기위한 구조도 가지고 있습니다. 인터넷 뱅킹 클라이언트 인증을 할 경우, 은행 측에서 IC 카드 나 PC에 설치하는 형태로 "클라이언트 인증서"가 배포됩니다.

|

이 "클라이언트 인증서"는 전자 데이터가 있지만, IC 카드에 나 OS의 비밀 정보 영역에 저장되어 있으며, 온라인 은행 사기 도구 및 피싱 사이트를 통해 진행되는 '가짜 화면을 표시하고 사용자가 입력 한 내용을 훔치는 공격」에서는 사용할 수 없습니다. 이렇게하면 사용자가 입력 한 문자열에 인증 할 까닭 가짜 화면 공격의 피해를 받게된다 "난수표 카드」나 「일회용 암호"보다 안전한 인증 방법이 있습니다.

그러나 온라인 은행 사기 도구 중 일부는 이미 SSL / TLS 클라이언트 인증을 깰 감염 환경에서 전자 인증서를 절취하는 활동을 할 것이 있습니다.

■ 온라인 은행 사기 도구에 확인 된 전자 인증서를 훔치는 기능

<기능 (1)> 사용자의 PC에서 전자 인증서와 개인 키를 내보낼하여 파일에 저장되어 공격자가 서버에 전송

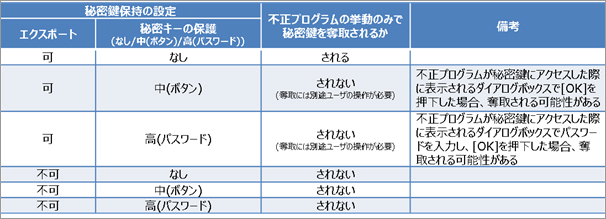

전자 인증서는 공개 키가 포함되어 있으며, 여기에는 짝을 이루는 개인 키가 존재합니다. 이 디지털 인증서 및 개인 키의 배포 방법은 각 은행에 따라 다릅니다. Windows에서는 인증서의 개인 키를 유지하는 데있어 "내보내기 가능 / 불가", "개인 키 보호 '라는 설정 항목을 가지고 은행에서 지정 및 사용자의 선택에 의해 결정됩니다.

이 설정이 "수출 허용"에서 "개인 키 보호 없음"인 경우 인증서 및 개인 키를 내보낼 파일에 저장되어 공격자가 서버로 전송하는 기능이 확인되고 있습니다 (그림 2) .

|

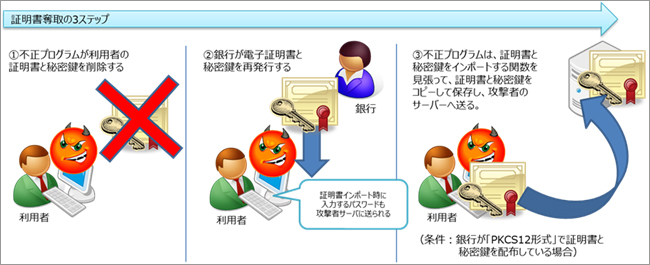

<기능 (2)> 사용자의 PC에서 전자 인증서와 개인 키를 삭제하고 새로운 전자 인증서를 다시 발급 된 시간에 복사본을 저장 공격자 서버에 전송

기능 (1)에서는 비밀 키 보관 설정에 따라서는 잘 장악 할 수없는 경우가 있습니다. 그 구멍을 채울 또 다른 기능이 Windows API (PFXImportCertStore 함수)의 훅킹에 의한 전자 인증서 정보 절취입니다.

"수출 금지"설정 저장되어있는 인증서의 개인 키는 빼앗아 갈 수 없기 때문에 악성 프로그램은 인증서를 제거합니다 (그림 3 : 단계 1). 사용자는 인증서가 없으면 인터넷 뱅킹의 조작을 할 수가 없기 때문에 아마 이변을 알면서도 은행에 인증서를 보내 달라는 요청합니다 (그림 3 : 2 단계). 악성 프로그램은 사용자가 다시 발행 된 인증서를 가져 오는 시간에 그것을 복사하여 동시에 가져 오기위한 암호까지도 빼앗습니다 (그림 3 : 3 단계).

|

■ 사용자와 사업자 각각 잡히는 대책은?

위의 두 기능 정보 절취가 성공하려면 조건이 있습니다.

기능 (1)의 공격이 성공하기 위해서는 "수출 허용"설정에서 개인 키를 보유하고있는 것이 조건입니다. 이 설정은 Windows 비밀 키를 가져올 때 하나의 키에 대해 개별적으로 설정하는 것입니다. 사업자 측이 "수출 불가"로 지정할 수도 있고, 사용자 자신이 어느 쪽이든 선택할 수도 있습니다.

사용자가 직접 선택할 수있는 경우 백업을 미디어에 저장하여 오프라인에서 보관 한 후 피 "수출 금지"설정을 선택하는 것이 좋습니다. 현재 "수출 허용"에서 보관하고있는 개인 키가있는 경우는 만일의 대책으로서 일단 내 보낸 후 백업을 보관하여 "수출 금지"설정에서 다시 가져 오는 것이 좋습니다. 이와 함께 "개인 키 보호"설정을 보통 또는 높음으로하면 뒷부분의 "해킹 도구"를 사용하여 인증서 도난 피해에도 당해 어렵습니다.

기능 (2)의 공격이 성공하기 위해서는 사업자 측 (인터넷 뱅킹의 경우 은행)가 전자 인증서를 "PKCS # 12 형식"에서 배포하고있는 것이 조건입니다. 전자 인증서의 배포에는 크게 두 가지 방법이 있습니다. 하나는 사용자 측에서 공개 키와 비밀 키의 키 쌍을 생성하고 사업자 측에 인증서 발급을 요구하는 방식. 또 하나는 사업자 측에서 서명 키 생성 및 인증서 발행을 실시해, 비밀 키와 인증서를 세트로하여 암호로 보호를 걸었다 "PKCS # 12 형식"에서 사용자에게 배포하는 방식입니다. 이러한 배포 방법은 모두 일반적으로 널리 사용되고 있습니다. 사용자는 PKCS # 12 형식의 인증서 가져 오기 작업을 수행 할 때 이러한 악성 프로그램의 존재를 인식 한 후, 감염되지 않은 것을 충분히 확인해야합니다.

사업자 측이 잡히는 대책 으로서는, 각각의 상황에 따라 감안할 필요가 있지만, 사용자 측의 설정을 시스템으로 "수출 불가" "개인 키 보호 : 높음"으로 해 버리는 외에도 운영상 위 설정을 권장하는 IC 카드 나 USB 토큰에 인증서 배포를 검토하는 등이있을 수 있습니다.

■ 도난은 인터넷 뱅킹 용 인증서 만이 아니다

생각을 붙여야하는 것은 이러한 인증서를 훔치는 기능의 피해를 입을 것은 인터넷 뱅킹 용 전자 인증서뿐만 아니라는 점입니다 . 오늘 전자 인증서는 사이버 공간에서의 신분 증명서로서 또 인감 및 인감 증명로서의 역할을하고, 활용되고 있습니다. 만약 감염 터미널에서 "SSL 서버 인증서" "코드 서명 증명서」 「(확정 신고 절차 및 행정 시스템의 신청 등에 사용) 전자 서명 인증서"등의 인증서를 취급하고 있다면, 이러한 도 공격자의 손에 넘어가 버릴 가능성이있는 것에주의하지 않으면 안됩니다.

예를 들어 "코드 서명 인증서"는 사이버 공간에서 법인 인감이라고도 말할 정도로 중요한 것입니다. 만약 당신이 개발자에서 자사 제품에 대한 "코드 서명 인증서"가 자신의 PC에 들어있는 (게다가 그 컴퓨터에서 자유롭게 인터넷 검색을하고있다) ...... 그런 상태 였다면 다소 귀찮아도 "코드 서명 인증서"는 다른 오프라인 단말기 나 USB 토큰에 옮겨 그곳에서 코드 서명을하도록 흐름을 변경하는 것이 좋습니다.

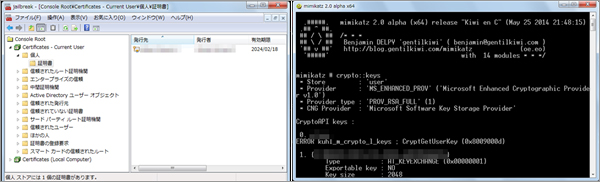

■ 무시할 수없는 해킹 툴의 존재

|

전자 인증서를 둘러싼 위협으로 무시할 수없는 해킹 툴도 존재합니다. "HKTL_JAILBREAK '와'HKTL_MIMIKATZ"(그림 4)입니다. 이러한 도구는 원래 관리자 등이 사용하는 정규 도구 였지만, 그 기능이 공격자에 의해 악용 된 것입니다.

이 도구는 관리자 권한이나 사용자의 작업을 필요로하지만, "수출 금지"설정 저장되어있는 인증서의 개인 키를 내보낼 수있는 기능을 가지고 있습니다. 현재 이러한 기능이 악성 프로그램에 구현 된 사실은 확인되지 않지만, 백도어 유형의 악성 프로그램과 함께 사용하거나 공격자가 이러한 도구의 소스 코드를 자신의 악성 프로그램에서 불러 들여한다고 것은 향후 충분히 생각할 수 있습니다.

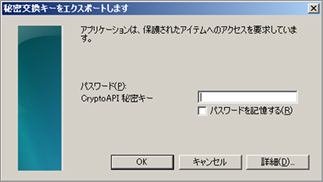

"개인 키 보호 : 높음"설정으로 해두면, 개인 키를 내보낼 타이밍에 암호를 입력하라는 대화 상자 (그림 5)이 나타날 수 있으므로 이러한 해킹 툴에 의한 의도하지 않은 수출을 금지하거나 이변을 인식 할 수있을 것입니다.

|

■ 정리

이러한 온라인 은행 사기 도구에 의한 공격이 확인 된 상황 속에서 안전하게 전자 인증서를 사용하기 위해서는 어떻게하면 좋을까요? 다음과 같은 대처가 발생할 수 있습니다.

- 인증서를 훔치는 악성 프로그램이나 강제적 인 수출을 가능하게하는 해킹 툴의 존재를 확실히 인식한다.

- 인증서 백업은 오프라인에 보관한다.

- 인터넷 상시 접속의 PC에는 가급적 중요한 인증서를 보관하지 않는다.

- 컴퓨터에 인증서를 보관하는 경우 "수출 불가" "개인 키 보호 : 높음"으로 사용한다.

- IC 카드 나 USB 토큰을 사용한다.

'Security_News > 해외보안소식' 카테고리의 다른 글

| 노르웨이 은행, 항공사, 보험사 동시에 공격받아 (0) | 2014.07.12 |

|---|---|

| 英 의회, 긴급 데이터 보유법 추진 (0) | 2014.07.12 |

| 오라클, 윈도 XP용 자바 업데이트 (0) | 2014.07.11 |

| NSA, 일반인의 데이터 수집하여 보유해 (0) | 2014.07.11 |

| IoT : 스마트 전등, 와이파이 패스워드 노출 (0) | 2014.07.11 |