항상 이용하고있는 은행에서 E 메일이 도착 모바일 앱 업데이트를 설치하도록 요청됩니다. 응용 프로그램을 다운로드하면 관리자 권한을 요구합니다. 문제가 발생했기 때문에와 화면에 표시되고 당신은 그 요구를 허용합니다. 응용 프로그램을 움직여 보면 제대로 작동하고 결제도 문제없이 할 수있었습니다.

다음날 자신의 스마트 폰 암호를 인식하지 못하는 것을 알게합니다. 누군가 암호를 변경되어 버린 것일까 요. 그러나 스마트 폰은 누구에게도 빌려주지 않기 때문에 누가 어떻게 암호를 변경했는지 짐작도 포함되지 않습니다. 2 회 정도 암호를 입력 해 보겠습니다 만 인식하지 않습니다. 그리고 몇 번 중 올바른 암호를 입력하지 못하면 단말의 정보는 자동으로 지워 버립니다. 잠금을 해제하는 방법을 하루 종일 생각하고있는 동안 은행 계좌에서 돈이 사라지고있었습니다.

트렌드 마이크로는 주로 유럽과 일본의 인터넷 뱅킹을 겨냥한 사이버 공격 캠페인 " 에멘탈 작전 '을 2014 년에 확인하고 있습니다. 이것은 잘못된 응용 프로그램을 이용하여 SMS 메시지 (이하 문자 메시지)를 차단하고 사용자의 거래 데이터를 빼앗는 사이버 공격입니다. 당사는 2016 년에 들어 와서 다시이 "에멘탈 작전 '에 이용 된 악성 응용 프로그램을 확인했습니다. 이번에 확인 된 악성 앱은 공격자가 문자 메시지를 통해 실시간으로 명령을 실행하고 스마트 폰의 암호를 다시 설정하는 등의 불법 활동을 수행 할 수 있습니다. 이 악성 활동을 통해 사용자는 일시적으로 스마트 폰의 홈 화면에서 암호화되어 사용할 수 없게됩니다. 아마 이것은 잘못된 거래 실행되는 것을 바로 깨닫게하지위한 방법이라고 생각됩니다.

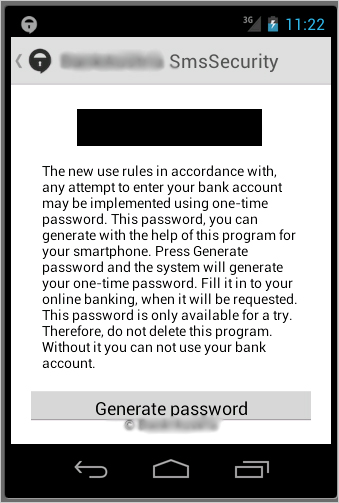

■ 가짜 일회용 비밀번호 생성기

"에멘탈 작전 '에 이용 된 지금까지 앱과 마찬가지로, 이번 악성 어플리케이션도 원 타임 패스워드를 생성하는 뱅킹 어플을 가장합니다. 당사가 확인한 최신 검체는 오스트리아의 국내 은행의 응용 프로그램을 가장 해있었습니다.

그림 1 : 가짜 일회용 비밀번호 생성 응용 프로그램의 화면 예

그러나이 불법 앱은 실제로는 미리 준비된 문자열 목록에서 암호를 무작위로 선택합니다.

그리고 잘못된 응용 프로그램은 사용자에게 들키지 않고 다음과 같이 잘못된 활동을 정기적으로 실행합니다.

- 환경 설정 파일의 다운로드 및 분석

- 미리 설정 한 C & C 서버의 URL을 사용할 수 있는지 확인

- Blowfish 알고리즘을 이용한 감염 단말과 원격 사용자 간의 통신의 확립

- 저장된 문자 메시지 송출

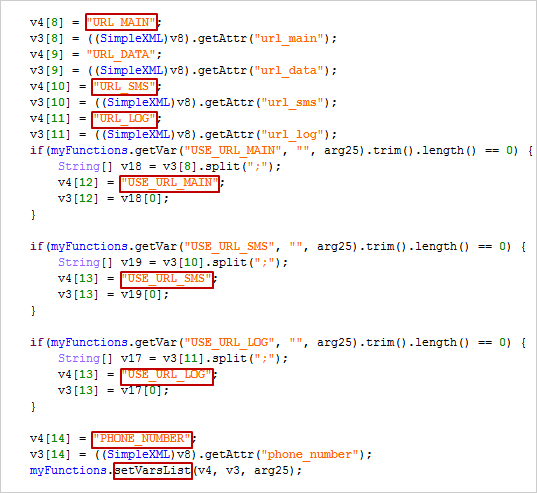

이 악성 앱이 사용자의 인식 또는 동의없이 특정 URL 또는 전화 번호와 통신합니다. 또한 실시간으로 이러한 통신 시설에 문자 메시지를 통해 메시지를 보내거나 인터넷 연결을 통해 나중에 메시지를 보낼 수 있으며 침입자가 좋아하는 사람을 선택할 수 있습니다. 이러한 URL이나 전화 번호를 공유 설정 파일 "MainPref.xml"에 저장되어 언제든지 설정 가능합니다.

| "USE_URL_MAIN" | 환경 설정 파일을 검색하기위한 원본 |

| "USE_URL_SMS" | 인터넷을 통해 텍스트 메시지를 보낼 |

| "USE_URL_LOG" | 로그 대상 |

| "PHONE_NUMBER" | 실시간으로 문자 메시지를 보낼 전화 번호 |

그림 3 : 환경 설정 파일의 분석 및 설정

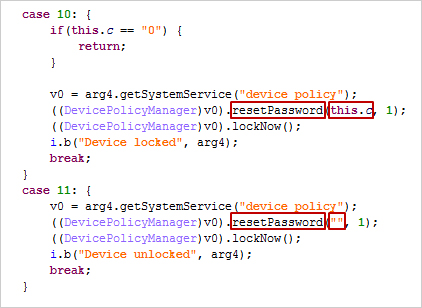

사용자에게 보낸 메시지를 차단하는 것 외에,이 악성 앱은 문자 메시지를 통해 명령을 수신 할 수 있습니다. 악성 앱이 수신 된 문자 메시지를 차단하고 제어 명령인지 여부를 확인합니다. 예를 들어, 명령 "LOCK"화면 잠금 암호를 초기화하기 위해 공격자는 원격에서 실시간으로 새 암호를 설정할 수 있습니다. 또한 Android 장치 관리 API 는 영숫자 암호 만 현재 지원하고 있습니다. 또한 장치 관리자의 설정을 요구하는 앱에 대해서는 언제든지 의혹을 갖게하십시오.

공격자가 암호를 변경하면 잠시 동안 스마트 폰을 사용하지 못하게 될 수 있습니다. 공격자는 'UNLOCK'명령으로 원하는대로 잠금을 해제하고 언제든지 다시 다시 잠 그거나 할지도 모릅니다. 이것은 은행 계좌를 조작하는 동안 사용자의 관심을 다른 곳거나 혹은 사용자가 단말기에서 은행에 연락하는 것을 막기 위해 생각됩니다.

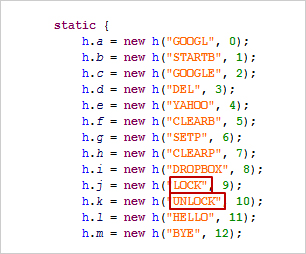

그림 4 : 최신 악성 앱 명령 목록

공격자는 유명한 Web 사이트 이름을 단축키 명령에 사용할 수 있습니다. 예를 들어 "GOOGL"는 메시지를 보내 문자 메시지를 차단하기위한 바로 가기 명령입니다. "GOOGLE"는 전화 번호를 삭제하고 문자 메시지 차단을 중지합니다. 또한 「YAHOO "는 명령 및 제어 (C & C) 서버의 URL을 설정하고 차단 된 문자 메시지를 보내기 시작합니다.

| GOOGL | 0 | 메시지를 보내 문자 메시지를 도청 |

| STARTB | 1 | 데이터베이스에 저장하고 도청 |

| 2 | 전화 번호를 삭제하여 차단을 중지 | |

| DEL | 3 | 삭제 실행 |

| YAHOO | 4 | C & C 서버의 URL을 설정하고 차단 된 문자 메시지 전송 시작 |

| CLEARB | 5 | USE_URL_SMS 같은 C & C를 제거 |

| SETP | 6 | C & C 서버의 전화 번호를 설정 |

| CLEARP | 7 | C & C 서버의 전화 번호를 삭제 |

| DROPBOX | 8 | C & C 서버의 URL 및 전화 번호를 삭제 |

| LOCK | 9 | |

| UNLOCK | 10 | |

| HELLO | 11 | 동작 없음 |

| BYE | 12 | 동작 없음 |

그림 5 : 텍스트 메시지의 명령에 의한 휴대 전화 잠금 해제 암호 변경

공격자가 모바일 기기를 원격으로 제어 할 수 있기 때문에 사용자가 파일을 백업하도록하십시오. 또한 PC를 포함한 모든 단말기에 보안 제품을 도입하면 좋을 것입니다.

이번 위협에 관련한 SHA1 값 및 관련 URL은 여기 를 참조하십시오.

협력 저자 : Rainer Link

참고 기사 :

- " Operation Emmental Revisited : Malicious Apps Lock Users Out "

by Richard Tai (Mobile Threat Analyst)

'malware ' 카테고리의 다른 글

| 일본을 노리는 악성 광고 사례에서 DV 인증서 악용 확인 (0) | 2016.01.26 |

|---|---|

| 온라인에 게시 된 랜섬웨어의 코드를 악용. 정보 공유는 적절한 범위와 방법의 선택이 중요 (0) | 2016.01.26 |

| Word and Excel Files Infected Using Windows PowerShell (0) | 2015.11.25 |

| When Hunting BeEF, Yara rules. (0) | 2015.11.25 |

| Superfish 2.0: Dell Windows Systems Pre-Installed TLS Root CA (0) | 2015.11.25 |