터키의 보안 연구자 집단 "Otku Sen"는 2015 년 8 월 중순 교육 목적으로 「Hidden Tear "라는 랜섬웨어의 오픈 소스 코드를 누구나 사용할 수 있도록 github 에 공개했습니다. "Hidden Tear"는 AES 암호화를 이용하고 있습니다. 또한 새로운 악성 프로그램에 대한 일반 보안 제품을 피할 수 있습니다. 또한 Otku Sen은 "Hidden Tear '가 어떻게 행동 할까의 동영상도 공개했습니다.

그리고 작성자는 "Hidden Tear '을 랜섬웨어로 이용하지 않도록 다음과 같이 강력히 경고했습니다.

While this may be helpful for some, there are significant risks. Hidden tear may be used only for Educational Purposes. Do not use it as a ransomware! You could go to jail on obstruction of justice charges just for running hidden tear, even though you are innocent.

일본어 번역 : "Hidden Tear"는 도움이 될 수도 있지만 심각한 위험을 안고있다. 교육 목적으로 만 사용 좋겠다. 결코 랜섬웨어로 이용하지 않도록! 비록 악의없이 "Hidden Tear '를 실행하면 공무 집행 방해 혐의로 감옥에 들어갈 가능성이있다.

그러나 불행히도 인터넷에 액세스 할 수 있다면 어떤 사람이라도이 경고를 무시하고 코드를 악용 할 수 있습니다. 트렌드 마이크로는 변조 된 파라과이 Web 사이트를 확인하고 "Hidden Tear '의 코드를 수정 한 업데이트 랜섬웨어 (" RANSOM_CRYPTEAR.B "로 검색)를 확산하는 사례를 확인했습니다. 당사의 분석에 따르면,이 Web 사이트는 브라질 사이버 범죄자에 의해 변조되어 있으며, "Hidden Tear '을 수정 한 코드가 이용되고있었습니다.

■ 「Hidden Tear '를 개작 한 랜섬웨어

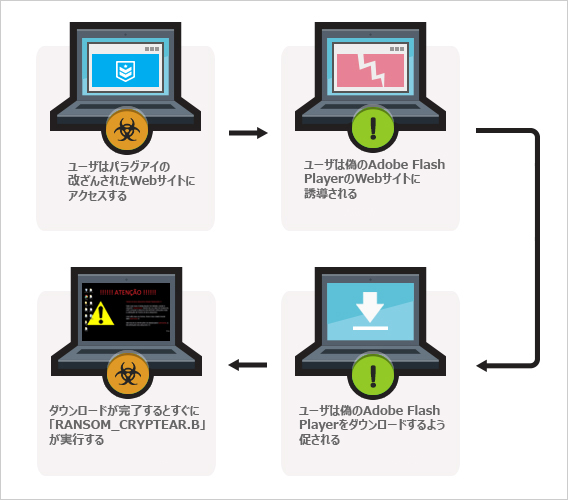

문제의 Web 사이트는 2015 년 9 월 15 일 ~ 12 월 17 일까지 변조 된 후 12 월 18 일 다시 변조되어있었습니다. 이 Web 사이트는 사용자를 가짜 Adobe Flash Player 다운로드 사이트로 유도하고 새로운 Flash Player를 다운로드하라는 메시지가 표시됩니다. 다운로드가 완료되면 파일이 자동으로 실행합니다.

그림 1 : 랜섬웨어 감염 흐름

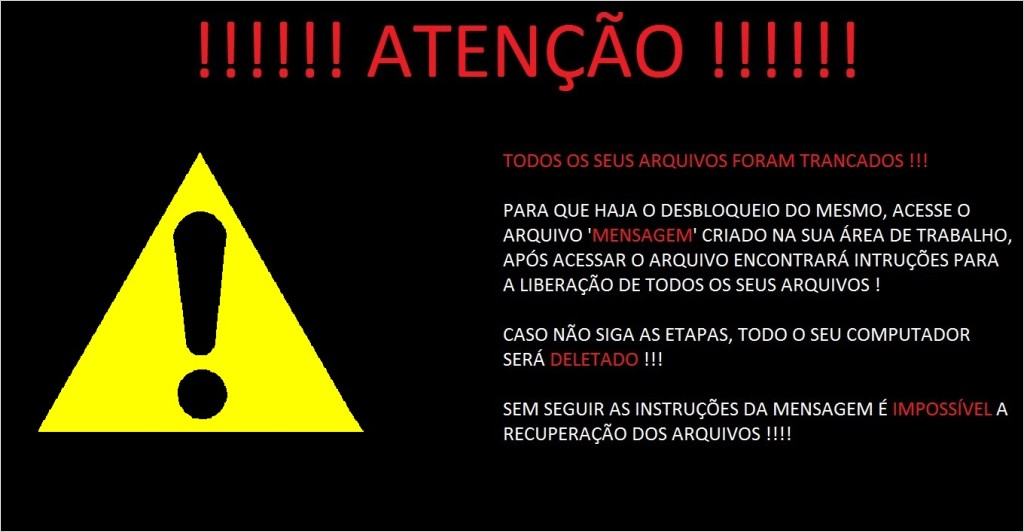

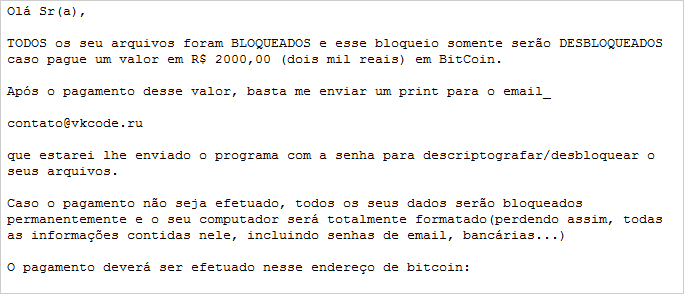

" RANSOM_CRYPTEAR.B "에서 확인 된 변경의 하나는 바탕 화면 배경 을 대체 포르투갈어 이미지입니다. 또한 가상 통화 "Bitcoin (비트 코인)"에서 2,000 브라질 리얼 상당 (2016 년 1 월 14 일 현재 약 58,400 엔)의 몸값을 요구하는 협박장도 포르투갈어로 쓰여져 있습니다. 이 공격의 또 하나의 특징은 생성 된 암호 해독 키도 암호화되어 버리는 것입니다. 이 암호 해독 키는 TXT 파일에 저장됩니다. 악성 프로그램이 바탕 화면에 폴더에 생성되면 암호 해독 키를 포함하여 파일이 암호화됩니다. 다른 Crypto 랜섬웨어뿐만 아니라 사용자가 몸값을 지불하더라도 파일을 부활시키는 것은 매우 어렵습니다.

그림 2 : "RANSOM_CRYPTEAR.B"가 표시 바탕 화면

그림 3 : "RANSOM_CRYPTEAR.B"가 표시 협박문

■ 정보 공유의 범위와 방법의 선택

랜섬웨어 감염을 방지하고 그 영향을 최소화하기 위해 당사는 사용자에게 정기적으로 파일을 백업하거나 보안 제품을 최신 상태로 유지 것을 권장하고 있습니다. 몸값을 지불하더라도 암호화 된 파일이 부활하는 보증은 어디에도 없기 때문입니다. 랜섬웨어에 대한 자세한 내용은 " Ransomware 101 : What, How, and Why (영문) "에서도 정보를 찾을 수 있습니다. 그러나 이번 사례에서 가장 주목하고 싶은 것은 랜섬웨어가 확산하게 된 배경입니다. 즉, 소스 코드가 온라인상에서 공개 된 것입니다.

경고하고, 선의로 한 것이다 로서도 이번 정보 공개는 적절한 방법이 없습니다. "Deep Web (Deep Web)"및 기타 포럼의 사용자도 책임 회피를 위해 명확한 경고를 줄 수 있습니다. 또한 사용이 금지 된 기술과 지식은 사이버 범죄자와 PC 애호가의 관심을 끌고 버린다고 지적하는 사람도 있습니다.

사이버 범죄자에 이용 될 수있는 정보를 게시 할 때 보안 연구원은주의를 기울여야합니다. 비록 교육 목적이었다고해도 보안 연구원과 보안 업체는 피해를 줄 수있는 정보를 공개하기 전에 그 위험성에 대해 신중하게 평가해야합니다.

당사의 Martin Roesler는 다음과 같이 말하고 있습니다. "아이에게 물리를 가르 칠 필요는 있어도 원자 폭탄을 만드는 방법을 가르 칠 필요는 없습니다. 부엌에 칼이 필요하고 칼은 필요하지 않습니다. 그것뿐만 아니라 피해에 대한 이해를 공유하더라도 피해를 창출 필요는 없습니다. 이것은 약과 독의 차이 같은 것입니다. 그 차이는 양입니다. 취약점의 구조는 공유도 취약점의 이용법은 공유해서는 안됩니다 또한 악성 프로그램의 기능에 대한 정보를 공유하더라도 코드 공유는 안된다 "

"보안 기업이해야 할 일은 각각의 사례에서"알아야 "또는"알아야한다 "여부를 결정하는 것입니다. "알고 싶다 '와'공유하고 싶다"는 관계 없습니다. 특정 미디어를 통해 특정 사용자에게 그들이 정말 필요한 것을 공유해야합니다. 예를 들어, 취약점의 영향을받는 보안 기업과 IT 기업은 안전한 방법으로 필요한 정보를 샘플 정도까지 공유합니다. 그러면 기업은 사용자를 피해로부터 보호 할 수있는 것입니다. 한편, 일반 사용자에게는 누구나 액세스 할 수있는 위치에서 자신을 보호하기 위해 알아야 할 정보를 공유합니다. 정보를 공유하는 대상에 따라 적절한 방법과 적절한 정보의 양을 선택해야합니다 "

이번 랜섬웨어에 대한 해시 값은 다음과 같습니다.

- fef6c212fc093c5840370826f47aa8e42197b568

협력 저자 : Michael Marcos

참고 기사 :

- " A Case of Too Much Information : Ransomware Code Shared Publicly for "Educational Purposes"Used Maliciously Anyway "

by Trend Micro

'malware ' 카테고리의 다른 글

| 97 %의 Android 단말에 루팅의 우려 심각한 취약점 'CVE-2015-1805' (0) | 2016.04.14 |

|---|---|

| 일본을 노리는 악성 광고 사례에서 DV 인증서 악용 확인 (0) | 2016.01.26 |

| 스마트 폰 암호를 사용할 수 없게. 인터넷 뱅킹을 노리는 '에멘탈 작전'을 다시 확인 (0) | 2016.01.26 |

| Word and Excel Files Infected Using Windows PowerShell (0) | 2015.11.25 |

| When Hunting BeEF, Yara rules. (0) | 2015.11.25 |