모든 HTTP 트래픽을 암호화 (HTTPS 화)하는 것은 보안의 중요한 목표입니다. 그러나 두 가지 큰 과제가 있습니다. 첫째, HTTPS하는 데 필요한 인증서가 무료가 아니라 많은 Web 사이트 소유자가 비용을 지불 싶어하지 않는 것입니다. 그리고 또 하나는 인증서는 Web 사이트 소유자가 반드시 직접 설정할 수있는 것은 아니다 것입니다.

Let 's Encrypt 프로젝트는 이러한 문제를 해소 할 목적으로 설립되었습니다. 이 프로젝트의 목표는 모든 Web 사이트 소유자에게 무료로 인증서를 발급하는 것입니다. 또한 프로세스를 가능한 한 자동화하는 소프트웨어는 Web 서버에 구현할 수 있습니다. Let 's Encrypt은 Akamai, Cisco, Electronic Frontier Foundation (EFF), Facebook, Mozilla 등 많은 주요 인터넷 기업과 비영리 단체로부터 지원을 받고 있습니다. 또한 Let 's Encrypt는 도메인 인증 (Domain Validated, DV) 인증서 만 발급합니다. Web 사이트 소유자의 신원에 대해 추가 확인을 할 Extended Validation (EV) 인증서 발급하지 않습니다.

그러나 불행히도이 Let 's Encrypt 프로젝트가 제공하는 구조가 악용 될 가능성이 이전부터있었습니다.따라서 트렌드 마이크로는 Let 's Encrypt 인증서를 악용하는 악성 사이트가 등장하지 않는가를 감시하고있었습니다.

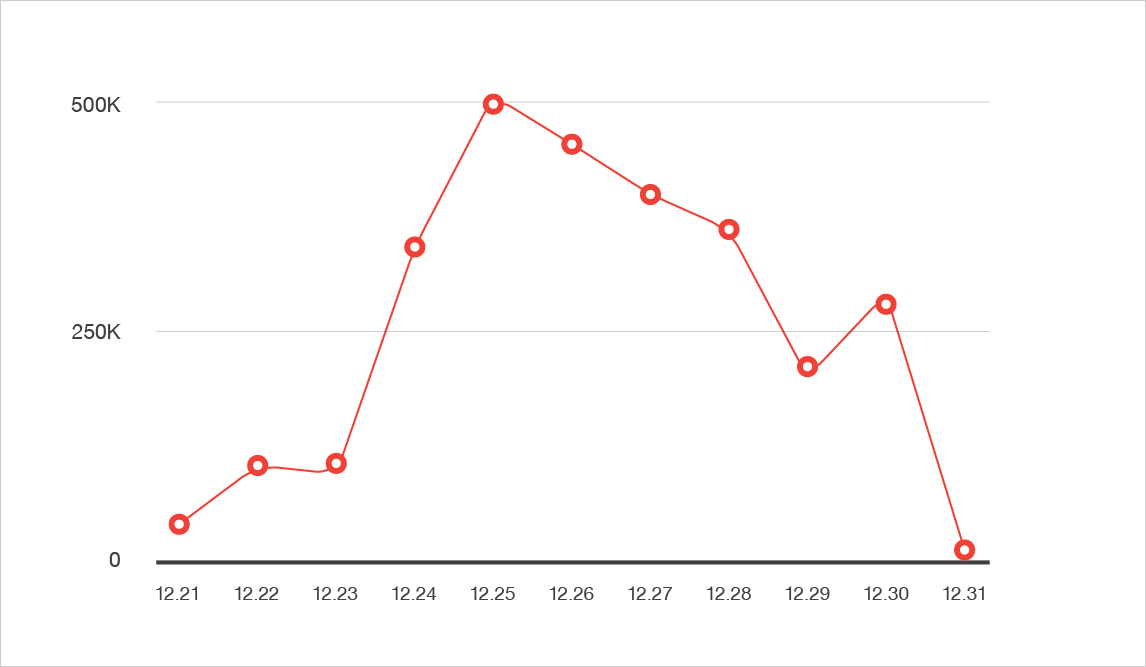

2015 년 12 월 21 일 이후 당사는 일본의 유저로부터의 트래픽이 "malvertisement (부정 광고)"를 호스팅하는 서버에 유도되는 것을 확인했습니다. 이 공격은 사용자가 "Angler Exploit Kit (Angler EK)"이 포함 된 Web 사이트로 유도되고 결국 온라인 은행 사기 도구 ( "BKDR_VAWTRAK.AAAFV"로 검색)을 PC에 다운로드되었습니다.

그림 1 : 악성 광고를 호스팅하는 서버에 액세스 수

이 공격은 2015 년 9 월 기사 에서 언급 한 일본의 사용자를 대상으로 한 악성 광고 공격이 계속되고있는 것으로 저희는 생각하고 있습니다.

이 악성 광고 공격 연예인은 "Domain shadowing (도메인 그림자) '이라는 기술을 사용했습니다. 이 방법으로 공격자는 합법적 인 도메인 아래에 서브 도메인 생성이 가능하며, 그 생성 한 하위 도메인에서 사용자가 공격자의 제어하에있는 서버로 유도되었다. 이번 사례에서 공격자는 합법적 인 Web 사이트의 부하에 'ad <정규 도메인> .com "을 만들었습니다. 또한, Web 사이트의 책임자가이 문제를 적절히 해소 될 때까지 당사는 Web 사이트 이름을 비공개로하고 있습니다.

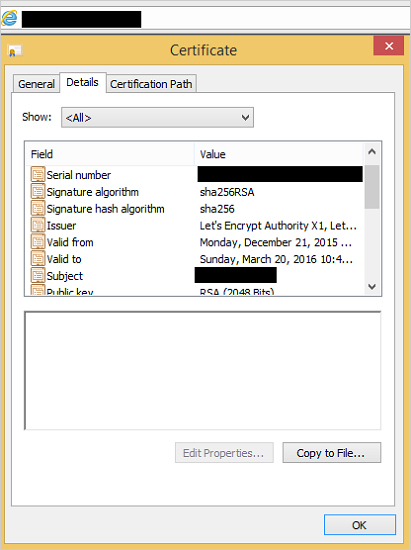

작성된 서브 도메인의 트래픽은 HTTPS 및 Let 's Encrypt 인증서에 의해 보호되고 있었다 (그림 2).

그림 2 : Let 's Encrypt SSL 인증서

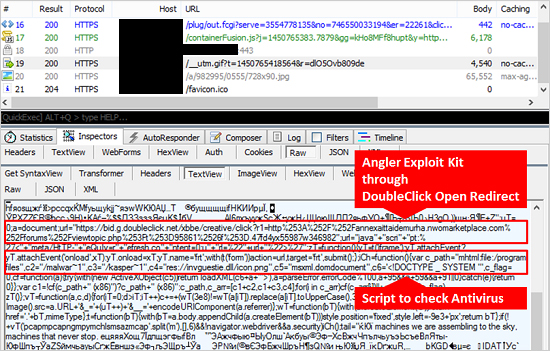

도메인 트래픽을 위장하기 위해 정품 도메인에 관련된 것으로 보이는 광고를 호스팅하고있었습니다. 또한 유도를 실행하는 스크립트의 일부를 JavaScript 파일에서 GIF 파일로 이동하여 최종 악성 활동을 수행하는 악성 파일의 특정을 더욱 어렵게했습니다. 당사가 2015 년 9 월의 공격에서 확인한 보안 제품을 피하기 코드와 유사한 코드도 여전히 존재하고 있습니다. 또한 인터넷 광고 게재 회사 "DoubleClick"오픈 리디렉션을 이용하고 있습니다. 이 기술은 보안 연구원 Kafeine 씨의 " Malware do not need Coffee"이전 다루어지고 있습니다.

그림 3 : 부정 광고에 사용 된 코드

선한 목적으로 사용되어야 할 기술이 사이버 범죄자에 악용 될 가능성이 있습니다. Let 's Encrypt이 발행 한 디지털 인증서도 예외는 아닙니다. 당사는 서버 인증서의 인증 기관 으로 SSL 시스템의 신뢰성이 악용 될 수 있다는 점을 인식하고 있습니다. 공격자가 정규 도메인 아래에 하위 도메인을 만들 수 있다는 것을 보여준 이번 사례에서는 이러한 문제가 부각되었습니다. 인증 기관이 자동으로 이러한 하위 도메인에 인증서를 발급하면 사이버 범죄자를 부주의하게 도와 줄 것입니다. 또한 이러한 문제를 인식하지 않고 악용을 방지 할 수없는 도메인의 소유자도 마찬가지입니다.

DV 인증서 관련 도메인이 특정 Web 사이트 운영자의 관리하에 있는지를 확인하면됩니다. 이론적으로는 운영자의 신원을 증명하는 것은 아닙니다. 그러나 이러한 인증서의 미묘한 차이에 대한 이용자 측의 인식이 얇고 결과로 DV 인증서는 사이버 범죄자의 도움을 버립니다.

Let 's Encrypt 인증 기관은 콘텐츠 필터의 역할을 담당해야 할 것은 아니라고 말하고있어 , Google의 Safe Browsing API에 대해 발행 한 도메인을 확인하고 있습니다.

인증 기관은 다양한 사이버 범죄에 악용되고 불법 단체에 발행 된 인증서를 해지하는 것이 이상적입니다. 하지만 인프라의 보안이 보호되는 브라우저 인증 기관, 보안 기업 등 중요한 역할을 담당 기관이 하나가되어 사이버 범죄자를 구축하기 위해 적극적으로 활동했을 때뿐입니다. 불법 광고 공격을 막기위한 중요한 대책으로 Web 사이트의 소유자는 자신의 Web 사이트의 제어판이 보호되고 있는지 확인하고 단독 하위 도메인이 모르는 사이에 새로 만든되지 않은 확인하십시오.

사용자는 또한 "안전한"Web 사이트가 반드시 안전하지 않다는 것을 명심하십시오. 이번 불법 광고와 Web 변조 등 일반 Web 사이트를 오염 익스플로잇 키트로 유도하는 공격은 끊이지 않습니다. 익스플로잇 키트에 대한 최선의 방어는 소프트웨어를 최신 상태로 유지하고 이용 될 수있는 취약점의 수를 최소화하는 것입니다.

이번 악용 된 인증서 관하여 당사는 Let 's Encrypt에보고되었습니다.

Angler EK가 이용한 악성 파일의 해시 값은 다음과 같습니다.

- 63c88467a0f67e2f3125fd7d3d15cad0b213a5cb

협력 저자 : Kirk Hall 및 Stephen Hillier

[업데이트 정보]

| 2016/1/12 | 14:00 | 본고 영어 문서는 2015 년 1 월 7 일 보안 연구원 Ryan Hurst 씨 로부터 지적을 받고 불법 광고 공격에 관련된 Let 's Encrypt에 대한 언급을 명확히하기 위해 업데이트되었습니다. 이번 사례에서는 Let 's Encrypt이 공격의 대상이되었지만, 다른 인증 기관도 공격을받을 가능성이 있습니다. 또한 DV 인증서에 대한 우리의 견해를 명확히하고, 인프라에서 종합적인 보안 대책과 자세에 대해 재차 강조했습니다. 본고는 이러한 변화를 반영한 내용으로되어 있습니다. |

참고 기사 :

- " Let 's Encrypt Now Being Abused By Malvertisers "

by Joseph C Chen (Fraud Researcher)

'malware ' 카테고리의 다른 글

| 새로운 암호화 된 랜섬웨어 'R980'을 확인 일회용 이메일 주소로 자신의 추적을 피하기 (0) | 2016.08.15 |

|---|---|

| 97 %의 Android 단말에 루팅의 우려 심각한 취약점 'CVE-2015-1805' (0) | 2016.04.14 |

| 온라인에 게시 된 랜섬웨어의 코드를 악용. 정보 공유는 적절한 범위와 방법의 선택이 중요 (0) | 2016.01.26 |

| 스마트 폰 암호를 사용할 수 없게. 인터넷 뱅킹을 노리는 '에멘탈 작전'을 다시 확인 (0) | 2016.01.26 |

| Word and Excel Files Infected Using Windows PowerShell (0) | 2015.11.25 |