Google은 2014 년 6 월 3 일 (미국 시간), 64 비트 버전의 「Google Chrome」의 출시를 발표했습니다. Google에 따르면, 64 비트 버전의 출시 를 단행 한 이유는 Windows 사용자의 대다수가 64 비트 Operating System (OS)를 사용하고 있기 때문에하고 있습니다. 64 비트 Windows 보급률은 Microsoft가 당초 예상보다 약간 완만가되고 있습니다 만, 확실히 성장해오고 있으며, 소프트웨어 개발 업체에서 지원을받을 수 있다는에서도 분명하다. 그러나 불행히도 64 비트 버전의 악성 프로그램이 공격자에 의해 진행되어 보급되어있는 것도 트렌드 마이크로는 확인하고 있습니다.

본 블로그에서는 64 비트 버전 의 온라인 은행 사기 도구 "ZBOT '를 비롯해 지금까지 64 비트 악성 프로그램의 사례를 몇 가지 살펴 보았다. 또한 표적 공격에서도 64 비트 버전의 이용이 확인되고 있습니다. 실제로 " 2H-2013 Targeted Attack Roundup Report (영문) "에 따르면, 표적 형 공격에 대한 악성 프로그램의 약 10 %는 64 비트 OS에서만 실행합니다.

■ "KIVARS"이전 버전

폐사가 확인하는 Windows 64 비트 버전 악성 프로그램 중 하나가 "KIVARS"입니다. 당사의 조사 결과에 따르면,이 악성 프로그램의 이전 버전은 32 비트 버전 만 감염 "TROJ_FAKEWORD.A"(SHA1 : 218be0da023e7798d323e19e950174f53860da15)로 감지되는 악성 프로그램 작성되는 것으로 PC에 침입 해 했다. 덧붙여 "KIVARS"의 모든 버전이이 악성 프로그램으로 작성되어로드 형 파일 및 백도어 악성 프로그램을 모두 설치한다는 점에 유의하시기 바랍니다.

"TROJ_FAKEWORD.A"는 실행되면 다음과 같이 두 개의 실행 파일과 암호로 보호 된 Word 문서를 하나 만듭니다. 이 Word 문서는 미끼로 사용됩니다.

- <windows system> \ iprips.dll - "TROJ_KIVARSLDR"으로 검색

- <windows system> \ winbs2.dll - "BKDR_KIVARS"으로 검색

- C : \ Documents and Settings \ Administrator \ Local Settings \ Temp \ NO9907HFEXE.doc - 미끼가되는 파일

|

"TROJ_KIVARSLDR"는 메모리에 "BKDR_KIVARS"를로드하고 실행합니다. "BKDR_KIVARS"불법 활동은 다음과 같습니다.

- 파일 다운로드 및 업로드

- 파일 작업 및 실행

- 드라이브의 열거

- 악성 프로그램 서비스 제거

- 스크린 샷을

- 키 입력 작업 정보 수집 활성화 및 비활성화

- 활성 창의보기 및 숨기기

- 왼쪽, 오른쪽 및 왼쪽 더블 클릭 작업

- 키보드 입력 작업

"TROJ_FAKEWORD.A"는 문자를 오른쪽에서 왼쪽으로 읽는 Unicode 기능 " Right-to-Left Override (RLO)」나 Word 문서 아이콘을 이용을하여 정상적인 파일이라고 사용자에게 생각하게합니다. 또한, 이러한 방법에도 " PLEAD "와 같은 표적 공격 캠페인에서도 이용되고 있습니다.

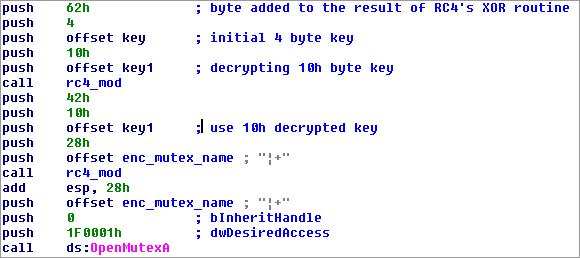

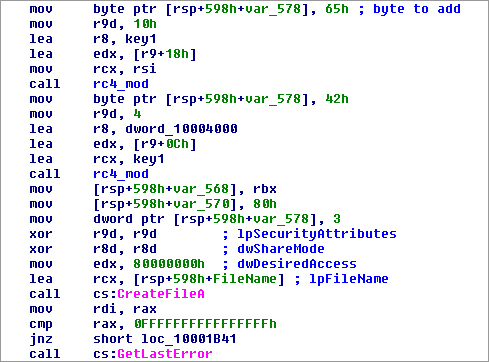

"BKDR_KIVARS"문자열 및 환경 설정 파일을 해독 할 때 약간 개량 한 스트림 암호 "RC4"를 사용합니다. 이 악성 프로그램은 추가 바이트 매개 변수를 추가하고 그것이 80h 이상이되는지를이 바이트에서 확인합니다. 이 조건이 "true"이면, RC4의 XOR 연산 결과에이 바이트가 추가됩니다. 또한, 10h 바이트 키를 해독 할 때에도이 기능을 사용할 수 있습니다.

|

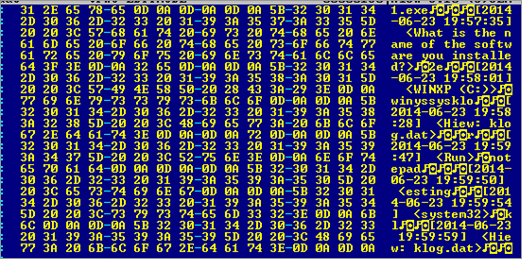

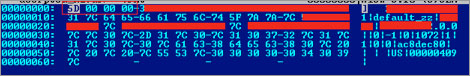

PC 침입 후 생성 된 파일은 처음 55h의 XOR 키에 의해 암호화되어 있습니다. 키 입력 작업 정보 수집에 이용되는 파일도 파일 이름 "klog.dat"로 마찬가지로 암호화되어 있습니다.

|

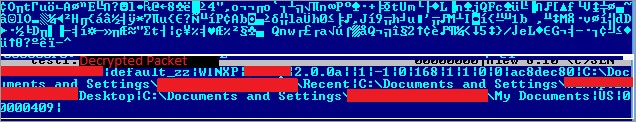

"BKDR_KIVARS"가 보내는 첫번째 패킷은 RC4를 사용하여 암호화되어 있습니다. 전송되는 패킷에는 다음 정보가 포함되어 있습니다.

- 감염 PC의 IP

- 표적 공격 캠페인의 판별에 사용되는 ID

- OS 버전

- 호스트 이름

- 사용자 이름

- "KIVARS"버전

- 최신 문서 및 최신 데스크톱 폴더

- 키보드 배치

|

■ 64 비트 "KIVARS"

"KIVARS"의 새로운 버전은 32 비트 버전과 64 비트 버전이 PC에 설치할 때의 동작은 이전 버전과 약간 다릅니다. 예를 들어,로드 형 파일과 생성 된 백도어 악성 프로그램에 대해 다음과 같은 임의의 파일 이름이 부여됩니다.

- <Windows> <system32> \ <랜덤>. dll

- <Windows> <system32> \ <랜덤> <tlb|dat> - 확장자로 "tlb"또는 "dat"를 이용

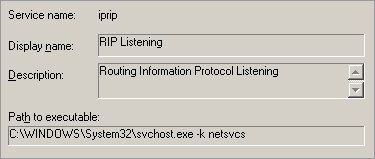

이 버전에서는로드 형식 파일은 "서비스"로 설치된 다음 서비스 활성화 이름 중 하나를 사용합니다.

- Iprip

- Irmon

- ias

"BKDR_KIVARS"이전 버전의 뒷문 활동을 위해, 매직 넘버라는 식별자 (MZ)를 암호화 할뿐이었습니다. 이 새로운 버전은 개선 된 RC4를 이용하여 백도어 활동을 암호화합니다.

|

■ C & C 통신에 대해

새로운 버전에서는 임의로 생성 된 패킷을 보냅니다. 이 패킷에 기초하여 키가 생성 된 명령 및 제어 (C & C) 서버의 응답을 확인합니다. 응답이 확인되면 이전처럼 RC4 암호화 한 정보가 전송되지만, 처음 4 바이트가 정보의 크기를 표시하고있는 점이 이전 버전과 다릅니다.

|

"KIVARS"의 자세한 내용은 다음과 같습니다.

| Detection | SHA1 | C & C | IP |

| BKDR64_KIVARS.ZTAL-BA | f3703e4b11b1389fbda1fbb3ba7ff3124f2b5406 | herace.https443.org | 210.61.134.56 |

| BKDR_KIVARS.ZTAL-BA | f797243bd709d01513897f26ce1f5517ab005194 | herace.https443.org | 210.61.134.56 |

| TROJ_FAKEWORD.A | 218be0da023e7798d323e19e950174f53860da15 | ||

| TROJ_KIVARSENC.ZTAL-A | 709312b048b3462883b0bbebb820ef1bc317b311 | gsndomain.ddns.us | 211.21.209.76 |

| TROJ_KIVARSLDR.ZTAL-A | 6df5adeaea3f16c9c64be5da727472339fa905cb | ||

| BKDR_KIVARS.ZTAL-A | 9991955db2623f7b34477ef9e116d18d6a89bc3e | ||

| TROJ_KIVARSDRP.ZTAL-A | b9543a848d3dfbc04adf7939ebd9cfd758a24e88 | ||

| TROJ_KIVARSENC.ZTAL-A | 8112760bf2191d25cbb540a5e56be4b3eb5902fe | ||

| TROJ_KIVARSLDR.ZTAL-A | 17ab432d076cc6cb41fcff814b86baf16703e27c | ||

| BKDR_KIVARS.ZTAL-A | 63d4447168f3d629ec867e83f4ad2e8f107bd3b2 | zyxel.blogsite.org | |

| TROJ_KIVARSDRP.ZTAL-A | c738d64fdc6fcf65410ab989f19a2c12f5ef22ab | ||

| TROJ_KIVARS.A | d35c2d5f9c9067702348a220f79904246fa4024f | gsndomain.ddns.us | 211.21.209.76 |

■ "POISON"와 관련

당사는 "KIVARS"을 이용하여 공격자가 표적 공격 캠페인에서 사용되는 "Remote Access Tool (RAT)"의 "POISON"를 이용하고있는 것을 확인 있습니다. 다음은 "POISON"의 해시 값입니다 만, 「KIVARS "이 사용하는 C & C 서버의 하나로 연결된 것을 알 수 있습니다.

| Detection | SHA1 | C & C | IP |

| BKDR_POISON. VTG | 6b6ef37904e1a40e33f3fc85da9ba142863867a2 | adobeupdate.ServeUsers.com | 210.61.134.56 |

| TROJ_POISON. BHV | defeb241b5504c56603c0fd604aea6a79975b31d | butterfly.xxuz.com | 210.61.134.56 |

| BKDR_POISON. TUET | ad935580a5d93314f5d22f2089b8e6efeca06e18 | truecoco.REBATESRULE.NET | 210.61.134.56 |

Trend Micro 제품을 준비 사용자가 우리의 클라우드 보안 기초 " Trend Micro Smart Protection Network "에 의해 지켜지고 있습니다. 특히 「Web 평판 "기술은 이러한 위협에 대한 잘못된 Web 사이트에 대한 액세스를 차단합니다. 그리고 " 파일 평판 "기술은 위의 악성 프로그램을 감지하고 제거합니다.

※ 협력 작성자 : Ronnie Giagone

참고 기사 :

by Kervin Alintanahin (Threats Analyst)

'malware ' 카테고리의 다른 글

| Is use-after-free exploitation dead? The new IE memory protector will tell you (0) | 2014.07.17 |

|---|---|

| Beware BlackEnergy If Involved In Europe/Ukraine Diplomacy (0) | 2014.07.07 |

| Isolated Heap for Internet Explorer Helps Mitigate UAF Exploits (0) | 2014.07.02 |

| 시작 시간이 설정된 RAT "PlugX"C & C 설정 다운로드에 Dropbox를 악용 (0) | 2014.06.29 |

| "UPATRE」에 의해 다운로드되는 「Gameover"임의의 헤더를 이용. 검출 해결이 목적 (0) | 2014.06.29 |